阅读: 3

本文的内容将聚焦于近期海莲花攻击链的构成和特性,对各攻击链样本的详细分析请关注稍后发布的攻击链载荷分析文章。

前言

组织介绍

海莲花组织,或称为OceanLotus、SeaLotus、Cobalt Kitty、APT32、APT-C-00,是一个活跃于越南的攻击组织。该组织最早在2015年被发现,在2017年之后进入活跃期至今。一般认为,海莲花组织的主要目标为越南及相邻国家的政企工作人员,主要目的为窃取政府与商业情报,中国是该组织的主要攻击国家之一。

种种迹象表明,海莲花是一个多人分工合作的高效组织,该组织不断更新完善自己的攻击链条,并不断开发新的攻击方式和工具。目前,ATT&CK攻击矩阵显示海莲花使用的攻击工具超过10种,使用的攻击技术超过50种。

2019年上半年,海莲花组织投递的恶意载荷产生了一定的变化,并且明显加强了抗检测能力,这表明该组织在攻防对抗方面的意识不断增强。

绿盟科技伏影实验室对海莲花组织在2019上半年的攻击活动进行了捕获与梳理,并由此总结了部分攻击者与组织的特征,借此增强对该组织攻击的检测和防御能力。

关于本文

本文的内容将聚焦于近期海莲花攻击链的构成和特性,对各攻击链样本的详细分析请关注稍后发布的攻击链载荷分析文章。

组织模型

MITRE ATT&CK MATRIX

| Initial Access | Execution | Persistence | Privilege Escalation | Defense Evasion | Credential Access |

| Drive-by Compromise | Command-Line Interface | Hidden Files and Directories | Exploitation for Privilege Escalation | Binary Padding | Credential Dumping |

| Spearphishing Attachment | Exploitation for Client Execution | Modify Existing Service | New Service | DLL Side-Loading | |

| Spearphishing Link | Mshta | New Service | Scheduled Task | File Deletion | |

| Valid Accounts | PowerShell | Office Application Startup | Valid Accounts | File Permissions Modification | |

| Regsvr32 | Registry Run Keys / Startup Folder | Web Shell | Hidden Files and Directories | ||

| Scheduled Task | Scheduled Task | Indicator Removal on Host | |||

| Scripting | Valid Accounts | Masquerading | |||

| Service Execution | Web Shell | Modify Registry | |||

| Signed Script Proxy Execution | Mshta | ||||

| User Execution | NTFS File Attributes | ||||

| Windows Management Instrumentation | Obfuscated Files or Information | ||||

| Regsvr32 | |||||

| Scripting | |||||

| Signed Script Proxy Execution | |||||

| Software Packing | |||||

| Timestomp | |||||

| Valid Accounts |

| Discovery | Lateral Movement | Collection | Command and Control | Exfiltration | Impact |

| Account Discovery | Application Deployment Software | Commonly Used Port | Data Compressed | ||

| File and Directory Discovery | Pass the Hash | Custom Command and Control Protocol | Data Encrypted | ||

| Network Service Scanning | Pass the Ticket | Remote File Copy | Exfiltration Over Command and Control Channel | ||

| Query Registry | Remote File Copy | Standard Application Layer Protocol | |||

| Remote System Discovery | Windows Admin Shares | Uncommonly Used Port | |||

| System Information Discovery | |||||

| System Network Configuration Discovery | |||||

| System Network Connections Discovery | |||||

| System Owner/User Discovery |

典型攻击链

上半年,海莲花组织使用多种不同的攻击链展开攻击,这些攻击链涉及的技术包括白利用、宏利用、shellcode packer、内存执行、hook等;投递的木马包括渗透工具载荷Cobalt Strike Beacon、远控工具DenesRAT等;主要涉及漏洞CVE-2018-20250;使用的语言包括中文、越南语、英文。经过归类,我们梳理了四条典型的攻击链,并发现了该组织在攻击时的一些偏好和特性。

攻击链1:wwlib side-loading攻击

该攻击链是上半年乃至2018年以来海莲花组织最主要的攻击方式,具有稳定、抗检测等特点。同时,该攻击链的组件在攻防对抗中演化出了多个变种,使得其恶意行为越来越难以被捕获。

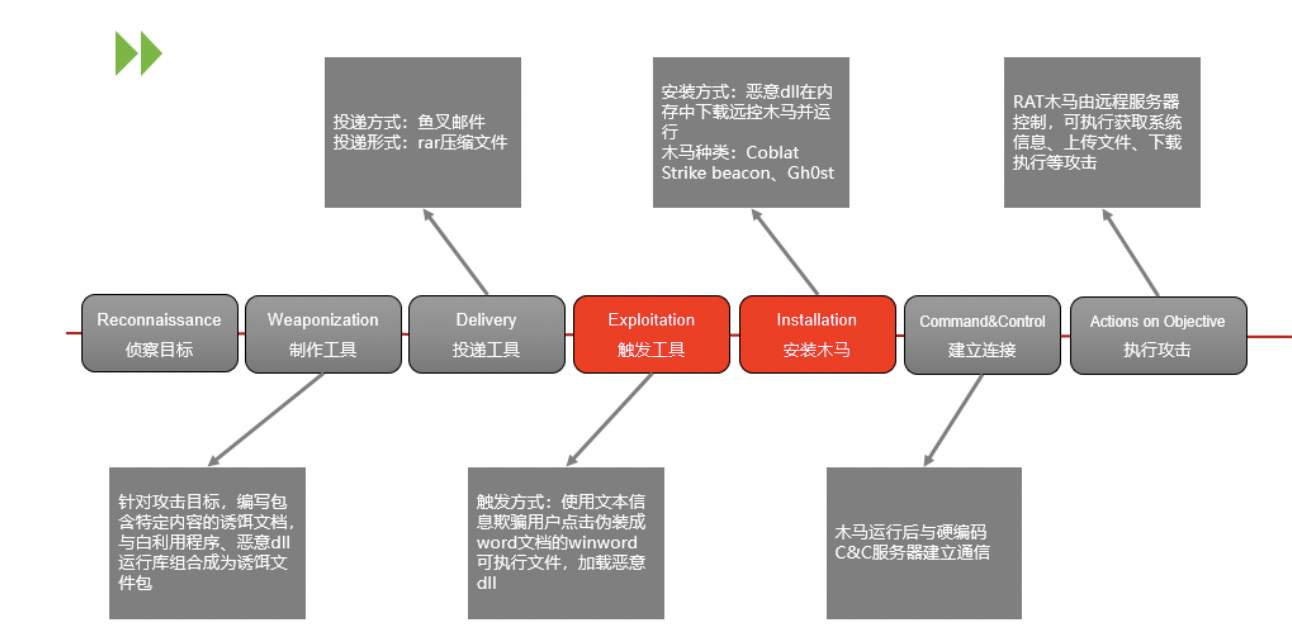

该攻击流程的主要行为及其在攻击链中的组成如下:

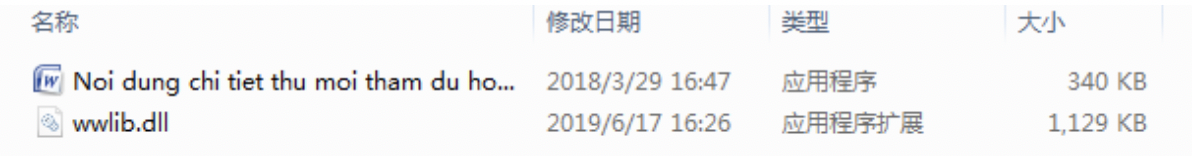

该攻击链主要特征为诱饵阶段使用了side-loading技术,通过无害程序启动加载恶意dll的方式执行攻击代码,典型诱饵为word.exe原始程序与恶意wwlib.dll运行库的组合:

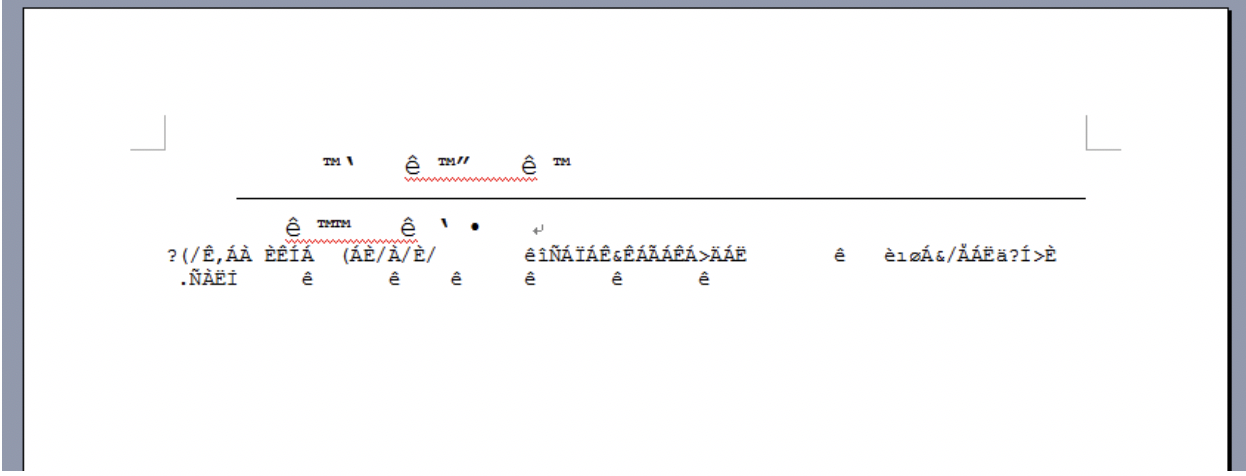

诱饵释放的欺骗文档多为乱码或无意义内容:

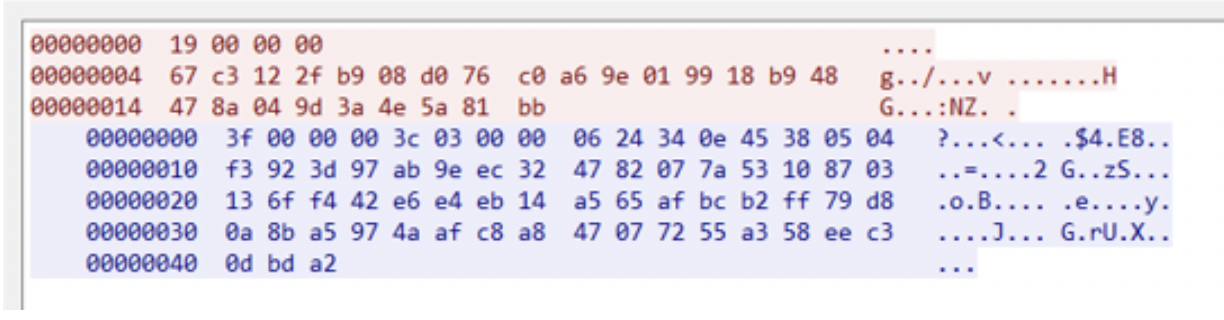

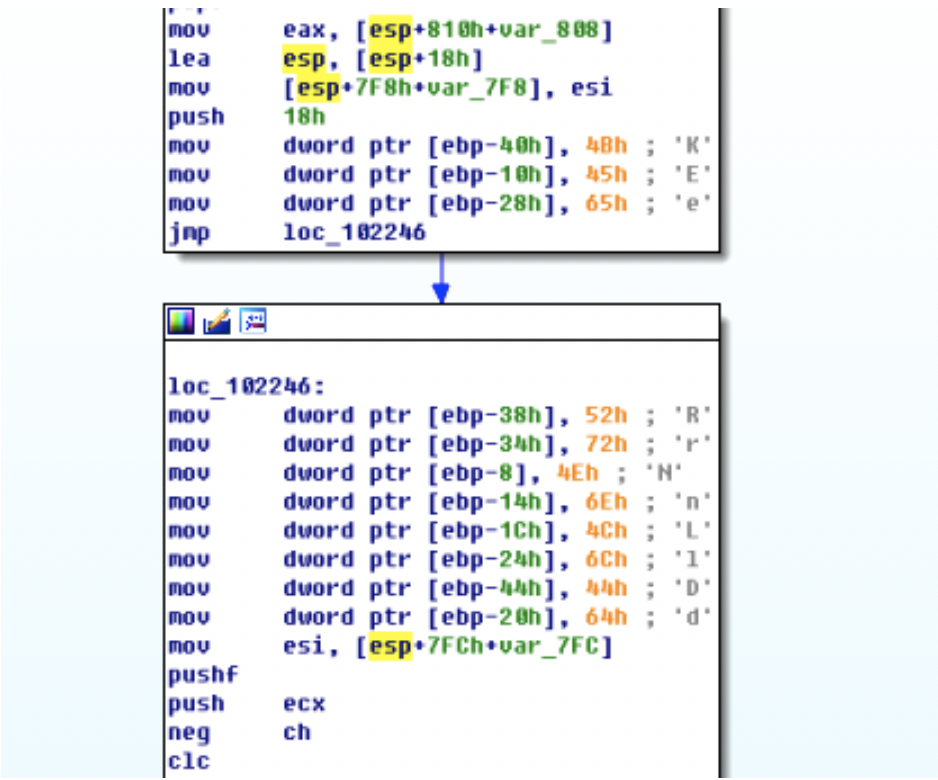

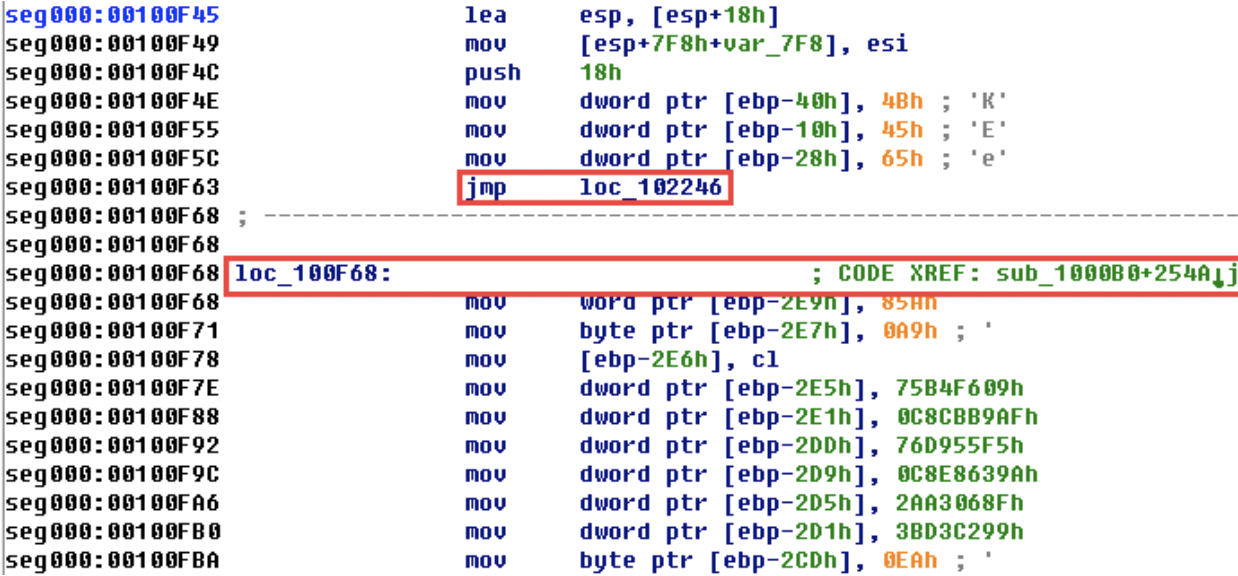

除诱饵文档名多使用越南语外,该攻击链的一大主要特征是其shellcode loader形式。由wwlib.dll程序释放的shellcode loader一般由三层或更多层组成,各层的功能较为固定,有载入运行环境、解密最终payload、下载远控工具等,各层shellcode间使用线程调用:

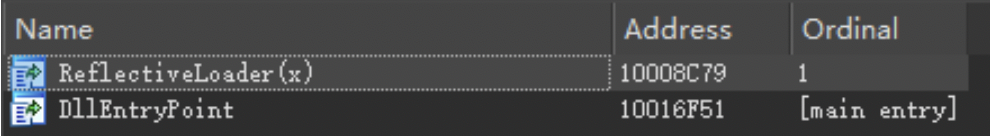

该攻击链最终释放的木马载荷为使用反射加载的Cobalt Strike Beacon受控端程序:

此攻击链中,海莲花组织在触发工具和安装木马部分的行为比较有代表性,并且随时间发展出多个变化的支链,使得攻击链更为复杂和健壮。

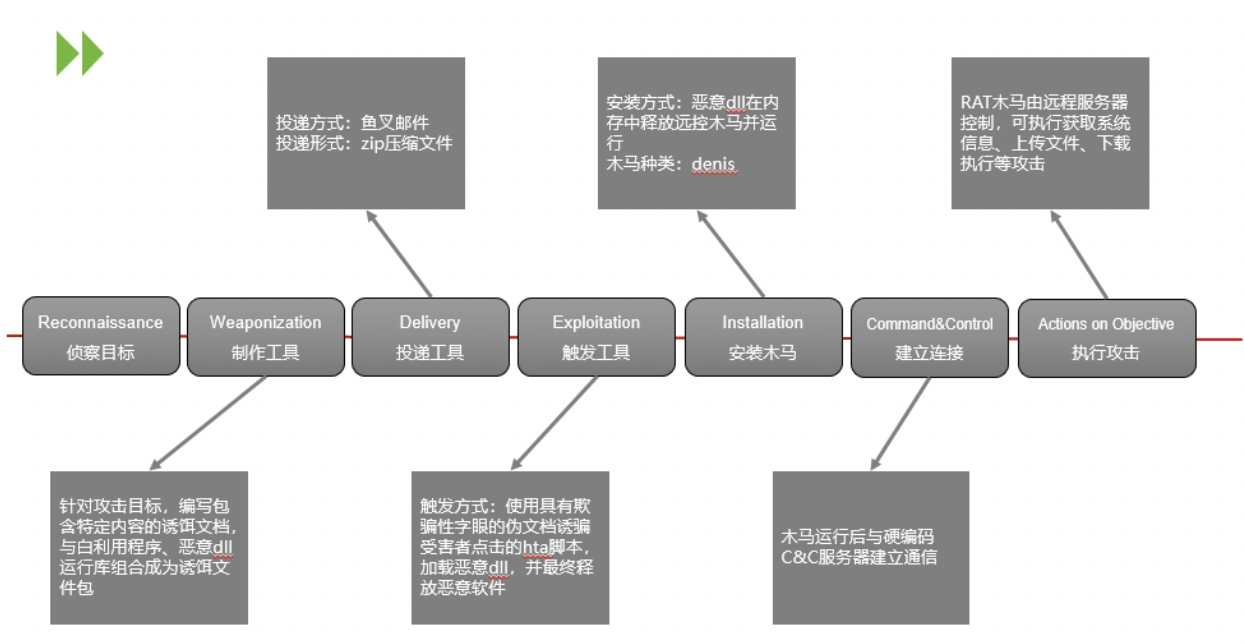

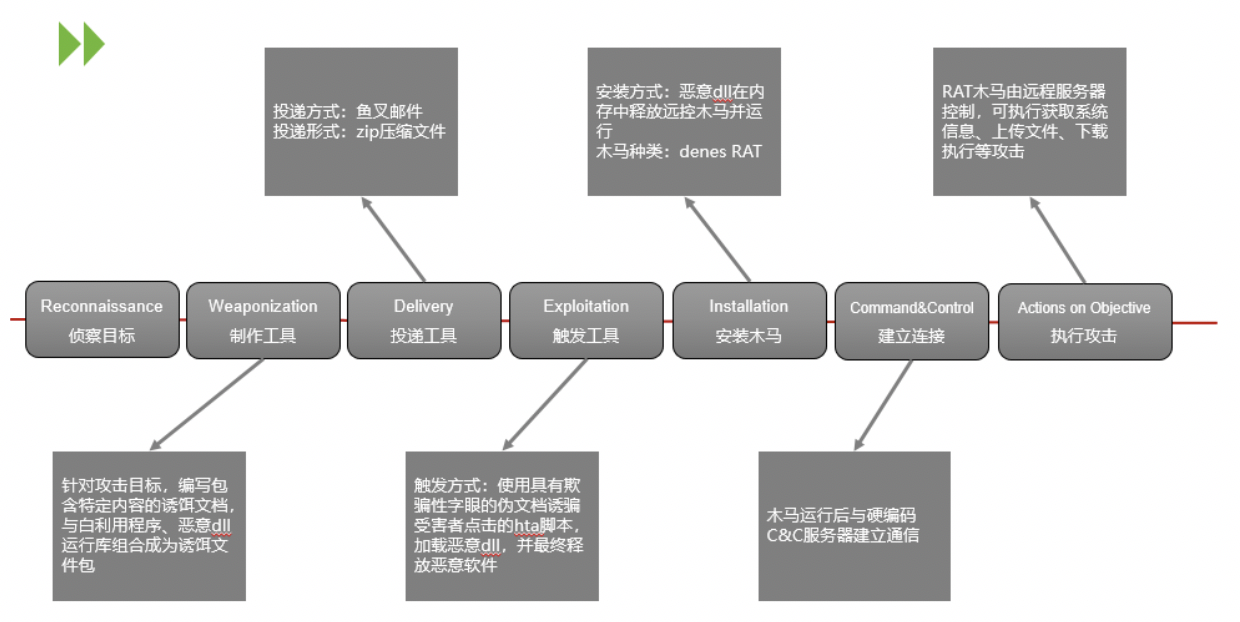

攻击链2:hta脚本投放恶意组件

该攻击链为2019年中旬所捕获到的较新攻击方式,攻击者通过鱼叉邮件投递恶意压缩包,通过迷惑性的主题及照片诱使用户打开伪装成html文档的hta脚本,并完成恶意软件的释放与安装。

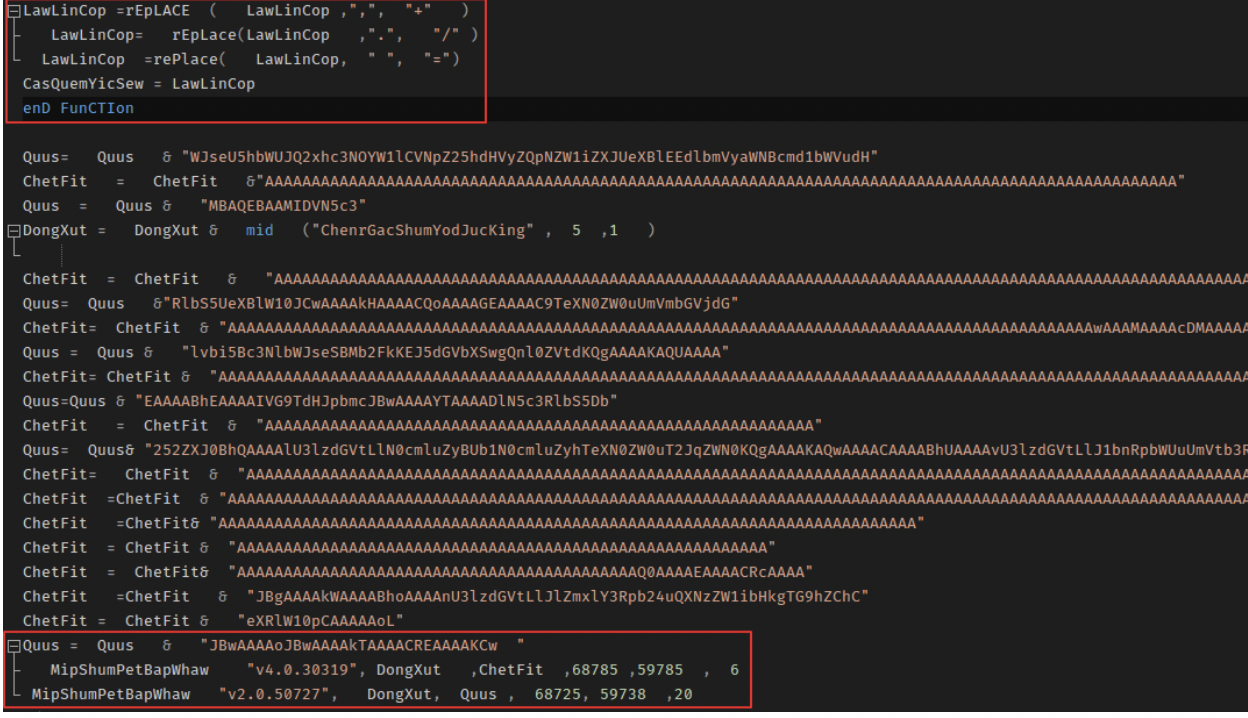

该攻击链特征为强混淆的hta dropper:

使用固定的shellcode loader加载dll至内存:

释放带有随机可执行文件名的side-loading文件组合(该样本中实际加载了CoolType.dll中的攻击代码):

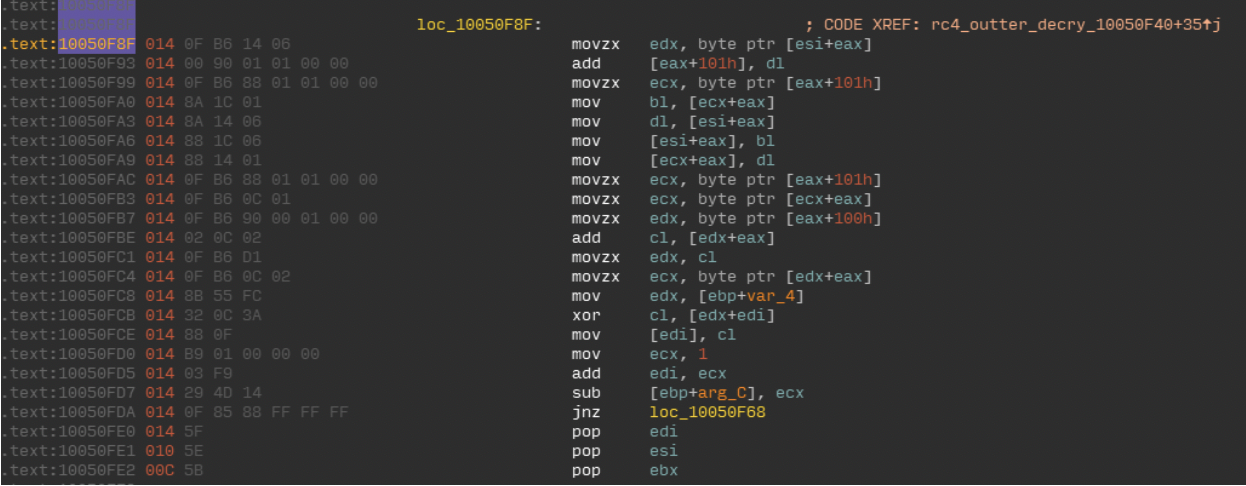

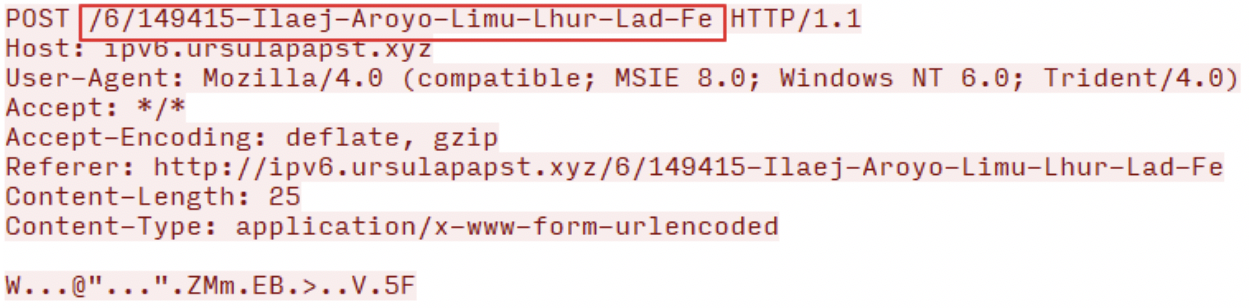

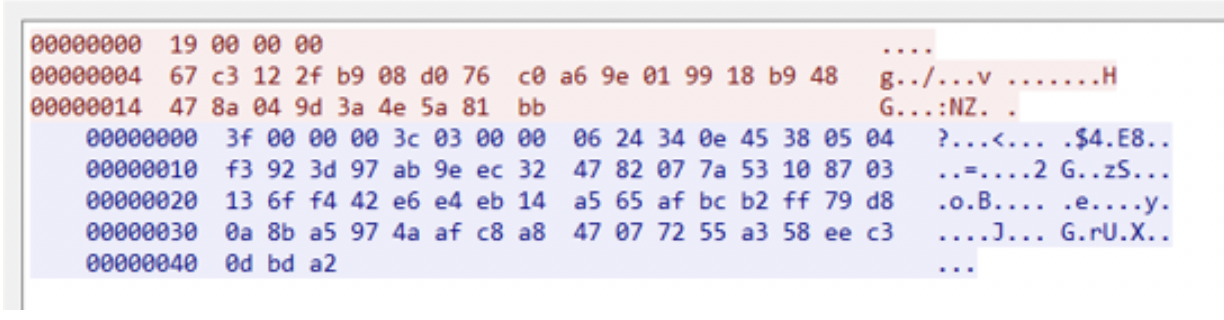

最终释放木马为DenesRAT,该木马特征为通信使用LZMA压缩再由RC4编码:

本样本释放的DenesRAT木马使用http协议通信:

攻击链3:winrar漏洞释放恶意组件

该攻击链也属于恶意诱饵的一种,但效果发生了变化。攻击链1中伪装成Word文档的可执行文件需要用户当场点击并运行,而使用WinRAR漏洞的恶意诱饵在解压后会将恶意程序放到了自启动目录下,重启即可执行,增强了隐蔽性,缺乏经验的用户很难觉察出其中的蹊跷。

该攻击流程的主要行为及其在攻击链中的组成如下:

该攻击链最主要特征为诱饵文件为使用了CVE-2018-20250漏洞的winrar压缩文件:

最终释放的木马与攻击链2相同,为DenesRAT,该版本使用了tcp通信:

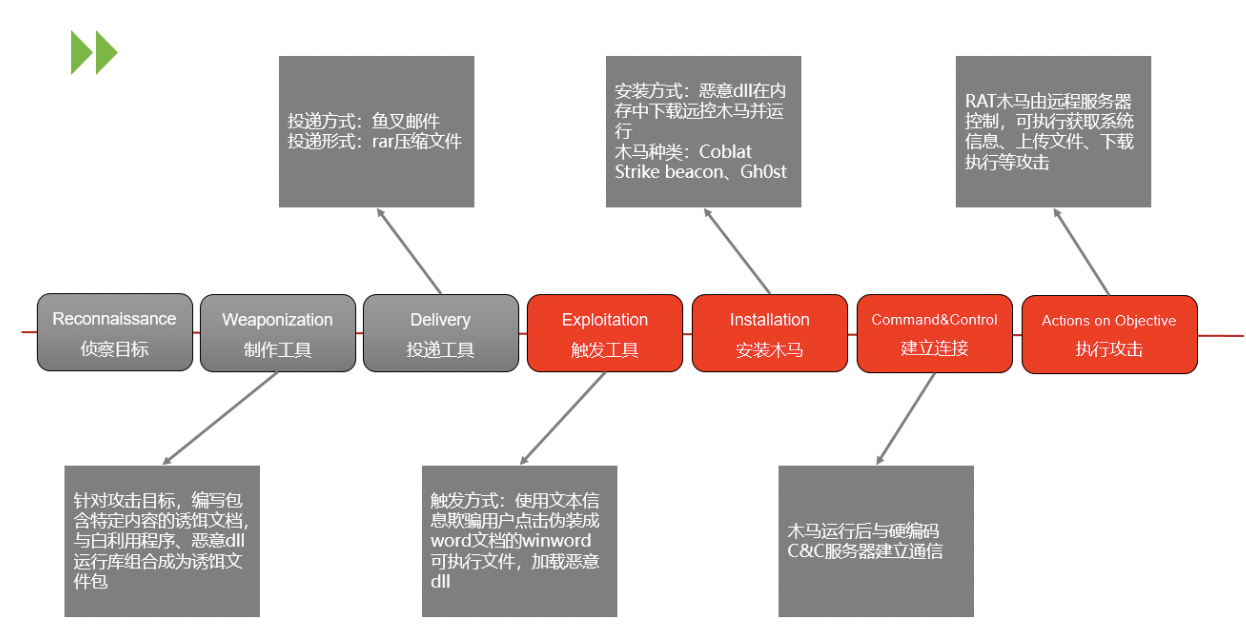

攻击链4:winrar自解压文件释放恶意组件

该攻击链利用自解压文件执行定义好的SFX脚本,实现诱骗攻击的目的,自解压文件一般以exe结尾,可自定义其功能脚本,实现静默执行,同时会执行程序原始功能,避免被察觉,此次攻击事件中则是以.doc.exe的形式来进行攻击。

该攻击流程的主要行为及其在攻击链中的组成如下:

该攻击链使用的技术和工具似曾相识,包括在攻击链2中使用的shellcode loader与相同的指令混淆方式:

以及与攻击链3相同的tcp版本DenesRAT木马:

攻击链小结

通过对2019年上半年流行的攻击链的整理分析,我们发现海莲花组织的攻击手段多为鱼叉攻击+诱饵文件的形式,诱饵文件花样繁多,使用的攻击技术也各不相同。然而,这些攻击还是可以体现出海莲花组织的一些特点,如过分依赖某类攻击技术,以及热衷于使用少数几个木马载荷等。同时,上文所述的几条主要攻击链或多或少都出现了优化升级的现象,这说明海莲花组织对此类攻击方式非常重视,亦能侧面体现出此类攻击的高收益能力。

此外,未在19年前两季度被捕获使用,但出现在历史记录中的海莲花攻击链还包括cve-2017-11882 office漏洞利用攻击(2018)、永恒之蓝漏洞利用攻击(2017)等。使用漏洞的攻击方式可以让攻击者在投递工具阶段更为主动,但该类攻击会受到操作系统或软件补丁的直接影响,这可能也是本年度海莲花组织更倾向于使用非漏洞类攻击的原因。

通过海莲花组织活跃度及近半年以来的攻击频率推断,我们相信,未来将会有更多新的海莲花攻击链出现。

总结

海莲花组织作为具有较高攻击技术的黑客团伙,在进入2019年后依然频繁攻击东南亚范围内的各类目标。我们发现,海莲花组织近期的攻击方式多样,攻击链条复杂,但使用的核心攻击技术与最终木马载荷较为固定。

分析还发现,海莲花组织会积极尝试使用各类热门漏洞和攻击技术,但多数未形成规模,只有最稳定的几条攻击链实现了持久化。因此,安全人员需时刻关注新型攻击技术和漏洞的使用方式和原理,因为它们很容易被海莲花这样的高级APT组织在第一时间利用。

关于伏影实验室

伏影实验室专注于安全威胁研究与监测技术,包括但不限于威胁识别技术,威胁跟踪技术,威胁捕获技术,威胁主体识别技术。研究目标包括:僵尸网络威胁,DDOS对抗,WEB对抗,流行服务系统脆弱利用威胁、身份认证威胁,数字资产威胁,黑色产业威胁 及 新兴威胁。通过掌控现网威胁来识别风险,缓解威胁伤害,为威胁对抗提供决策支撑。

关于绿盟威胁情报中心

绿盟威胁情报中心(NSFOCUS Threat Intelligence center, NTI)是绿盟科技为落实智慧安全2.0战略,促进网络空间安全生态建设和威胁情报应用,增强客户攻防对抗能力而组建的专业性安全研究组织。其依托公司专业的安全团队和强大的安全研究能力,对全球网络安全威胁和态势进行持续观察和分析,以威胁情报的生产、运营、应用等能力及关键技术作为核心研究内容,推出了绿盟威胁情报平台以及一系列集成威胁情报的新一代安全产品,为用户提供可操作的情报数据、专业的情报服务和高效的威胁防护能力,帮助用户更好地了解和应对各类网络威胁。