国外某云安全培训课程内容 (不要问我是哪里的,问了就是不清楚)

国内云安全培训请点击原文或访问以下链接

https://www.yuque.com/u8047536/supvqp/ri4ft0

基于控制台的枚举

步骤 1: 登录AWS控制台。

步骤 2:搜索IAM进入控制面板

步骤3:点击用户

步骤4:点击需要枚举的用户名。

查看用户权限和策略。

步骤 5:查看用户所在组

步骤 6:查看用户的安全凭据

步骤7:同样也要检查其他用户的权限

步骤 8:查看用户的组

步骤 9: 查看用户的安全凭据

步骤 10: 查看用户的访问密钥和ssh密钥

步骤11:点击左侧面板上的Groups枚举组

步骤12:点击 组名称 打开组详细信息

查看属于该 组的用户.

步骤 13:查看组附加的策略

步骤14:同样查看其他组

步骤15: 点击Policies枚举策略

步骤16: 点击 用户托管策略和 AWS托管策略

步骤 17: 点击策略名称枚举策略

步骤 18: 查看策略文档、策略使用情况和策略权限

步骤19: 同样枚举 其他 AWS 托管策略

步骤 20: 查看策略文档、策略使用情况和策略权限

步骤21:点击 面板上的Roles枚举角色

步骤 22: 点击角色名称以枚举 AWS 账户的角色

步骤 23:查看角色信任策略

步骤 24: 查看角色的受信任实例

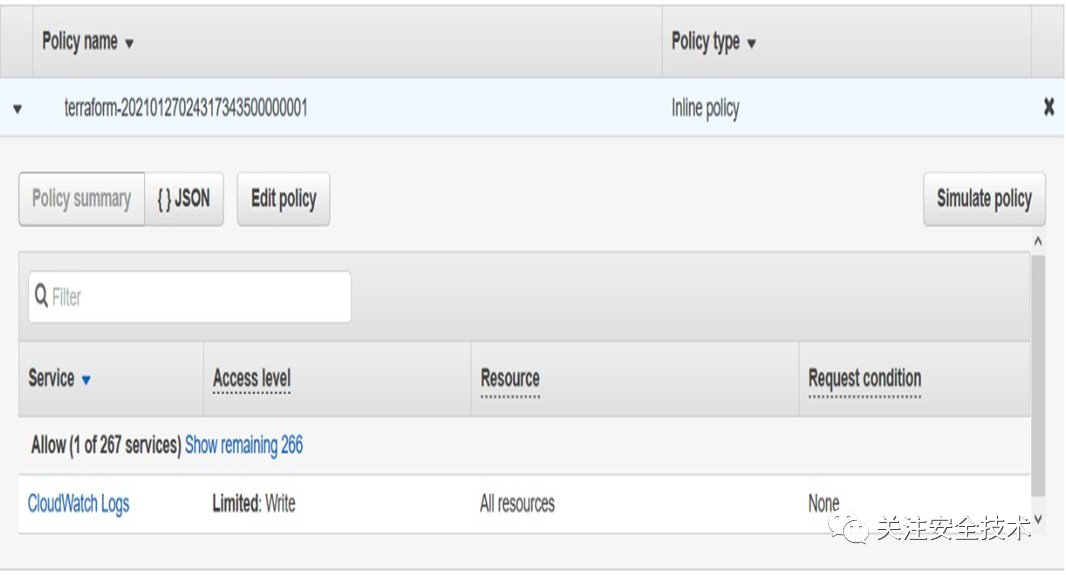

步骤 25:查看角色的内联策略

步骤 26:查看角色的受信任实例

步骤 27: 同样枚举其他角色

注意:具有 * 作为受信任实例的角色可由组织内部或外部的任何 AWS 资源代入

基于 CLI 的枚举

步骤 1: 将 AWS CLI 配置为使用 提供的凭证。

命令:

aws configure步骤 2:获取 AWS账户上的用户列表

命令:

aws iam list-users简要查看用户名、用户 ID 和 ARN

步骤 3: 检查用户的所在组

命令:

awsiam list-groups-for-user --user-name ad-adminson步骤 4: 检查附加到用户的策略

命令:

aws iam list-attached-user-policies --user-namead-user步骤 5: 检查用户的任何签名证书

命令:

aws iam list-signing-certificates--user-name ad-user步骤 6: 检查用户的任何公有 ssh 密钥

命令:

aws iam list-ssh-public-keys--user-name ad-user步骤 7: 获取ssh密钥详细信息

命令:

aws iam get-ssh-public-key --user-namead-user --encoding PEM --ssh-public-key-idAPKAUAWOxxxxxE5M47NZEIT步骤 8:检查用户的 MFA 设备

命令:

aws iam list-virtual-mfa-devices步骤 9: 检查用户登录配置文件

命令:

aws iam get-login-profile --user-namead-user步骤10:枚举 AWS 用户组

命令:

aws iam list-groups步骤 11:检查哪些策略 附加到组以枚举权限。

aws iamlist-group-policies --group-name ad-adminaws iamlist-attached-group-policies --group-name ad-admin

步骤12:枚举 AWS账户的策略

命令:

aws iam list-policies在没有任何筛选条件的情况下,该 命令将返回所有 IAM托管策略(AWS 托管策略 + 用户托管策略)

步骤 13: 搜索用户托管策略

命令:

aws iam list-policies --scope Local |grep -A2 PolicyName命令“aws iam list-policies --scope Local”将返回 用户托管策略。

“grep-A2 PolicyName”用于搜索 PolicyName 字符串以及字符串匹配后的后两行

第 14 步:检查 AWS用户托管策略详情

命令:

aws iam get-policy --policy-arnarn:aws:iam::27XXXXXXXX2:policy/ad-customer-managed-policy

步骤 15:获取策略版本文档以检查策略授予的权限

命令:

awsiam get-policy-version --policy-arn arn:aws:iam::27XXXXXXXX2:policy/ad-customer-managed-policy --version-id v1步骤16:枚举AWS账户上 的角色

命令:

aws iam list-roles步骤 17:检查角色的详细信息

命令:

aws iam get-role --role-namead-loggingrole注意:任何AWS资源都可以代入此角色

步骤 18: 检查附加到角色的策略

aws iam list-attached-role-policies --role-name ad-loggingrole aws iamlist-role-policies --role-name ad-loggingrole1. AWS CLI

(https://docs.aws.amazon.com/cli/latest/reference/)

如有侵权请联系:admin#unsafe.sh