0x00 概述

Apache Software Foundation 发布了一个安全公告 S2-062,以解决 Struts 2.0.0 到 2.5.29 版本中存在的一个远程代码执行漏洞;攻击者可以利用此漏洞来控制受影响的系统。对此,美国网络安全和基础设施安全局 (CISA) 也发布公告敦促组织查看 Apache 的公告,并尽快升级到最新的 Struts 2 补丁版本。

该漏洞被跟踪为 CVE-2021-31805,是由于 2020 年 CVE-2020-17530 (S2-061) 的不完整修复造成的。也就是说,这一漏洞早在 2020 年就已存在且当时被认为已修复,但事实证明问题并未完全得到解决。

0x01 漏洞状态

| 漏洞细节 | 漏洞POC | 漏洞EXP | 在野利用 |

|---|---|---|---|

| 是 | 公开 | 未知 | 未知 |

0x02 漏洞描述

Apache Struts2框架是一个用于开发Java EE网络应用程序的Web框架,它本质上相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。

2022年4月12日,Apache发布安全公告,修复了一个Apache Struts2 中的远程代码执行漏洞。漏洞编号:CVE-2021-31805,漏洞威胁等级:高危,漏洞评分:8.5。

| 漏洞名称 | Apache Struts2远程代码执行漏洞 | ||

| CVE编号 | CVE-2022-31805 | 其他编号 | QVD-2021-14649 |

| 威胁类型 | 远程代码执行 | 技术类型 | OGNL表达式注入 |

| 厂商 | Apache | 产品 | Struts2 |

| 风险等级 | |||

| 奇安信CERT风险评级 | 风险等级 | ||

| 高危 | 蓝色(一般事件) | ||

| 现时威胁状态 | |||

| POC状态 | EXP状态 | 在野利用状态 | 技术细节状态 |

| 未发现 | 已公开 | 未发现 | 已公开 |

| 漏洞描述 | Apache Struts2 中存在远程代码执行漏洞,在某些标签中若后端通过 %{...} 形式对其属性进行赋值,则将对OGNL表达式进行二次解析,从而执行恶意代码,该漏洞是S2-061的绕过。 | ||

| 影响版本 | 2.0.0 <= Apache Struts2 <= 2.5.29 | ||

| 不受影响版本 | Apache Struts2 > 2.5.29 | ||

| 其他受影响组件 | 无 | ||

0x03 时间轴

2022-04-12

Apache发布安全公告,修复了一个Apache Struts2 中的远程代码执行漏洞。漏洞编号:CVE-2021-31805,漏洞威胁等级:高危,漏洞评分:8.5。

2022年04月12日

360漏洞云发布安全动态。

安识科技A-Team团队监测到漏洞公布信息

2022年04月13日

360漏洞云发布安全动态。

安识科技A-Team团队根据漏洞信息分析

2022年04月14日

360漏洞云团队已第一时间复现该漏洞。

安识科技A-Team团队发布安全通告

奇安信 CERT发布安全风险通告

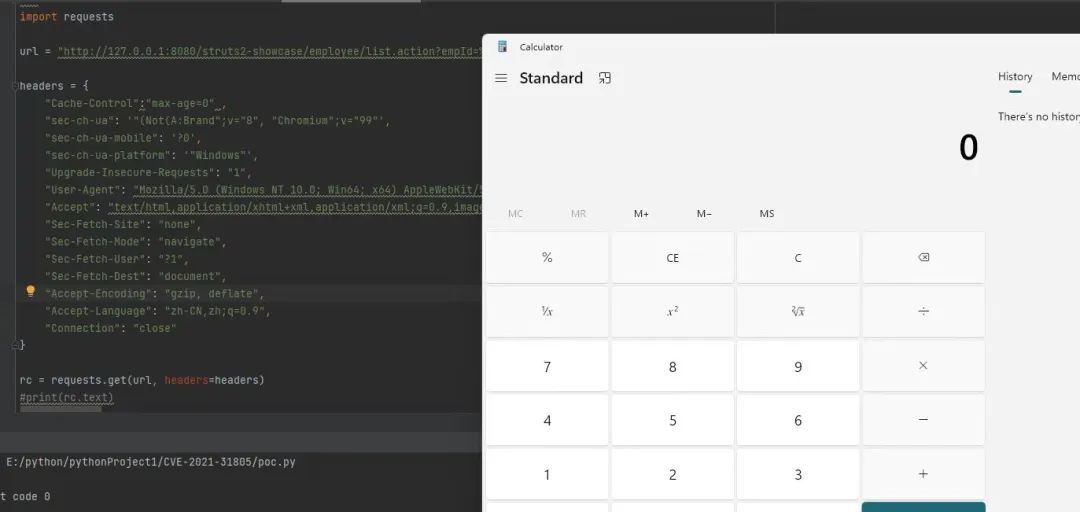

0x04 漏洞复现

apache下载地址 https://tomee.apache.org/download.html

struts下载地址 https://archive.apache.org/dist/struts/

docker镜像 liugensite/struts2-062-test

复现情况如下所示

0x05 漏洞分析

在Java中可以创建自己的map

在02-061中获取BeanMap的方法为:

#application.map=#application.get('org.apache.tomcat.InstanceManager').newInstance('org.apache.commons.collections.BeanMap')

现在可以通过简单地使用来完成:

#@org.apache.commons.collections.BeanMap@{}

因此使用 org.apache.commons.collections.BeanMap 没有任何沙箱限制,因此通过使用特殊的 OGNL 语法直接创建它,可以绕过以前所有的沙箱限制。

如有侵权请联系:admin#unsafe.sh