国内云安全培训请点击原文或访问以下链接

https://www.yuque.com/u8047536/supvqp/ri4ft0

前提是已经获取了相关的密钥

步骤 1:将 AWS CLI配置为访问凭证

步骤 2:使用 AWS CLI 在 ad-LoggingRole 代入角色

命令:

aws sts assume-role --role-arn arn:aws:iam::2xxxxxxxx2:role/ad-LoggingRole --role-session-name ad_logging步骤 3:在环境变量中设置访问密钥 ID、秘密访问密钥和会话令牌

export AWS_ACCESS_KEY_ID=ASIXXXXXXXWLTexport AWS_SECRET_ACCESS_KEY=56D0XziDGzEtJ07JjXXXXXXXXXDWexexport AWS_SESSION_TOKEN=FwoGZXIvYXdzEN3//////////wEaDJnu8Tic/B/RXXXXXXXXXXXXXXXXXXAjZd+q33uIilZrivmu9vnbS3yFA6WEniTSu9xZwmH5K0HYcJtXQjl

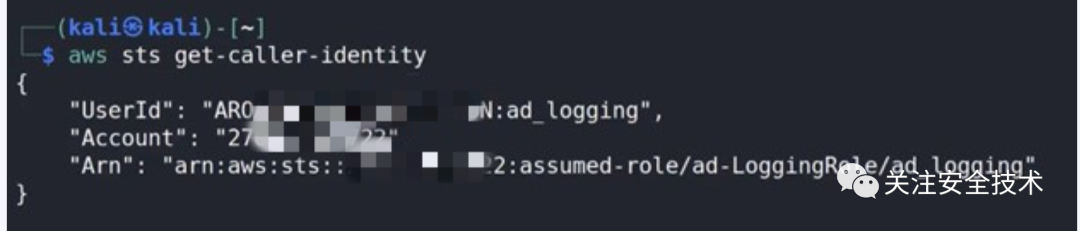

步骤 4:检查 Caller身份

aws sts get-caller-identity步骤 5:获取角色 ad-LoggingRole 的附加策略

aws iam list-xxxxx-role-policies --role-name ad-LoggingRole该角色对账户的 S3 和 IAM 服务具有读取访问权限

步骤 6:列出 s3 存储桶

aws s3 ls已成功加入另一个账户的角色 并访问了 S3 存储桶

1.AWSCLI(https://docs.aws.amazon.com/cli/latest/reference/)

文章来源: http://mp.weixin.qq.com/s?__biz=MzA4MDMwMjQ3Mg==&mid=2651868001&idx=1&sn=0f9cebb2972b101407896e9781170cb9&chksm=8442b386b3353a90c187f5a4a910d98a27f63dad4ef9a4e8ad82679422670df7b4493c28fc07#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh