官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

调查发现,高级黑客正在积极利用影响VMware Workspace ONE Access(以前称为 VMware Identity Manager)的关键远程代码执行(RCE)漏洞CVE-2022-22954。庆幸的是,该问题已在20天前的安全更新中得到解决,不过另外两个编号为RCE - CVE-2022-22957和CVE-2022-22958的漏洞也会影响VMware Identity Manager (vIDM)、VMware vRealize Automation (vRA)、VMware Cloud Foundation 和vRealize Suite生命周期管理控制台。

在漏洞被公开后不久,PoC漏洞代码便出现在公共空间,使黑客得以利用这些代码攻击部分易受攻击的VMware产品,随后VMware也确认了CVE-2022-22954 在野被利用。现在,Morphisec的研究人员报告说,他们看到了高级持续威胁(APT)参与者也在利用这些漏洞,特别是编号为APT35、又名“火箭小猫”的伊朗黑客组织。

攻击细节

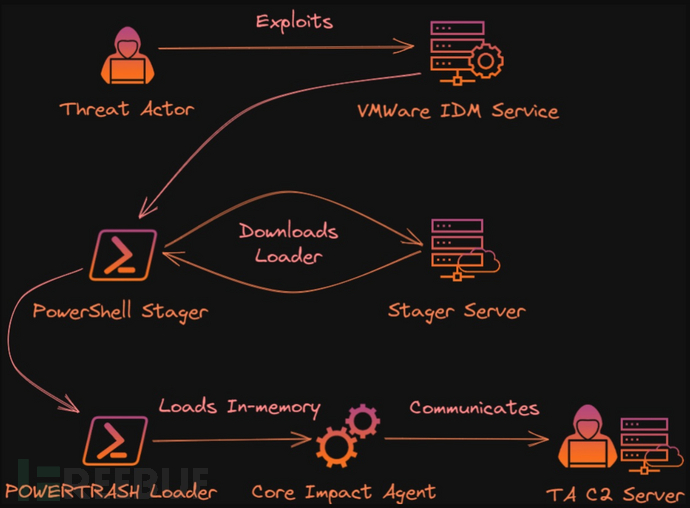

攻击者通过利用CVE-2022-22954获得对环境的初始访问权限,这是RCE三人组中唯一一个不需要对目标服务器进行管理访问并且还具有公开可用的PoC漏洞利用。攻击首先在易受攻击的服务 (Identity Manager) 上执行PowerShell命令,该服务会启动一个stager。然后,stager从命令和控制 (C2) 服务器以高度混淆的形式获取PowerTrash加载程序,并将 Core Impact代理加载到系统内存中。

Core Impact是一种合法的渗透测试工具,在这种情况下被滥用于恶意目的,类似于Cobalt Strike在恶意活动中的部署方式。不过,这也不是什么新鲜事,趋势科技过去曾报告过APT35 滥用Core Impact,该活动可追溯到2015年。

在采访中,Morphisec首席技术官Michael Gorelik表示,攻击者尝试在网络上横向移动,尽管后门被阻止。通过特权访问,这些类型的攻击可能会够绕过一些特有的防御措施,包括防病毒(AV)和端点检测和响应(EDR)。

Morphisec能够检索到stager服务器的C2地址、Core Impact 客户端版本和用于 C2 通信的 256 位加密密钥,最终查询到这些操作可能跟名为Ivan Neculiti的特定人员和名为 Stark Industries的公司有关联。

在欺诈暴露数据库中,BleepingComputer发现了几家公司,这些公司将Neculiti 列为合伙人或受益人。该数据库包括一家托管公司,据称该公司支持用于垃圾邮件和网络钓鱼活动的非法网站。目前尚不清楚Neculiti或关联公司是否以任何方式(有意或无意)参与了网络犯罪活动。

不过,近期BleepingComputer收到了来自PQ Hosting SRL的最新声明,该公司总部位于摩尔多瓦,是Stark Industries的母公司,他们否认了故意参与非法活动,“我们有超过15,000名活跃客户,其中当然有我们正在打击的入侵者。没有一家托管公司能够幸免于这样的事实,即明天同样的攻击者会来找他们。创建Stark Industries公司只是为了向我们的经销商提供白标,他们可以更轻松地转售我们的服务,而不是因为我们隐藏任何东西。”

参考来源:https://www.bleepingcomputer.com/news/security/hackers-exploit-critical-vmware-rce-flaw-to-install-backdoors/