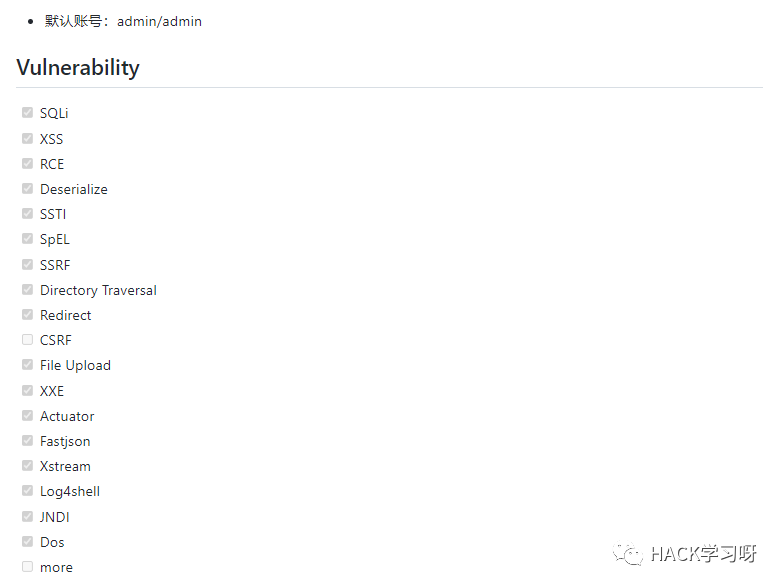

Java漏洞平台,结合漏洞代码和安全编码,帮助研发同学理解和减少漏洞,代码仅供参考

运行方式有以下三种:

IDEA

配置数据库连接,数据库文件db.sqlspring.datasource.url=jdbc:mysql://127.0.0.1:3306/testspring.datasource.username=rootspring.datasource.password=1234567

Jar

git clone https://github.com/j3ers3/Hello-Java-Seccd Hello-Java-Secmvn clean package -DskipTestsjava -jar target/hello-1.0.0-SNAPSHOT.jar

Docker

bash deploy.sh技术架构

Java 1.8

SpringBoot 4.0

Bootstrap 4.6.0

Codemirror 5.62.0

HACK学习演示

下载Jar包之后,运行jar包

然后访问浏览器127.0.0.1:8888

输入admin/admin登录

即可开始练习和熟悉java漏洞

地址:https://github.com/j3ers3/Hello-Java-Sec

Jar包下载地址:

https://github.com/j3ers3/Hello-Java-Sec/releases/tag/1.7

工具作者:j3ers3

对大家有帮助的话,记得Star

推荐阅读:

点赞,转发,在看

工具来源Github

由HACK学习整理分享

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MDU1NDk2MA==&mid=2247504922&idx=1&sn=024946eb43aa39e0b478d1f625cc383b&chksm=ec1c8125db6b0833b9df2798af3ba43860885996559037c83d40e4532b763328d3c1673238a2#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh