本文为看雪论坛优秀文章

看雪论坛作者ID:hacktu

背景

执行流程

详细分析

还原程序

从EXERESX资源段获取信息:

读入到新建立文件:

执行文件:

释放病毒

首次运行

B.设置自启动

病毒执行(二次运行)

11C757EFA271895105C9396ED5ECE13D3EA57D5A27AABAF93E6E5AEC03E06748

21DE97CF684A5D7D3197A75D0F11FFA2

5340788DB50BC7B26D22DC48D0D24D91AA824551

设置感染标志(根据是否含有资源段EXERESX判断是否被感染):

感染文件(在临时目录生成文件,将原文件作为资源段打包):

建立感染标记(根据文件是否含有XLSX资源段判断是否被感染):

释放宏(在临时目录建立随机文件,将资源段XLSX资源段释放):

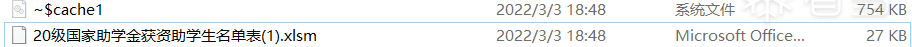

感染文件(设置宏,并复制病毒到文件~$cache1):

宏文件功能就是恢复原文件并且启动病毒,再将宏清除:

B.通过之前配置的ini文件中的DownLoad中的exe和iniURL下载文件并且执行

加载Hook的DLL:

设置Hook启动和取消:

记录到文件:

看雪ID:hacktu

https://bbs.pediy.com/user-home-940482.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458441122&idx=1&sn=7e261bf33519d245ed4750a4152c9645&chksm=b18fe52886f86c3ece160388bbe120d7550e11ee9aa80ee1ac0aa29455d471e8d2d403c6304c#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh