![]()

本文为看雪论坛精华文章

看雪论坛作者ID:blck四

笔者近期研究了一些智能家居设备,这些设备开放端口较少,网络侧基本无法获取调试权限。本地获取设备的调试权限,在当前的攻防形态下,就变成了一个重要步骤。本文主要记录通过串口、固件篡改获取本地权限的过程。

如下图所示的设备,位置1为flash芯片,位置2为串口调试接口。使用串口线进行串口探测,将主板上的接口一一引出,再使用万用表测试电平,最后判定其串口线序,这一步许多道友都分享了,这里不再赘述。接下来主要介绍记录获取本地shell权限和调试环境的过程。本节主要介绍3个步骤,分别是串口探测、读取固件、更改固件。这三个步骤的实验可使设备运行更改后的固件,并成功执行本地shell和telnetd服务。

使用串口线连接到设备后,显示(none)login,需要进行登录。因为不知道密码,暂时无法获取本地root权限。

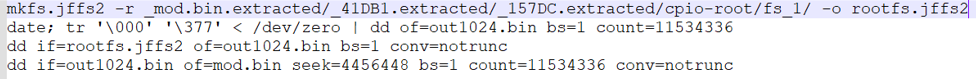

尝试更改uboot启动参数时,uboot设置了密码。尝试把uboot提取出来后,发现一个密码,但是输入到uboot中,无法登录,暂时没办法短时间内通过uboot启动我们指定的固件。综上,在串口上直接获取本地权限比较困难,逆向完uboot需要的时间成本较大,决定改flash上的固件获取权限。硬件上使用Norflash,硬件上处理固件相对容易。本次使用工具如下:使用编程器将固件读取后,可直接使用binwalk解压到文件系统,进而进行固件的静态分析。Binwalk的结构看起来有些识别误差,我们查看F40000附近后,可确定0x440000-0xF40000处为JFFS2文件系统分区(而非0xF400D4)。使用dd命令分割固件,将该区域的文件系统文件使用binwalk解压后,可得到以下文件系统内容。使用binwalk解压整个固件,可得到根文件系统目录,如下所示:在根文件系统下搜索”boot.sh”,确定boot.sh会在开机启动。也就是说,JFFS2文件系统作为一个MTD分区被加载到内存后,进行了挂载,并在启动脚本”S90init”中启动。我们只需要更改该脚本,并启动telnetd和串口shell即可。由以上实验可知,更改boot.sh即可执行本地命令。在boot.sh中增加如下所示内容。Ø 将被更改的固件目录重新打包为相同格式的文件系统rootfs.jffs2。

Ø 制作全“ff”的文件系统out1024.bin。

Ø 将rootfs.jffs2填充到out1024.img中。

Ø 将out1024.img填充到原固件中。

使用编程器进行固件烧录,这里不再赘述编程器的使用过程。再次启动设备后,发现设备启动了更改后的脚本:本节介绍两个方面的内容,分别是NFS服务的搭建流程和交叉编译环境的搭建流程,通过这两个流程,我们实现了拓展本地运行存储空间,并建立了软件进程的调试环境。本地拿了权限,但是设备没有太多的空间供我们使用,具体如下所示。、查看/proc/filesystems确认设备具备NFS服务挂载的模块,使用NFS服务外部硬盘到本地执行gdbserver或者tcpdump是一个比较好的选择。本地搭建好NFS服务后,让服务主机与设备在一个子网中,可远程挂载NFS服务到本地,解决了本地空间不足的问题。具体如下。全盘搜索“arm-”可得到以下信息,确定交叉编译工具为arm-none-linux-gnueabi-4.4.0_ARMv5TE,具体如下图所示。在网上可找到其下载地址。

构建交叉编译环境的过程就是解压、添加PATH到系统中的过程,这里不再赘述,接下来尝试编译gdbserver。由图 网上搜索到交叉编译器链接 可知,交叉编译器的版本可追溯到2012年8月份。这里选定2013年左右的gdb-7.6.1进行编译,出错的概率会小些。Gdb依赖的termcap库不在交叉编译环境中,下载termcap-1.3.1.tar.gz并交叉编译后,将编译生成的libtermcap.a复制到交叉编译环境的lib目录下即可编译gdbserver成功。编译gdbserver的命令如下:./configure --host=arm-none-linux-gnueabi --target=arm-none-linux-gnueabi CC=arm-none-linux-gnueabi-gcc这一条命令分别在gdb根目录下和gdb/gdbserver目录下运行,即可生成交叉编译后的gdb和gdbserver。将编译后的文件复制到nfs共享目录下:图 20 复制gdb和gdbserver到共享目录下图 21 在设备上执行gdbserver和gdb成功图 22 gdbserver attach进程成功最后建立连接的时候暂时出现了一些问题。看门狗给把进程关掉了,后面的调试还要绕过看门狗,这里不再赘述。本文通过记录智能家居设备的部分研究过程,向读者分享了嵌入式产品简单的固件分析、固件篡改、调试环境的建立流程。希望对各位读者的安全研究有帮助。由于现有设备的特殊性,这些方法只是达到阶段目标的可行方式之一。比如烧录固件,也可以通过uboot的tftp功能烧录,还可以通过uboot加载DIY的固件等等,这些功能比较简单,但归根结底还是向flash中写入数据,并将flash区域中的数据读取到内存空间后进行启动的过程,单独成文的必要性不大,有兴趣的同学可以单独沟通。看雪ID:fengzhidian

https://bbs.pediy.com/user-home-871632.htm

*本文由看雪论坛 fengzhidian 原创,转载请注明来自看雪社区

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458441182&idx=2&sn=c7694d8a3d15e3548da6186d91a3d9ef&chksm=b18fe55486f86c423c75ee3249dcfe48410a0216b1a81ee30fba322b48bc021ccf2386fa3ea1#rd

如有侵权请联系:admin#unsafe.sh