官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

近日,应用交付领域(ADN)全球领导者F5公司发布了一项安全警告,其研究团队监测到一个关键漏洞正在被积极利用。漏洞的追踪代码为CVE-2022-1388,CVSS 3.0评分为9.8,危险等级非常高。该漏洞允许未经身份验证的网络攻击者执行任意系统命令,执行文件操作,并禁用BIG-IP上的服务。

根据F5的安全研究显示,这个漏洞存在于iControl REST组件中,并允许攻击者发送未公开的请求以绕过BIG-IP中的iControl REST认证。

由于该漏洞的严重性以及BIG-IP产品的广泛应用,CISA(美国网络安全和基础设施安全局)也对此发出了警告。

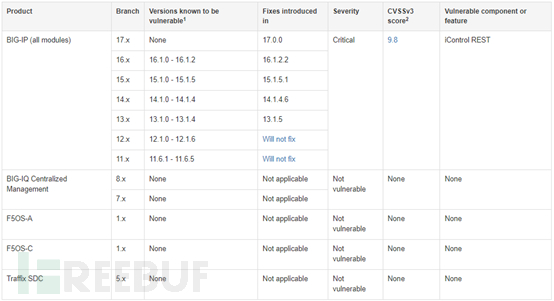

受影响产品的完整名单如下:

BIG-IP versions 16.1.0 to 16.1.2

BIG-IP versions 15.1.0 to 15.1.5

BIG-IP versions 14.1.0 to 14.1.4

BIG-IP versions 13.1.0 to 13.1.4

BIG-IP versions 12.1.0 to 12.1.6

BIG-IP versions 11.6.1 to 11.6.5

F5公司方面表示,目前已在版本v17.0.0、v16.1.2.2、v15.1.5.1、v14.1.4.6 和 v13.1.5 中引入了修复补丁。而版本12.x和11.x 可能将不会受到修复。

此外,在安全报告中,研究人员特别指出了BIG-IQ集中管理(Centralized Management),F5OS-A, F5OS-C,和Traffic SDC不会受到CVE-2022-1388的影响。

对于那些暂时不能进行安全更新的人,F5提供了以下3个有效的缓解措施:通过自有 IP 地址阻止对 BIG-IP 系统的 iControl REST 接口的所有访问;通过管理界面将访问限制为仅受信任的用户和设备;修改 BIG-IP httpd 配置。

在F5发布的安全报告中,我们可以看到关于如何完成上述操作的所有细节。但有些方法,如完全阻止访问可能对服务产生影响,包括破坏高可用性(HA)配置。因此,如果可以的话,安全更新仍然是最佳的途径。

由于F5 BIG-IP设备被企业广泛应用,这个漏洞就导致了攻击者获得对企业网络的初始访问权限的重大风险。对此,F5发布了一项通用性更高的安全报告,涵盖了在BIG-IP中发现和修复的另外17个高危漏洞。

更糟糕的是,自2020年以来,安全研究人员Nate Warfield发现,被公开暴露的BIG-IP设备数量显著增加,而企业妥善保护的设备数量却没有。

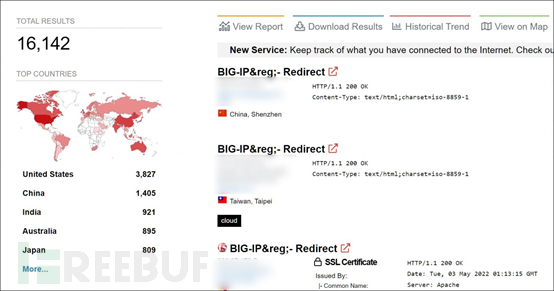

基于Warfield共享的查询,在搜索引擎Shodan上,我们可以看到当前共有有16,142台F5 BIG-IP设备被公开暴露在网络上。 这些设备大多位于美国,其次是中国、印度、澳大利亚和日本。

现在,安全研究人员已经开始缩小范围地检测漏洞,或许就在不久的将来,我们就可以看到攻击者如何扫描易受攻击的设备。

报告的结尾,研究人员建议管理员务必对设备进行补丁修复,或者采取报告建议的方法减轻漏洞的影响。

参考来源: