Demostración en vídeo del post

Al hablar de DevSecOps (o SecDevOps) inevitablemente se deben mencionar herramientas que ayuden a mejorar los procesos de seguridad en cada una de las etapas del SDLC. En este sentido, ya se han publicado un par de posts sobre algunas herramientas interesantes, tales como SonarQube, Insider o Security Code Scan las cuales están pensadas para el análisis estático de aplicaciones, sin embargo una vez superada las etapas de codificación y pruebas, la seguridad en las etapas de entrega y despliegue también es de vital importancia. En estos puntos ya no se analiza el código fuente estático, ahora se comprueba la integridad y seguridad del paquete que se pretende desplegar. Dependiendo de la aplicación, dicho paquete puede ser una imagen Docker, un fichero WAR para aplicaciones basadas en Java o simplemente un fichero ZIP. En cualquier caso, dicho «artifact» tiene todo lo necesario para que la aplicación funcione en un servidor y en este punto, es fundamental analizar las librerías y dependencias de dicho componente para detectar vulnerabilidades antes de que se produzca el despliegue. No solamente interesa analizar los módulos y librerías desarrollados por terceros, también es importante analizar los ficheros IaC (Infraestructure as Code) como por ejemplo XML, YML, Dockerfile, Jenkinsfile, Kubernetes entre muchos otros. En ocasiones, este análisis está fuera del alcance de algunas herramientas SAST o no es lo suficientemente completo. En este caso es necesario utilizar otras herramientas que se puedan incorporar fácilmente en los pipelines de CI y que sean lo suficiente potentes como para dar una buena cobertura a los componentes disponibles. Para esto tenemos a Trivy

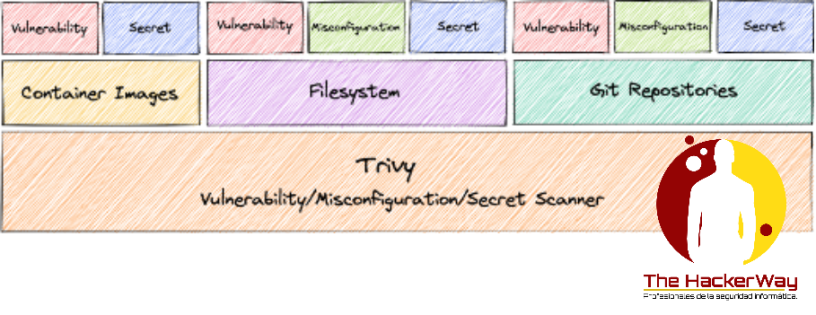

Se trata de otra estupenda herramienta de AquaSecurity y que se define como un escaner de vulnerabilidades y malas configuraciones en imágenes de contenedores, ficheros de configuración y repositorios Git. Es una herramienta desarrollada en GO, la cual se puede compilar directamente en un sistema basado en Unix o descargar el binario que se encuentra disponible en la sección de «releases» del repositorio oficial.

No requiere ningún tipo de instalación y solamente hace falta descargar el binario y ejecutarlo con los parámetros que admite.

Para escanear una imagen, basta con el ejecutar el comando con la opción «image». Si es la primera vez que se ejecuta o si lleva tiempo sin actualizarse, procede a descargar la base de datos de vulnerabilidades con la que realiza las comprobaciones.

La herramienta es capaz de detectar las librerías vulnerables y enseñar el CVE, la severidad, la versión utilizada que presenta la vulnerabilidad y si la hay, la versión que corrige el defecto.

Otros parámetros interesantes consisten precisamente en analizar proyectos que se encuentran en un directorio concreto.

Al ser una aplicación que se ejecuta desde línea de comandos, puede ser fácil de integrar en un pipeline de Jenkins o cualquier otra herramienta similar a la hora de llevar a cabo procesos de integración continua. La información que aporta es vital para poder detectar problemas en los componentes de la aplicación antes de ser desplegada en el servidor. Sin duda, una herramienta útil que hay que tener en cuenta.

Un saludo y Happy Hack!

Adastra.