疫情的蔓延使得人们的生活向网络公共云服务迁移,这就包括亚马逊网络服务、谷歌计算平台和微软Azure的应用。但是这一进程并不算完全顺利:大规模迁移带来了一系列复杂的安全挑战,比如就存在大家一直关注的数据曝光等问题。而配置错误以及云资产和库存的不透明性则是公共网络云存在隐患的最大罪魁祸首。但是山重水复疑无路,柳暗花明又一村,我们还是拥有一些可以提供帮助的方法。

当涉及到启用新的生产劳动力时,转移到云端是符合现实规律的。公共云服务还具有敏捷性和可扩展性等优势,即允许企业根据需要快速地与用户产生联系。对于一些实体来说,云服务不仅可以节省成本,而且也能节约维护物理基础设施的开支。

Gartner在2021年8月预测,到2026年,公共云支出将超过所有企业IT支出的45%,远高于2021年的不到17%。Gartner研究副总裁Sid Nag认为:即使没有疫情,企业群仍然会对传统的On-prem部署模型失去发展兴趣。容器化、虚拟化和边缘计算等新兴技术正变得越来越主流,并推动了额外的云支出。简而言之,疫情仅仅是首席信息官对云服务产生兴趣催化剂。

当然我们也要注意到,正如同与任何重大的海平面变化一样给地球生态环境带来极大的改变,网络云服务的快速发展给一些利益相关者造成了一定程度的混乱和混乱,而解决这一问题的关键则是IT安全人员。

在非营利性云安全联盟(CSA)2021年9月的一份报告中,近70%的受访者(包括1090名IT和安全专业人员)报告称,他们公司的云安全、IT运营和开发人员团队在安全政策和/或执法策略上存在错位的情况。比如Prevailion公司的首席技术官Nate Warfield说,转移到云端并不是一件普通的事情,这是需要大量的计划才能做到这一点。毕竟,这是对安全和基础设施团队的传统工作的本质上地转变,而这些团队之前通常更习惯于传统的预处理任务——例如机架式服务器。

Warfield观察到:随着新冠肺炎的爆发,许多计划都压缩了,组织的现实工作计划在压力下运行得比他们想要的要快得多。这往往意味着安全性已经滞后,因为IT安全团队若要跟上云安全的发展步伐,他们就要面对上述活动所带来的新挑战。

云服务存在的盲点

现实中确实有很多挑战,因为有多种因素使高度安全的云环境的部署和维护复杂化。IT安全团队遇到的一些最常见的担忧和风险包括:

员工技能不足

数据丢失/泄漏

API漏洞

恶意软件感染

身份和访问管理控制不足

无法了解云应用程序中的数据和工作负载

无法监控往返于云应用程序的数据

在IT可见性之外配置的云应用程序(例如影子IT)

无法防止内部盗窃或恶意滥用数据

受到对云应用程序提供商的高级威胁和攻击

无法评估云应用程序提供商运营的安全性

供应商未能提醒客户漏洞

无法保持监管合规性

云硬件和/或云软件配置错误

配置错误

在匆忙进入云端的过程中由于缺乏计划所产生简单的错误往往会引发严重的安全灾难。根据甲骨文和毕马威2020年云威胁报告内容,整整51%的组织报告称发生了因为配置错误所导致敏感数据泄露和暴露的情况。此类配置错误包括未经任何必要的身份验证就将未加密数据暴露在公共互联网上、允许公共访问存储器、错误创建网络功能,允许所有系统用户访问暴露的云存储数据,以及将加密密码和密钥存储在开放存储库中等问题。

上述的疏忽是一系列使大众关注的数据泄露的罪魁祸首,以下就是一些典型的案例包括:

2021年11月:由于免费VPN服务Quickfox手中Elasticsearch、Logstash和Kibana(ELK)堆栈安全性配置错误导致了100多万用户的数据泄露。

2021年3月:由于亚马逊网络服务(AWS)云数据库中的云配置错误,工艺品零售商Hobby Lobby将138GB的敏感客户信息、公司应用程序的源代码以及员工姓名和电子邮件地址开放到公共互联网上。

2019年12月:vpnMentor发现了一个被泄露的数据库,其泄露了50多万份高度敏感的私人法律和财务文件。该数据库属于两家金融技术公司—Advantage Capital Funding和Argus Capital Funding——它们将数据存储在AWS S3存储桶中,但是并没有加密、身份验证或访问凭据等基本安全措施。

事实上,在2020年,美国国家安全局(NSA)得出结论,云资源配置错误是最常见的云网络风险。该机构表示,对于攻击者来说,未经授权访问云数据和服务是他们最容易利用的漏洞,其结果就是网络攻击者可能通过拒绝服务(DoS)攻击和恶意软件安装使得用户的帐户泄露和数据泄露。

上述CSA报告支持了NSA的调查结果:超过六分之一的公司(17%)报告称,由于前一年云配置错误,他们遇到了公共云安全漏洞或事件。而在臭名昭著的2019年7月Capital One漏洞中,超过1.06亿客户的数据被一名攻击者泄露,该攻击者利用了AWS中的服务器配置错误(嫌疑人是AWS工程师)。在第二年10月,一些参议员声称亚马逊至少要承担部分责任。那么当责任问题出现时,公共云的共享责任模型和关于谁到底对什么负责的困惑也随之会出现。

共同责任

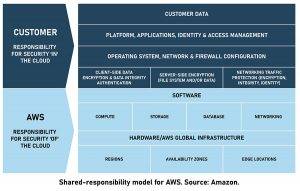

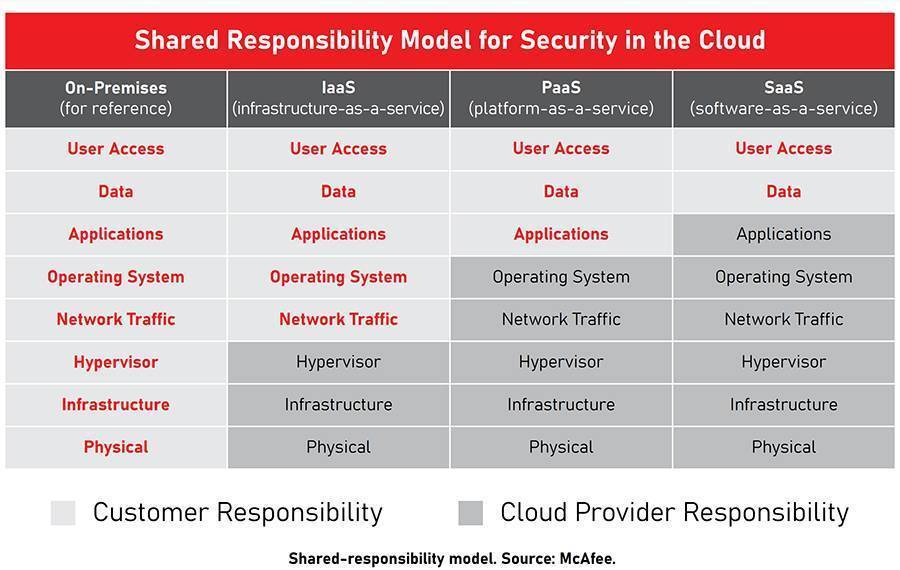

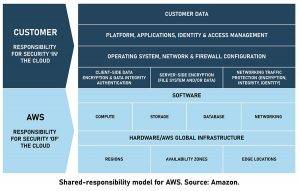

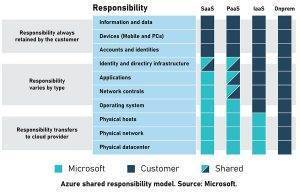

正如NSA过去所解释的那样,公共云服务提供商通常提供工具来帮助管理云配置,但往往客户的配置错误仍然是最普遍的云漏洞,而网络攻击者可以通过这些漏洞来访问云数据和服务。据NSA称,这些配置错误往往来自对共享责任模型的误解。据AI网络安全威胁检测和响应公司Vectra AI的首席技术官Oliver Tavakoli透露,向AWS、谷歌云平台和Microsoft Azure等公共云的迁移凸显了这些分担责任的概念,因为它与整体解决方案的安全性和合规性有关。

Tavakoli认为,AWS的基础设施即服务(IaaS)模型和微软的平台即服务(PaaS)Azure模型都试图传达“我们负责基础知识,而您负责您控制的东西”的原则。他补充说:换言之,AWS将确保S3存储桶只能按照管理其使用的政策访问——但客户有责任设置适合存储在那里的数据的策略。或者,在Azure上提供PaaS服务时,微软的责任只是确保用于提供服务的操作系统能够得到修补和强化。因此,例如,对于在没有身份验证的情况下就将存储桶打开到互联网的用户来说,公共云提供商通常不会考虑保护他们的数据安全。

但是,Tavakoli也指出,他们与漏洞的处理表明,提供商分担责任的一部分实际上可能会使客户的安全态势复杂化。

一个被处理得很好的示例:2019年2月,当所有CSP修补容器发现了漏洞CVE-2019-5736时,公共云客户都从共享责任模型中受益,该漏洞可能允许攻击者访问底层操作系统的内容和在同一虚拟机管理程序下运行的任何虚拟机(VM)。相比之下,在自己的数据中心运行容器的组织是独立的,因此他们不得不急于修补容器操作系统映像。

一个负面典型:2021年8月,微软的Azure Cosmos DB(可扩展的多租户NoSQL数据库)中的一个漏洞被披露,该漏洞可能允许一个云帐户的攻击者篡改其他客户云实例中的数据,但它只影响启用了Cosmos DB的Jupyter笔记本功能的客户。幸运的是,2021年2月之后创建的所有Cosmos DB都会自动启用该功能。因此,甚至没有使用该功能的客户会被曝光。

由此Tavakoli指出:这凸显了一个事实,即仅仅因为一家公司没有积极使用特定功能(Jupyter Notebooks),并不意味着它没有暴露在该功能中的漏洞中。所以正如Prevailion的Warfield所解释的那样,分担责任的另一个问题是就是“云提供商不会对漏洞/妥协监控采取积极主动的立场”。

为什么CSP在发现问题时不一定主动解决

Warfield说,在许多情况下,公共云提供商甚至不会在收到外部研究人员的通知时向客户传递通知。他说,这不是说公共云提供商不在乎安全性,并指出微软一直努力完善保护其虚拟机管理程序层的流程。相反,他指出,由于提供IaaS/PaaS/SaaS解决方案的性质,大量工作被留给了客户。Warfield通过与微软合作直接了解这个场景:直到2021年3月,他一直是Windows Defender ATP的高级安全研究员。

他始终相信这涉及到责任问题。律师有逻辑原因,为什么微软不会调整客户机器上的设置。客户]可能有充分的理由进行设置。但Warfield说,除了潜在的法律影响外,大型云提供商“反正也没有配备人员”。我们想象一下这个假设:12,000名客户被过度宽松的防火墙所损害。他推测,Warfield希望从微软那里听到的反应是,“如果他们都呼吁支持,那么我们就没有能力处理它。”

但是在Prevailion看来,“我们经常看到人们的云服务被供给。”他说,对像Warfield这样的专业人士来说,配置错误或缺乏可见性等安全问题确实是有点令人沮丧。但这些都不是新问题。例如,在网络出现之前,我们正接近解决这些问题,例如防火墙。[然后]冲向云端,现在我们看到了大约1997年的问题。在一项为期2年的技术中,这是一个需要20年来解决的问题。

缺乏能见度

云安全的另一个重大的盲点是缺乏可见性,无论是确切知道组织公共云帐户中的数据和工作负载,还是在IT团队可见性之外配置了哪些云应用程序(例如影子IT)。

Shadow IT是存储在未经批准的IT资源中的数据的术语——即员工可以通过这些不为组织所提供的数据来完成工作。这并不新鲜:因为员工长期以来就一直背着组织的IT部门,寻求找到更简单的方法来完成工作、创新和提高生产力。但问题是,IT安全监护人看不到影子IT,无法管理它,保护它,或弄清楚何时允许或禁止使用它。

据行业分析公司Gartner称,多达三分之一的针对企业的成功攻击,他们目标都是这些未跟踪的、对IT隐形的资源。而这多是由于密码管理不善所导致的。根据Verizon的2021年数据泄露调查报告,超过80%的数据和隐私泄露是由于糟糕的密码做法。

而1Password首席执行官Jeff Shiner还解释了如果员工使用两种流行的云服务会发生什么:Airtable——一种提供数据库功能但应用于电子表格的云协作服务和语法检查服务Grammarly。“Say Carlos为Airtable填充电子邮件活动的客户数据,Anita在Grammarly中检查敏感的法律文件。不用考虑,他们就与IT部门甚至不知道的外部公司分享了许多重要数据,”Shiner建议道。

这不仅仅是一个假设的风险。2018年,Grammarly的Chrome扩展中出现了一个安全漏洞,该漏洞将其授权令牌暴露在网站上,允许网站假设用户的身份并查看该用户帐户的文档。

云原生安全分析平台Uptycs的高级安全工程师Eric Kaiser说,了解组织的数据、工作负载和应用程序可以帮助厘清你的工作思路。因为无论环境如何,它都会提出你需要问的问题,比如“正常的情况下它是什么样子的?”他补充道:“特别是在实例打开或关闭的情况下,特别是在多云或混合云中。AWS和服务器上有哪些我必须关心的事情?”

未来发展的道路

正如我们所看到的,配置错误、数据泄露和无数其他云陷阱破坏了企业的云之旅。然而,前面的云之路不一定像到目前为止那么充满荆棘。例如,越来越多的免费开源工具可以提供帮助。

Kaiser指出,使用CloudQuery可以创建对云安全的深度可见性,CloudQuery是一个由SQL提供支持的开源云资产库存工具,可以对云资产的配置进行评估、审计和评估。它基于OSquery的原则:一种同样使用基本SQL命令的工具,允许用户像数据库一样查询端点设备。具体来说,CloudQuery等工具可以描绘出生动的安全环境,以解决一系列安全问题,例如:

频率分析:哪些应用程序仅由一个人运行?那个人是谁?他们需要什么?相反,如果唯一的用户是自动点击器,那么是自动鼠标在计算机屏幕上单击吗?

用户行为分析:用户每天生成数百万个网络事件。使用工具对其行为进行分析可以检测被盗的凭据、横向移动和其他恶意行为。通过发现模式和洞察力,IT团队可以识别入侵者妥协、内部威胁和网络上风险行为的证据。

预见:Kaiser说,可见性工具可以让用户深入了解他们在云上运行的确切内容:他们甚至可能不知道自己在运行的服务,直到他们收到账单。而这些工具还可以发现用户不确定自己负责的数据,包括开发人员为本应简短、与任务相关的目的所打开的内容,例如自动点击器。

本文翻译自:https://threatpost.com/cyber-defense-public-cloud/179342/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh