摘要

北京健康宝在4月28日遭遇DDoS攻击,各保障团队快速响应、通力合作,将攻击影响快速消弭。如同战场,一次攻击被消除,但只要黑恶势力还在,下一次攻击可能已经在路上。为此,我们有必要深度分析一下其背后的攻击团队,了解其规模及攻击手法,做到知彼知己。

通过360Netlab积累的多维度安全威胁数据,我们可以确定这次事件的发起方是我们内部命名为Rippr的团伙,它使用了已经披露过的恶意代码家族Fbot的作为攻击武器。如同现实世界的病毒一样,网络世界的恶意代码往往也基于旧有的恶意代码,不断地被一批又一批有“恶意目的”的人控制来演进、传播、利用。此次事件的Fbot变种,最早发现于2月10日,自被发现以来,它们就异常活跃地参与到DDoS攻击中。截至今日,短短三个月,被跟踪到的攻击事件就超过15w次。

本篇技术评论将带你深潜网络空间,在貌似平静的表面之下,看深渊的暗潮涌动。

背景

4月28日,北京市第318场新冠病毒肺炎疫情防控工作新闻发布会召开,会上北京市委宣传部对外新闻处副处长隗斌表示,“4月28日,北京健康宝使用高峰期遭受网络攻击,保障团队进行及时有效应对,受攻击期间北京健康宝相关服务未受影响”。

从我们的视野内看到的情况,我们可以确认这是一起典型的网络拒绝服务攻击(DDoS攻击)事件,就是说攻击者利用大量被入侵的网络设备,如IOT设备,个人电脑,服务器等,向受害者服务器发送海量的网络流量,影响其正常服务。用一个通俗点的例子来类比,好比有人控制了100万个僵尸冲到某个特定的核酸检测点做检测,导致该核酸检测点没法给真正需要做检测的人提供服务。

这种攻击方式,往往都是利用网络安全领域熟知的“僵尸网络”,僵尸网络中大量被控制的机器和设备叫做Bot(肉鸡),而控制这些机器、设备的核心主控服务器叫做C2(command and controller)。在组织结构上,黑客从性能,安全,易调度等角度考虑,并不会直接去和这些大量被入侵感染的网络设备(Bot)一一对话,发送指令,而是会利用C2来统一控制。所有的Bot都和C2通讯,接受C2下发的各种攻击指令。这样黑客只需要通过控制一台或者多台C2,就可以轻松控制成千上万的Bot的行为。

对于活跃的僵尸网络,如果能够有效地发现和跟踪C2,甚至进一步能够实时获取黑客通过C2发出来的每一条具体的攻击指令,那么黑客的攻击活动每一个动作对安全守护方来说都是透明的。正是这个原因,DDoS研究中的C2的发现和跟踪一直可以算是“皇冠上的明珠”。

Netlab为什么能看到此次攻击?

360 Netlab的BotMon系统长期专门跟踪大网上活跃的DDoS攻击,这次攻击也被我们的系统第一时间捕获,并及时分享给相关机构对涉事僵尸网络做相应处置。

360 Netlab使用逆向分析手段完全掌握僵尸网络的通信协议后,可以打入僵尸网络内部,从而监听其内部通信信息和攻击指令。在本次安全事件中,我们就捕获了对应的攻击指令,从而将受害者和攻击发起者之间形成了牢固的证据链条。

本文我们就从C2的角度对这一安全事件进行分析,要点如下:

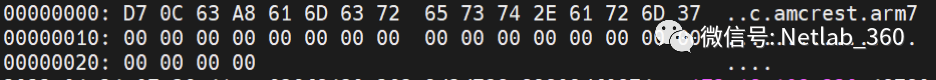

这次DDoS攻击通过僵尸网络发起,该僵尸网络源自于一个名为Fbot的家族。该家族存活已久,最早由我们在2018年首先发现并公开。

此次涉事的僵尸网络使用3个C2参与了对北京健康宝的攻击,我们对其有持续跟踪,截获了具体的攻击指令。

该僵尸网络最早于2月10日被发现,最开始有另外3个C2活跃,后经过一次安全团队联合反制,旧的被打掉,变为现在的3个新的C2。

该僵尸网络由一个我们内部命名为Rippr的团伙运营,该团伙长期进行DDoS攻击,我们之前也曾跟踪到其对外发起的多次大型DDoS攻击事件。

截止到发稿时,全球范围内本僵尸网络仍在活跃,且仍在参与针对各种攻击的目标的DDoS攻击事件中。

对北京健康宝的攻击指令

我们在测试环境下,通过技术手段对这俩种攻击方法进行了模拟,我们向Bot端下发了以下2条攻击指令:它们的意思是向测试IP xx.xx.62.19的80端口发起ATK_265,ATK_261攻击,时长60秒。Bot端在接收到指令后,如我们所料,向测试IP发起了DDoS攻击。

该僵尸网络团伙的规模&发展趋势

上一章节我们回答了,谁参与了攻击这个问题,马上另一个问题就摆在我们面前了:“攻击者有能力造成破坏吗?”。这就要求度量涉事僵尸网络的规模。

和我们合作的社区安全伙伴相继给了我们一些从各自角度看到的实际数字,但是这些数字不方便公开公布,不过我们可以从我们自身的数据出发,对本次涉事僵尸网络的规模&发展趋势进行一些评估。

通过PDNS(passive DNS)数据,我们可以直观地感受到该僵尸网络家族的历史变化。

2月10日,该团伙域名首次被发现活跃迹象,最开始的3个C2域名(C2-Group-1)为:iwishiwasnormal.ru, ilikefishing.xyz, iranistrash.cc 4月14日开始,该家族迅速地繁荣起来,C2的请求量有了明显的上升 4月22日,该家族已有的3个C2域名下线,并同时有3个新的C2域名(C2-Group-2)上线:dota.iwishiwashappy.eu,dota.uiasuibasdbui.art,dota.zzzsleepisnicezzz.art 4月28日,该团伙发起了对健康宝的DDoS攻击

通过安全社区的合作我们得知,A国某头部云服务商的服务曾多次被此家族攻击,严重影响其业务,以至于该服务商利用影响力封禁该家族主控域名(这才导致C2-Group-1 到 C2-Group-2的转变)这可以变相说明该家族的攻击能力不容小觑。

僵尸网络传播过程中,会有流量扫描到我们的机器,因此我们将该家族扫描流量和其他已知规模的僵尸网络的扫描流量做对比,进而估算该僵尸网络家族的规模。结论是:峰值上线日活机器应该数以万计。 综上,我们认为此僵尸网络团伙有能力对北京健康宝的业务造成有效攻击。

此次攻击是否为对我国的定向攻击?

该僵尸网络将涉事的3个C2域名通过DNS域名映射到多个IP的方式做负载均衡。目前他们分别解析到18个不同的ip地址,分布在4个国家。基于我们有完备的攻击跟踪指令记录,我们可以从这3个C2的历史攻击指令发现一些基本特征:

从分发的指令频度来看,截至今日,被跟踪到的攻击事件超过15w次。似乎表明该家族并不介意暴露,缺乏国家级别网络攻击的潜伏性。 从攻击目标的角度,当我们把该团伙攻击目标对应的国家按照时间轴来统计,并映射到地图上,可以清楚的看到该家族累计攻击的目标地理分布遍布全球,包括美国、中国、俄罗斯、英国、法国以及欧洲若干国家,这可以表明攻击者的目的选择上与地缘政治没有明确的关联关系 从时间轴上来看,攻击目标到国别的走势一直是比较随机的状态,不存在持续针对特定国家的攻击,也不存在特定时间点突然针对特定国家的攻击 从地图分布上看,中美两国颜色较深,说明两国累计被攻击目标及次数较多,综合考虑到两国在互联网上业务的比重原本就比较大,这里的“看起来多”是一种正常状况

综上,以及我们对该家族运营团伙Rippr历史认识,我们认为它的主要目的是通过对外提供DDoS服务,以及挖矿来盈利,不涉及政治诉求。

背后黑手Rippr

从他们上线伊始,我们就一直在实时的捕捉他们的指令,上图是根据他们历史上发出的15万+攻击指令做出的统计。可以看出,该团伙从上线之初就异常活跃,受到反制措施之后 C2-Group-1 到 C2-Group-2 的切换也非常的迅速,攻击趋势没有任何停滞,且在4月26日达到攻击的一个最高峰。

截至目前为止,本僵尸网络在全球范围内依然活跃,预期随着我们文章的登出,涉及的C2和恶意样本会被安全社区提取使用,黑客也许会通过再一次更新C2地址来应对。

总结

伴随信息活动越来越多,网络空间的安全性也愈发重要。本次健康宝通报抵御了网络攻击,引起了百姓的热切关注,在新媒体上热度很高。我们认为这也是向公众宣传网络安全的一个窗口。

从国计民生关键基础设施的安全性角度来说,本次攻击提醒我们,北京健康宝已经毫无疑问应当纳入到关键基础设施的范畴。反过来,如果任何原因导致任何地区的健康码崩溃,当地的抗疫工作毫无疑问会受到迟滞。从这个角度说,我们应该为北京健康宝的提前预案、及时应对、有效保障点赞。

从抵御网络空间僵尸网络的控制者和攻击者角度来说,僵尸网络是网络空间里的顽疾,国家执法机关和安全社区已经协作抵御僵尸网络多年。不仅国内如此,国际也是如此。例如针对本次攻击者,360公司就协同国家机关处置了对应的恶意控制域名,起到减缓攻击者发展的作用。但是仍需指出,成本方面这是一场“非对称战争“,防御者投入的精力和成本要远大于单一攻击者。除非所有防御者通力合作,否则我们很难将全部攻击者绳之以法,而只能是相对有限的打击重点攻击者,防御重点保护对象。

文章来源:Netlab 三六零

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊公众号删文

END

多一个点在看多一条小鱼干

如有侵权请联系:admin#unsafe.sh