1.DVWA

作为新手,通常第一个听说的靶场应该就是DVWA,部署简单安装完对应版本的PAM(PHP-Apache-MySQL),简单配置后就可以使用。

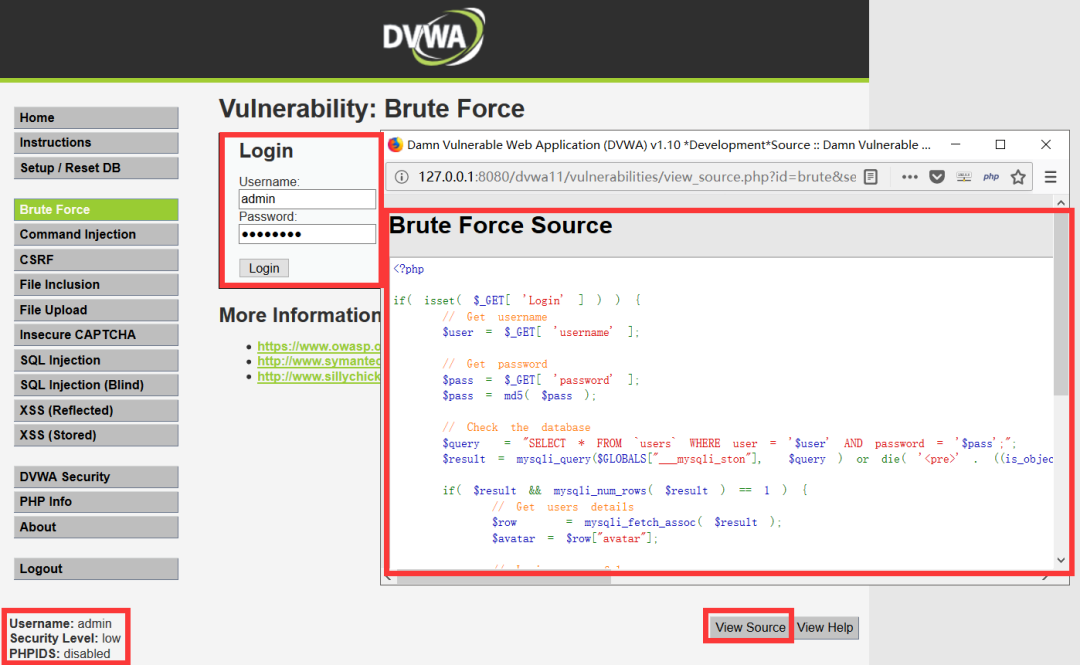

1、DVWA靶场可测试漏洞:暴力破解(Brute Force)、命令注入(Command Injection)、跨站请求伪造(CSRF)、文件包含(File Inclusion)、文件上传(File Upload)、不安全的验证码(Insecure CAPTCHA)、SQL注入(SQL Injection)、SQL盲注(SQL Injection Blind)、反射型跨站脚本攻击(XSS Reflected)、存储型跨站脚本攻击(XSS Stored)

2、包含了众多常见的Web漏洞,页面十分精简,将各种不同业务环境下的漏洞,抽象出来总结成一个集成靶场,使用起来也很方便,并且每个漏洞页面都可以查看目前的源码,在一定程度上可以提升、熟练代码的审计能力。

3、靶场包含四个等级从易到难分别为:Low、Medium、High、Impossible。

下图标出的分别为上述所说的漏洞页面、查看源码功能、漏洞等级。

总结:环境安装简单、网上可查询资料多、可直接查看源码学习方便、不同等级梯度更加有利于掌握漏洞,作为新手学习和了解常见web漏洞非常合适,在平时写程序也是可以借鉴相关部分的代码。但只有php语言相关漏洞,只包含了常见web漏洞。

2、OWASP Broken Web Applications Project

靶场在官网下载后可以直接在vm中打开,使用root owaspbwa 登入就会返回靶场地址,直接可以访问靶场。

靶场由OWASP专门为Web安全研究者和初学者开发的一个靶场,包含了大量存在已知安全漏洞的训练实验环境和真实Web应用程序

所包含的环境非常多,相对DVWA来说更贴近实战,靶场不仅有专门设计的web漏洞应用场景 ,还包含了部分常见的开源web应用程序,相对dvwa不仅有PHP,也还有Jsp、Asp、Python等动态脚本语言环境,而且包含的漏洞种类也非常的丰富,除了常见的web漏洞外,还包含了访问控制、线程安全、操作隐藏字段、操纵参数、弱会话cookie、web服务、Open Authentication失效、危险的HTML注释等,非常适合学习和实践。

点击”+“可以看到对应模块的一些信息,如下图。

总结:安装简单,环境丰富,覆盖漏洞种类多,贴近真实环境,适合实践学习。dvwa适合了解漏洞和简单的漏洞利用,owaspbwa则就更贴近实际的复杂的业务环境。唯一遗憾的就是很早开始就没更新了,现在下载到的还是老版本,并没有对新漏洞收集太多。

3、sqli-labs

sqli-labs包含了大多数的sql注入类型,以一种闯关模式,对于sql注入进行漏洞进行利用。靶场漏洞类型单一,但是对sql注入类漏洞利用包含的很全。安装复杂度与dvwa差不多,安装简单。

4、VulHub

Vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现变得更加简单,让安全研究者更加专注于漏洞原理本身。

自己搭建环境的时候,因为linux各种版本的问题,失败了很多次,一键安装基本 没用,手动安装过程也挺复杂,但是最后重新安装一个纯净的linux后,安装成功。于是按照步骤,启动了一个phpxxe的docker,测试后发现安装没有问题。

除了安装过程花了不少时间,但是使用起来十分舒服。不同的环境也只需要执行一条命令就可以顺利搭建好环境。在安装过程中知道这是一个开源的漏洞环境项目,包含了很多不同的环境,是owaspbwa以后,漏洞种类多,环境丰富的一个靶场,并且收集的漏洞也比较新,适合作为一个长期的学习、实战靶场。相比其他靶场,不需要关心web服务器版本、下载和安装,只需要安装一个docker就可以顺利的运行各种漏洞环境。

转自:我超怕的;地址:https://www.cnblogs.com/iAmSoScArEd/p/10761895.html

如侵权请私聊我们删文

END

多一个点在看多一条小鱼干

如有侵权请联系:admin#unsafe.sh