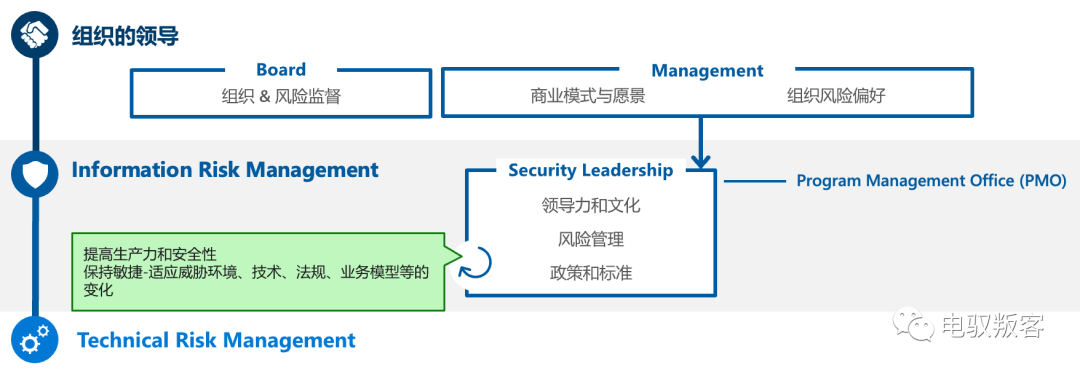

这些是管理信息安全风险所需的组织职能,以及关于它如何变化的一些见解

安全领导力包括指导组织文化以及制定或批准政策和标准。这应该与组织的使命和风险偏好保持一致,重点关注提高生产力和保护资产(在需要时仔细平衡这些),并保持敏捷以满足不断发展的环境。

注意:安全领导层通常得到项目管理办公室(PMO)的支持,以推动大型/复杂项目并衡量成功(有时在安全组织内,有时由另一个内部小组提供)。

组织政策和标准应告知安全架构和合规性要求,并以此为基础。该政策的设计应符合组织的风险偏好,并纳入:

1.监管合规要求及当前合规状态(满足要求、接受风险等)

2.当前状态的架构评估以及设计、实施和实施的技术可能性

然后,安全架构和合规性要求在生产环境中设计和实施,由每个领域的专业安全技能组合,包括人员、应用程序和数据、基础设施和端点、身份和密钥以及运营技术(他们也提供反馈以改进它们) .

这些环境中的技术实施通常由负责其操作的所有其他方面的 IT 和 OT 团队(或应用程序/身份团队)执行。人员安全功能通常通过人力资源和用户教育/培训等团队与他们的流程整合。

安全运营功能(有时称为安全运营中心 (SOC))负责响应和管理通过被动方式和主动威胁搜寻检测到的事件。组织还应具备事件准备能力,以进行实践练习,为重大事件建立组织肌肉记忆并结合现实世界的风险情景。

威胁情报充当组织的一种神经系统,从组织中的先前事件和社区中的其他事件中收集经验教训,并通知安全领域的各种利益相关者。这类似于 ITIL 中的问题管理规则,该规则确保通过反馈过程应用主动学习。虽然此功能通常从战术层面的技术洞察力开始,但随着时间的推移,它应该发展成熟,为安全领导和业务领导提供战略洞察力。

此功能在网络安全中尤为重要,因为攻击者改变策略的速度非常快,并且需要为不同级别的组织提供洞察力,以便有效管理网络安全风险。

态势感知是一门新兴学科,长期以来一直被设想为“持续监控”,但随着基于云的安全技术的成熟,最近才变得实用。这包括几个组件,使组织能够在不断变化的复杂环境中快速发现和降低风险。

• 零信任策略执行——通过 Azure AD 条件访问(或第三方功能)

• 实时风险发现和评分——通过安全评分、合规评分、Defender for Cloud Apps 共享风险等

• 实时上下文丰富——通过威胁和漏洞管理与 M365 防御者中的事件调查集成

虽然这建立在漏洞管理等现有学科的基础上,但分配此功能会挑战组织的规范,因为

1.它跨越了技术边界(通常由不同的团队管理)

2.它将传统上独立的功能实时连接在一起(例如安全操作、合规性和架构/工程),这些功能通常具有有限的交互

3.它立即显示以前仅在审计、渗透测试和特殊评估期间发现的配置问题如有侵权请联系:admin#unsafe.sh