零信任以全新的战略视角关注最初的安全使命(使资产不受攻击者控制)

我们运行的 IT 环境从一开始就很复杂,由许多设备、用户身份以及它们之间的交互组成。

为什么我们要尝试“零信任”策略

尝试了受安全边界保护的“可信网络”

随着攻击开始出现在我们的 IT 系统上,我们在 IT 安全中尝试的第一件事是从军事学说中调整安全边界的概念。这种策略起初奏效,似乎是解决问题的一个很好的简单解决方案,因为当时大多数生产力都是在办公室的物理公司网络(台式机、服务器、大型机和终端)上完成的

但这并没有随着时间的推移而持续

随着时间的推移,生产力世界随着移动设备、WiFi、云服务和远程生产力的发展而增长。

与此同时,安全威胁扩展到全方位的攻击动机(犯罪、民族国家间谍活动、黑客行动主义等),并不断添加新的创造性攻击技术以始终绕过此网络边界。

这两个因素削弱了所有要保护的东西都在企业网络上的基本假设, 网络安全边界策略开始无法满足组织的战略需求。

安全需要一个全面的安全策略来指导和优先考虑如何处理这种新的复杂性(在适当的情况下结合网络安全边界),我们现在将这种策略称为零信任。

Microsoft 技术架构零信任原则指南

明确验证

使用最小特权访问

假设违反

有效的访问控制策略需要身份和网络控制

虽然负责网络控制的团队与负责身份和相关控制(应用程序、数据、客户端/服务器)的团队之间经常存在文化冲突和困难关系,但现实是身份和安全控制对于访问控制都至关重要。这与我们是否应该始终使用锤子或始终使用螺丝刀无关,而是要为工作选择正确的工具。

这些技术必须协同工作才能发挥作用,发挥各自的优势,克服彼此的弱点。

• 身份和相关控制具有丰富的上下文(用户是谁、他们的角色/属性、他们尝试使用或做什么、会话的身份验证有多强等),但仅对使用企业进行身份验证的会话有效的身份系统。

• 网络控制可以查看和拦截更广泛的通信(尤其是遗留系统),但通常缺乏通信中通信的上下文,并且需要完全控制所有网络通信才能使控制生效。除了一些关键场景,如运营技术 (OT) 和内部数据中心,试图为拥有远程工作、移动设备和云服务的企业保留对网络流量的完全控制是不切实际的,而且会适得其反。试图为 SaaS 提供商重新路由所有流量的成本很高,会影响生产力,并且会通过激励用户采用未经授权和不受监控的云服务来完成他们的工作而增加整体风险。

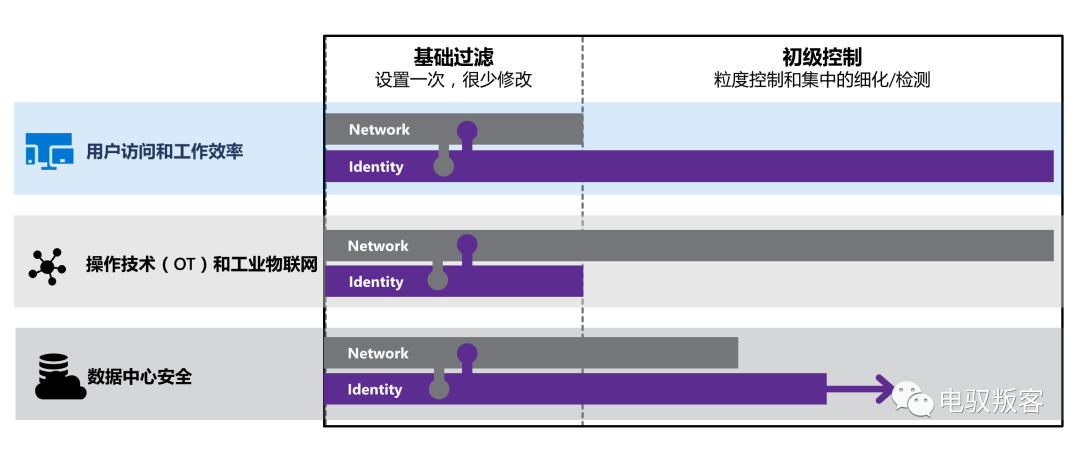

安全体系结构中对网络与身份和相关控制的关注程度应根据每个环境中的机会和限制进行调整:

用户访问和工作效率

云服务正在成为用户生产力和支持远程用户的标准,使身份和相关控制成为这些环境的重中之重。

• 身份和相关控制应该是主要关注点,确保所有云服务和移动设备都连接到单一企业控制平面(如 Azure Active Directory),以实现对身份验证和访问的集中可见性和控制。

• 网络控制仍然具有核心的基本过滤威胁的作用,以确保客户端端点有防火墙来阻止未经请求的流量,但除此之外,试图控制来自用户生产力设备(例如使用 VPN)的所有流量最终是一场失败的安全战斗。网络也可用于实施精细控制,但应由零信任策略引擎而不是本地静态策略引导。

我们建议组织将构建这种新的身份控制面(又名身份边界)作为首要任务,确保安全角色(架构师、工程师、安全运营中的分析师等)学习如何将身份和相关技术集成到架构中 、实施和日常运营。对某些人来说,这可能是一项新技能,但它是一项需要学习的关键技能。

操作技术(OT)和工业物联网

与用户访问和生产力相比,OT 和 IoT 环境的比例相反。这些环境由可能有 50-100 年历史的物理机械(在某些情况下由蒸汽驱动)组成,在过去 30-50 年中经常使用电子计算机控制进行改造。这些计算机控件中的大多数现在都支持 IP 网络通信,但许多都是依靠设备将自定义或行业特定协议转换为 IP 流量来实现的。这些系统通常(从 IT 角度来看)陈旧且过时,执行“基本”IT 安全功能(例如扫描网络以查找漏洞)很容易导致代价高昂的中断。经常听到这样的故事,比如安全扫描导致关键设备失效,并要求技术人员驾驶数百英里来重新启动连接到远程设备的 PC。

网络控制——由于这些限制,安全必须关注他们能做什么,这通常是:

• 使用防火墙和其他网络控制将这些环境与企业 IT 环境隔离开来

• 被动监控流量,以识别异常活动和漏洞。

身份及相关——使用现代云时代身份协议(如 OAuth/ODIC 或 SAML)作为主要控制通常甚至不是一个微弱的希望。身份和相关控制的作用主要是保护 IT 环境中连接这些环境的暴露点,例如 确保将 IT 最佳实践严格应用于与 OT 系统交互的 IT 系统(强大的多因素身份验证、快速修补等)

数据中心安全

数据中心环境需要更多地混合两种类型的控制。大多数托管应用程序和数据的数据中心都采用了多种控制组合:

• 网络 - 防火墙、IDS/IPS 和其他控制措施,以防止未经请求的互联网流量。这有时会扩展到网段以分隔应用程序/工作负载或应用程序层(数据库、应用程序和演示),但由于应用程序间通信的复杂性,这是一项具有挑战性/高级的练习。

• 身份和相关——大多数数据中心操作系统和应用程序结合使用Active Directory、身份系统和其他管理工具来提供对这些系统的访问控制。有时,详细的基于角色的访问控制 (RBAC) 或基于属性的访问控制 (ABAC) 用于单个工作负载和应用程序,但这通常因工作负载而异。

随着数据中心工作负载迁移到云端(以及软件定义的数据中心方法),使用 Azure 网络安全组 (NSG)、应用程序安全组 (ASG) 和 Azure 防火墙等技术可以更轻松地实施基本网络控制。

更重要的是,使用 Azure 资源的托管身份等技术,身份控制变得更容易实施和集成。这些提供了基于身份的访问控制的丰富上下文,而无需管理凭证的负担,并且通常可以在不需要开发人员更改应用程序的情况下实施。

这促使人们越来越关注数据中心内的身份,从而提高了安全架构的可见性和控制粒度。

安全运营

安全运营部门监视并响应这些环境中的事件,因此他们需要熟悉每个组织中的网络和身份控制。

如有侵权请联系:admin#unsafe.sh