RSAConference2022将于旧金山时间6月6日召开。大会的Innovation Sandbox(沙盒)大赛作为“安全圈的奥斯卡”,每年都备受瞩目,成为全球网络安全行业技术创新和投资的风向标。

前不久,RSA官方宣布了最终入选创新沙盒的十强初创公司:Araali Networks、BastionZero、Cado Security、Cycode、Dasera、Lightspin、Neosec、Sevco Security、Talon Cyber Security和Torq。

绿盟君将通过背景介绍、产品特点、点评分析等,带大家了解入围的十强厂商。今天,我们要介绍的是厂商是:BastionZero。

一、公司介绍

BastionZero于2019年由Sharon Goldberg和Ethan Heilman创立,注册地位为美国马萨诸塞州首府波士顿,最初是一家区块链安全公司,受新冠疫情影响后业务重心转向了基础设施访问控制安全。目前员工人数在11~50人之间,在种子轮融资中获投600万美元[1]。Sharon Goldberg是波士顿大学计算机科学系的副教授,曾在IBM、Cisco和 Microsoft担任研究员;Ethan Heilman在进入波士顿大学攻读博士学位前,一直是各种初创公司的软件开发人员,曾在Broad Institute编写生物信息学注释软件,图1为BastionZero创始人[2]。

图1 BastionZero创始人

BastionZero目前致力于提供便捷安全的远程访问服务,帮助客户轻松可靠地实现对云或本地数据中心基础设施(服务器、容器、集群、数据库)的远程访问控制。

二、背景介绍

在对BastionZero提供的访问控制服务及相关技术进行分析之前,我们先来聊一聊“零信任”是什么,用在哪,具有哪些实践价值。

从本质上讲,零信任(Zero Trust,ZT)是一种安全理念,不是不信任,而是持续信任。它强调默认的信任是不存在的,企业自有网络基础设施(内网)与其他网络(公网)没有任何不同,网络位置不再决定访问权限,侧重于保护资源而不是网段,零信任网络访问(Zero Trust Network Access,ZTNA)将网络防御的重心从静态的网络边界转移到了用户、设备和资源上。

伴随着云环境的引入,当前的网络边界正在不断模糊,外部攻击者在突破边界后,可以在内部轻易的进行横向移动,盗取数据信息。使用零信任技术可以通过端口隐藏,减少攻击面来保护关键资产和基础设施;通过分离控制面与数据面,提供细粒度的访问控制;通过对用户、设备、身份的集中管理,提升工作效率,节省成本和人力需求。

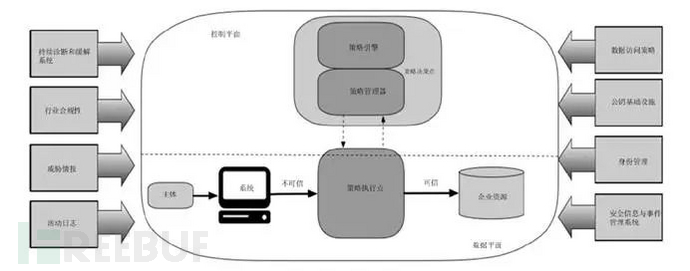

2010年,时任Forrester副总裁兼分析师的John Kindervag以“永不信任,始终验证”思想提出了零信任模型,零信任概念开始得到业界关注并被广泛认可;2011年Google率先启动了基于零信任模型建设网络安全架构的项目BeyondCrop[3];2013年,国际云安全联盟(Cloud Security Alliance,CSA)提出了软件定义边界(Software Defined Perimeter,SDP),并于次年发布了《软件定义边界(SDP)标准规范V1.0》,贡献了零信任的首个技术解决方案[4],时隔八年,《软件定义边界(SDP)标准规范V2.0》也即将问世;2019年,美国国家标准与技术研究院(NIST)主导,业界众多安全专家参与,编写发布了零信任架构草案(NIST.SP.800-207),明确提出实现零信任的解决方案,包括软件定义边界SDP、增强的身份治理IAM及微隔离MSG,该草案得到了业界的广泛认可,可作为零信任架构的参考标准,零信任架构的核心逻辑组件如图2所示[5]。

图2 NIST零信任架构

近两年,随着远程办公成为社会常态,零信任又迎来了新的发展机遇。根据MarketsandMarkets数据显示,全球零信任安全市场规模预计将从2020年的196亿美元增长到2026年的516亿美元;IDC预测,到2024年,安全远程访问解决方案将以260亿美元价值占据全球网络安全市场12.5%的份额[6],零信任相关产品和解决方案将在其中占据重要地位。

BastionZero提供的云服务声称可根据零信任安全模型,基于多信任根对数据中心等基础设施提供安全可靠便捷的远程访问,这是否有助于零信任技术的进一步推广呢?接下来我们对BastionZero的产品服务及关键技术进行分析和解读。

三、产品介绍

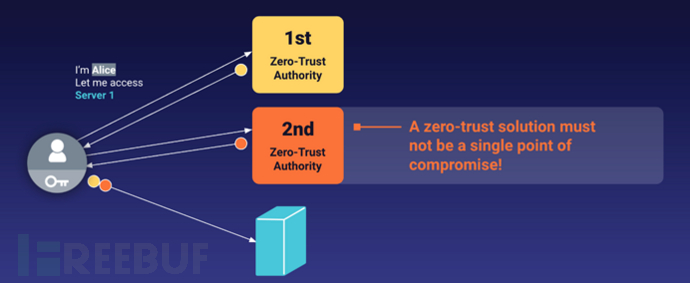

作为一家具有密码学领域背景的初创公司,BastionZero的架构灵感来自基于阈值的密码技术创新,除了可提供对基础设施的零信任远程访问外,其独特的安全模型解决了传统零信任架构面临的单点攻陷(single point of compromise)问题,这个名词听起来有点绕,接下来我们结合官方示意图做一个简单说明。

图3 传统零信任结构示意图

如图3所示,在传统的零信任架构中[7],通常是通过引入一个中心化的控制器(信任根)来存储长期存在的密钥、凭据或令牌,用于客户端及用户的认证管理,访问资源的统一调度,即谁可以访问哪些资源(图中的蓝色方块),避免了用户侧持有长期凭证。但由于所有凭据都集中存储,相当于鼓励攻击者对该信任根发起挑战,如果攻击成功,攻击者将获得所有依赖该信任根的数据资产,这就是所谓的单点攻陷。并且需要注意的是,使用多因素认证(Multi-factor authentication,MFA)并不能有效阻止该类攻击,一但信任根遭到破坏,MFA会被完全绕过。

图4 多信任根模型示意图

而在BastionZero提出的多信任根模型中[7],如图4所示,它们将使用多个(目前是两个)独立的信任根来控制对目标的访问,只要有一个信任根没有受到威胁,那数据资产就处于安全状态,即通过分散攻击面来消除单点攻陷问题。

由于认证过程分散至多个独立的信任根,故在受威胁信任根个数不超过阈值的前提下(目前阈值为1),攻击者的访问都是受限的,尽管攻击者可以阻断合法用户的正常访问连接,但信任模型依然安全,访问目标将被持续保护。

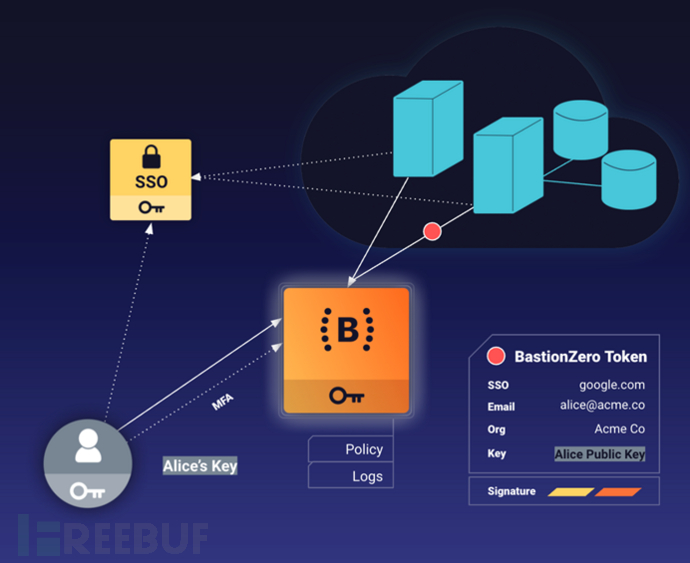

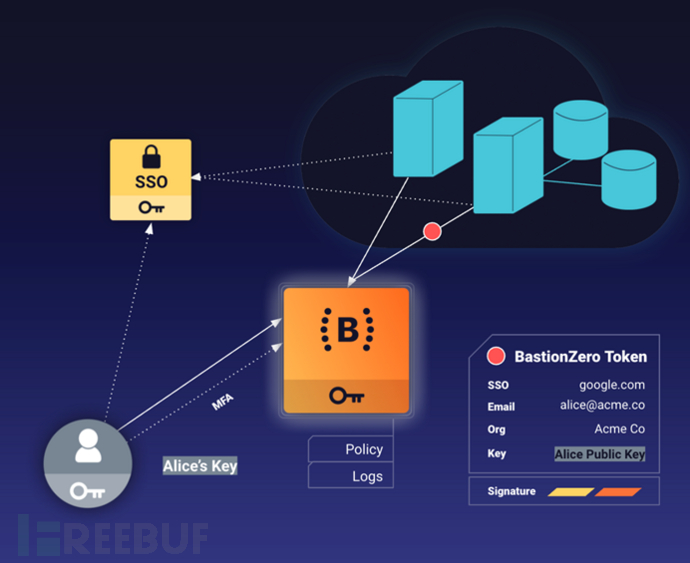

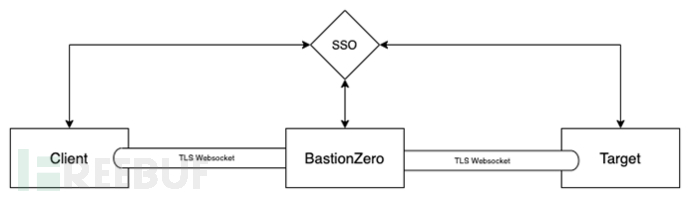

接下来让我们深入BastionZero零信任架构,结合图4所示的多信任根模型,BastionZero零信任架构中共包含两个信任根,一个是BastionZero云服务本身,另一个是第三方单点登录(Single Sign On,SSO)服务商,详细架构如图5所示[8]。该架构以BastionZero云服务作为代理实现了对访问目标的“隐身”,本质上仍属于云化的经典身份管理与访问控制(Identity And Access Management,IAM)解决方案。

图5 BastionZero零信任架构

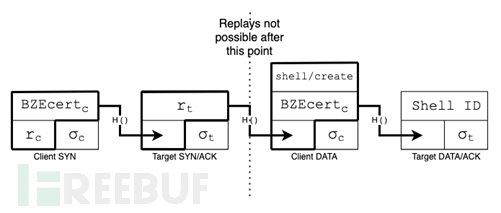

BastionZero凭借其自研的多根零信任访问协议MrZAP(Multi Root Zero-Trust Access Protocol)来保障访问安全。该协议支持用户持有临时密钥对,用户在登陆时,其SSO服务商首先验证用户身份信息并对临时公钥进行签名,BastionZero将该签名作为证书(BZCert),并在后续验证中为BZCert附上自己的签名,用以证明临时密钥的有效性。用户在BZCert与BastionZero云握手成功后即可与访问目标建立连接,临时密钥在用户登出时会立即失效,这使得仅BastionZero在遭受入侵时,攻击者将因为缺乏有效用户身份而无法连接访问目标;同理,当且仅当SSO服务遭到入侵时,通过BastionZero的强制MFA又可有效阻断攻击者的非法访问。

值得一提的是,在整个连接过程中,每条消息都包含前一条消息的哈希值和发送方签名σ,每次握手也都会创建新的BZCertc用于动态验证,通过哈希链来关联消息可以有效防止云服务商恶意篡改或注入命令等行为。MrZAP协议中消息格式如图6所示[9]。

图6 MrZAP消息格式

最后,用户在通过SSO及MFA验证后,基于TLS的websocket与目标资源建立连接,策略引擎负责记录评估,支持对不可见云及网络资源的访问,访问结构如图7所示[9]。

图7 访问结构示意图

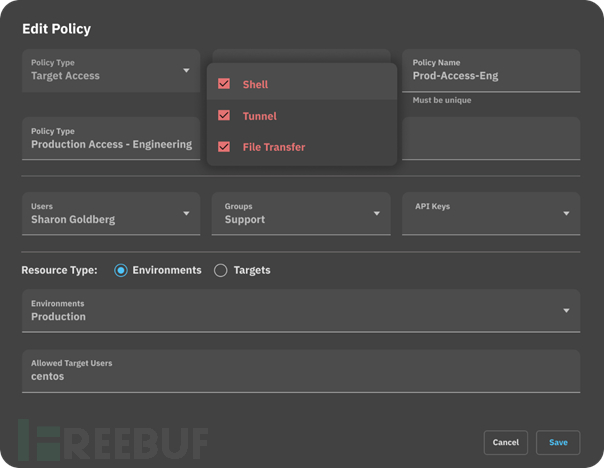

与云环境中的IAM解决方案一样,BastionZero云服务提供了集中式的策略管理界面和易于理解的策略定义方式,便于用户通过Web控制台或API接口来自定义细粒度的访问策略,可以轻松实现对不同环境中用户的访问管理,访问策略管理界面如图8所示[10]。

图8 访问策略管理界面

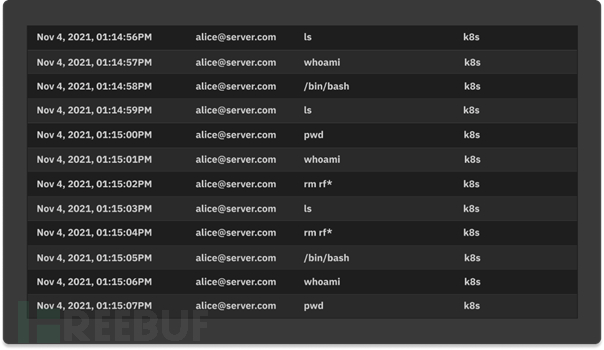

除此之外,BastionZero云服务的集中日志还可以记录主体对客体的详细访问操作,通过提供可搜索命令及会话查询来满足用户的取证与合规要求, 日志界面如图9所示[10]。

图9 日志界面

BastionZero可与访问目标进行集成,现阶段通过Web应用程序或zli(BastionZero的命令行界面)可以为远程主机、数据库、Kubernetes 集群和Web服务器提供零信任基础设施访问服务,使得服务无需对外暴露端口,支持设施如下图所示[10]。

图10 基础设施支持

四、产品特点

作为一种基于多信任根的零信任解决方案,使用BastionZero可以帮助客户轻松配置管理网络和后端业务,隐藏对外端口,提供对数据资源的细粒度访问控制,同时确保访问过程的安全可靠,产品特性如图11所示[8]。

图11 产品特性

01一站式云服务

对于企业不断变化增长的数据资产,通过BastionZero提供的云服务可以对所有访问目标(服务器、容器、集群、数据库)进行集中式管理,减轻企业网络侧的管理负担。在零信任架构建设过程中,依托于云计算,可以无缝便捷地将基础设施访问功能左移至云服务中,免去代理人、堡垒机及权威中心,一站式云服务大大减少了企业从传统VPN接入方式向零信任网络迁移的技术阻碍。

02目标端口隐藏

一个网络有多少IP和端口对外暴露,就存在多少可以被攻击的点,也就是说暴露面越小,网络越安全。在BastionZero远程访问服务中,被保护的访问目标在网络中将完全“隐身”,使用策略控制管理之后,可以避免掉绝大多数的网络攻击及渗透测试。

03双重身份验证

BastionZero凭借其原创的MrZAP访问控制协议,可以将访问目标置于SSO之后并添加独立的MFA来提供对访问用户的双重身份验证(目前通过 TOTP协议支持MFA),即用户在完成SSO后,通过BastionZero完成信息传递。同时使用SSO服务提供商和BastionZero云服务充当独立信任根,可确保其中一方遭受恶意攻击时不会影响访问目标,有效增强系统安全性。

04身份感知日志

当用户通过身份验证,策略引擎完成请求评估后,用户与访问目标的连接将畅通无阻,与此同时,所有通过BastionZero的访问日志、命令日志和会话记录都将被捕获,便于身份感知与敏感操作溯源。

五、总结

“零信任”自诞生至今已有十余年,但在技术转型的过程中遭遇了许多阻碍,现如今常态化的远程办公正在加速零信任产品的推广。与同类IAM解决方案相比,BastionZero提供的一站式零信任远程访问解决方案在易于部署的同时,广泛支持各底层基础设施,具备良好的服务兼容性,同时SSO+MFA双根认证体系解决了单点攻陷问题,有效提升了产品的容错能力。

依托于云计算的BastionZero大大降低了企业的部署管理门槛,削减了硬件方面的开销,对于想要用零信任解决VPN带来弊病的企业极具吸引力,但这也意味着企业的所有访问流量都需通过第三方,尽管BastionZero通过开源协议、日志监控来声明自己无法篡改消息,访问过程安全可靠,但仍无法完全避免信任与责任问题,企业必须仔细了解“责任共担模型”[11],充分评估潜在风险以及风险触发后的损失和求偿可能性。

除此之外,BastionZero的创新型零信任架构需要依赖第三方SSO服务提供商,虽然提升了系统安全性,但多机构的引入可能会使应用情况变得更加复杂,任何一方出现问题,系统都将面临不可用的窘态,对比零信任SDP架构,本质上是将风险转嫁给了云端。

总体来看,相比于2021年RSA创新沙盒入围公司Axis Security[12],BastionZero在底层协议创新上做了更多的努力,这与其团队成员的密码学背景密不可分。在饱受疫情影响的今天,市场对于安全高效便捷的远程访问控制服务迫切需求,BastionZero是否能够凭借其产品创新价值在一众安全厂商中脱颖而出?让我们拭目以待。

参考文献

[1]https://www.crunchbase.com/organization/bastionzero

[2]https://www.bastionzero.com/company

[3]https://cloud.google.com/beyondcorp

[4]《软件定义边界(SDP):安全架构技术指南》,CSA大中华区SDP工作组编著

[5]http://blog.nsfocus.net/wp-content/uploads/2020/08/NIST-SP-800-207-Zero-Trust-Architecture-202008.pdf

[6]《2022年V1全球网络安全支出指南》,国际数据公司(IDC)

[7]https://docs.bastionzero.com/product-docs/home/security-model

[8]https://www.bastionzero.com/

[9]https://github.com/bastionzero/whitepapers/tree/main/mrzap

[10]https://www.bastionzero.com/product

[11]《云计算关键领域安全指南V4.0》,云安全联盟(CSA)

[12]https://mp.weixin.qq.com/s/Ww3kFvNyXooDXXbOC5a5DA

如有侵权请联系:admin#unsafe.sh