By:[email protected]慢雾 AML 团队

事件背景

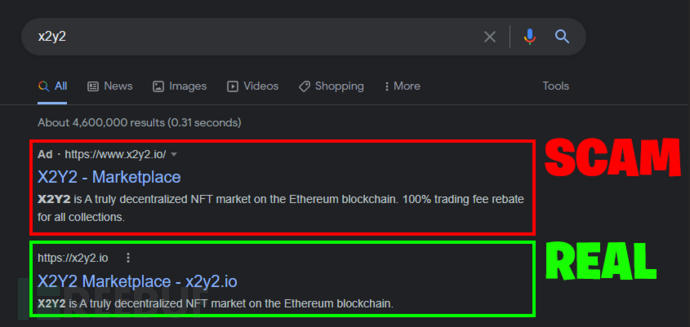

5 月 10 日,Sentinel 创始人 Serpent 发推表示,Scammer 利用 Google 广告的漏洞,使官方和钓鱼网站 URL 看起来完全相同。

(来源:https://twitter.com/Serpent/status/1523833573815373824)

通过挖掘该钓鱼网站的源代码,我们找到并分析了 Scammer 的地址情况。

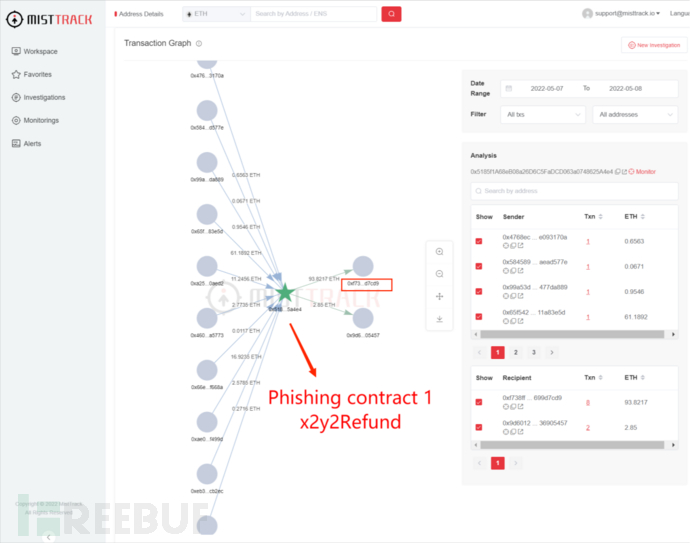

Scammer 地址:0xf738ffbde48570763d8ce7dc6d263205699d7cd9

首先,Scammer 于 UTC 时间 5 月 7 日 9 时 11 分创建了钓鱼合约 1: x2y2Refund,在当天 15 时 5 分就有第一个受害者上钩。

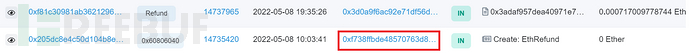

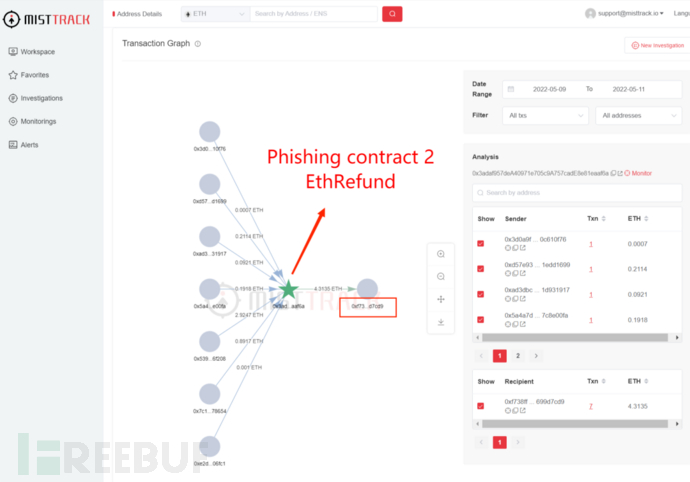

也许是尝到了甜头,Scammer 于 5 月 8 日 10 时创建了钓鱼合约 2: EthRefund。

接着,Scammer 将钓鱼合约 1 和钓鱼合约 2 的收入(近 100 ETH)都转入自己的地址 0xf73…cd9。

我们先来分析下 Scammer 地址,初始资金来源于两个地址:

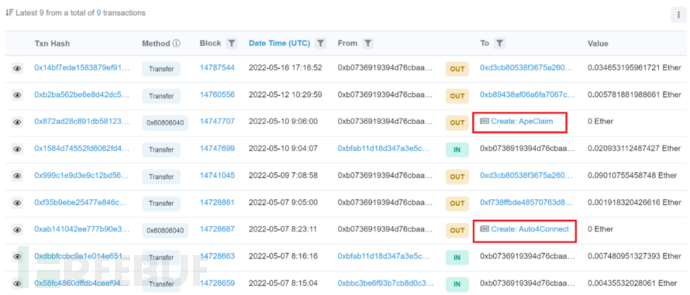

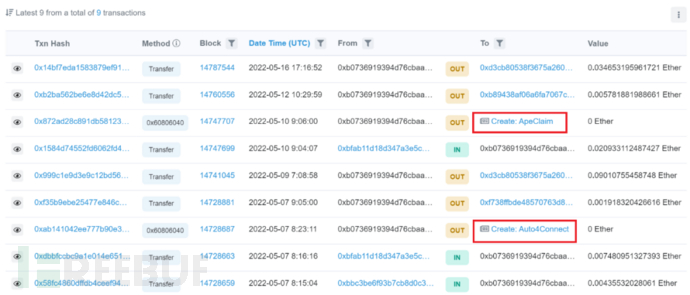

我们先来看地址 0xb07...c49:同样也是创建了两个合约 ApeClaim 和 Auto4Connect,合约内容与钓鱼合约 2 内容基本一致,可以判断为也是 Scammer 部署的钓鱼合约。

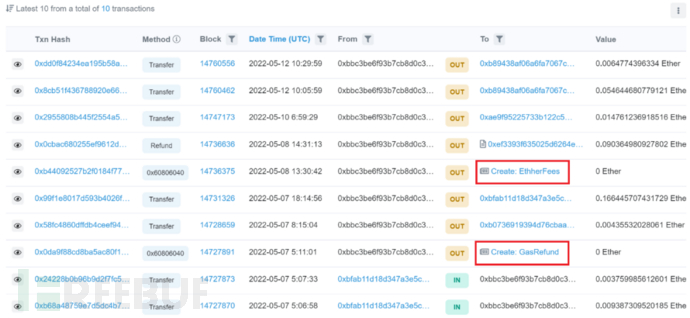

再往上追溯,来看看地址 0xb07...c49 的初始资金来源地址之一 0xbbc...291:无独有偶,该地址也是创建了两个合约,内容与钓鱼合约 2 基本一致,也可以判断为钓鱼合约。

再向上追溯,发现地址 0xbbc...291 初始资金来源与前面几个地址的初始资金来源地址之一 0xbfa...69e 都有重合。

先休息片刻,我们往下追溯看看。

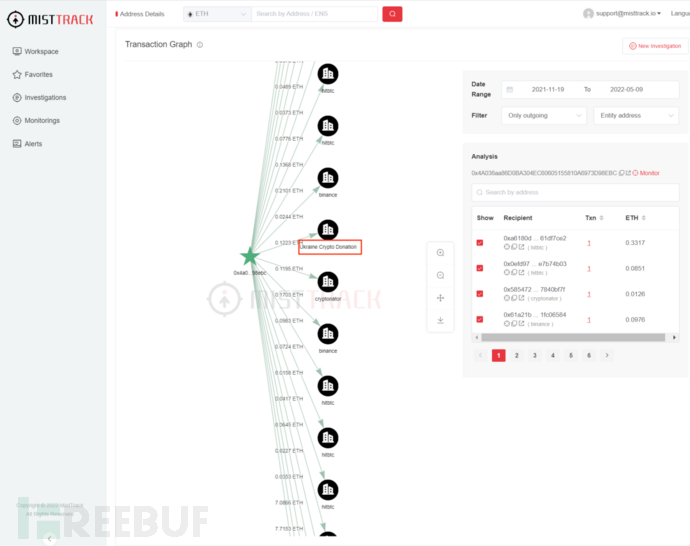

先通过 MistTrack 反洗钱追踪系统来看看 Scammer 地址的情况。

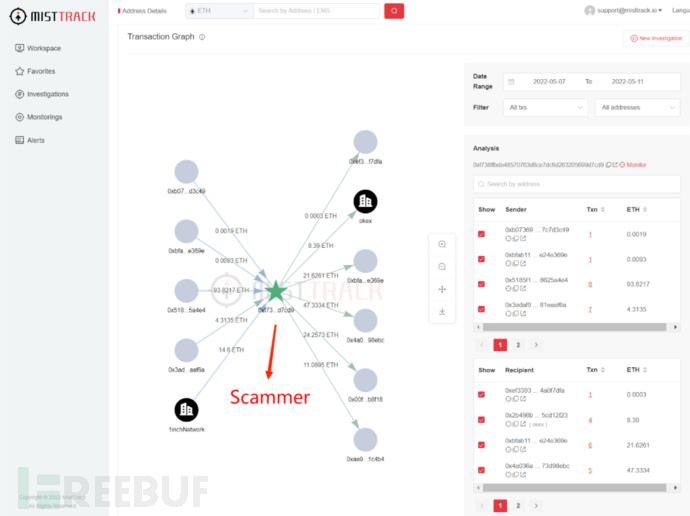

Scammer 地址 0xf73…cd9 累计收入约 113 ETH,其中 8.39 ETH 转入 OKX,其余资金主要转入 4 个地址。

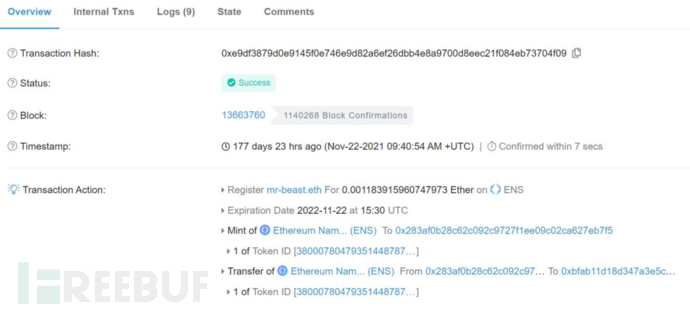

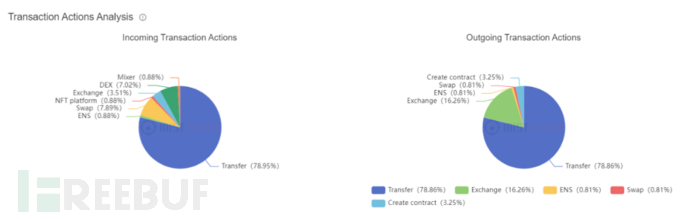

其中一个地址就是上面我们提到的重合地址 0xbfa...69e。通过 MistTrack 显示,该地址与 mr-beast.eth 相关联,且交易行为复杂。

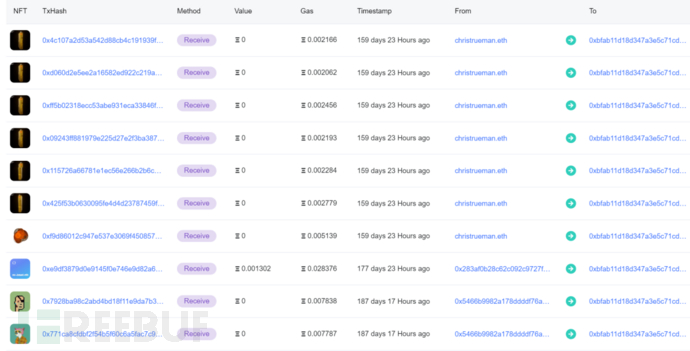

该地址 0xbfa...69e 似乎也是盗走了许多人的 NFT,均调用了 transferFrom。

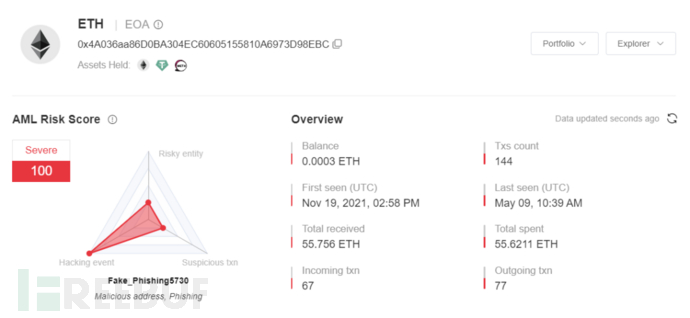

再来看另一个接收地址 0x4a0...ebc:被标记为钓鱼地址,持有多种币种,共收入约 56 ETH。

通过 MistTrack 浅浅追踪一层,发现大部分 ETH 都转到了 Hitbtc,少部分转到 Binance, Bitzlato, Cryptonator 交易平台。有趣的是,该钓鱼地址为 Ukraine Crypto Donation 捐赠了少许 ETH。

另外两个地址就不再赘述。

总结

本文主要以一个钓鱼网站为例,向上向下追溯并分析了地址的情况。可以看出,这些钓鱼网站已经张开血盆大口,到处撒网,一不小心你就中招上钩了。

面对频繁出现的骗局,用户该如何保护自己的资产安全?

1)提高安全意识,建议阅读《区块链黑暗森林自救手册》:

https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook/blob/main/README_CN.md

2)不点击不明链接,不随意泄露私钥助记词

3)被诱导授权后立即取消,可以使用 https://revoke.cash/ 查看自己是否有可疑的授权历史。

4)一旦钱包发生了被盗事件,一定要及时转移资金更换钱包。

5)保持对一切的怀疑之心。

如有侵权请联系:admin#unsafe.sh