自己的设计动机,来自于一次内外渗透代理隧道扫描速度太慢。尝试超级弱口令等exe,发现.net版本不支持。同时也发现,部分exe无法运行。

搜集了一下信息,发现很少有人分享用JAVA所写的、类似超级弱口令的这种集成在一起的爆破程序。因此,想做一个这种集成的程序。方便日常工作。

同时在jar相同文件下输出,sucess.txt成功文件:存在问题

考虑到展示效果的多样性,和界面的优化处理效果,不是全部的操作日志和最终想要的数据都要汇总在一起。完全可以把不同的数据输出展示到不同的位置——比如小米范-alive的程序。

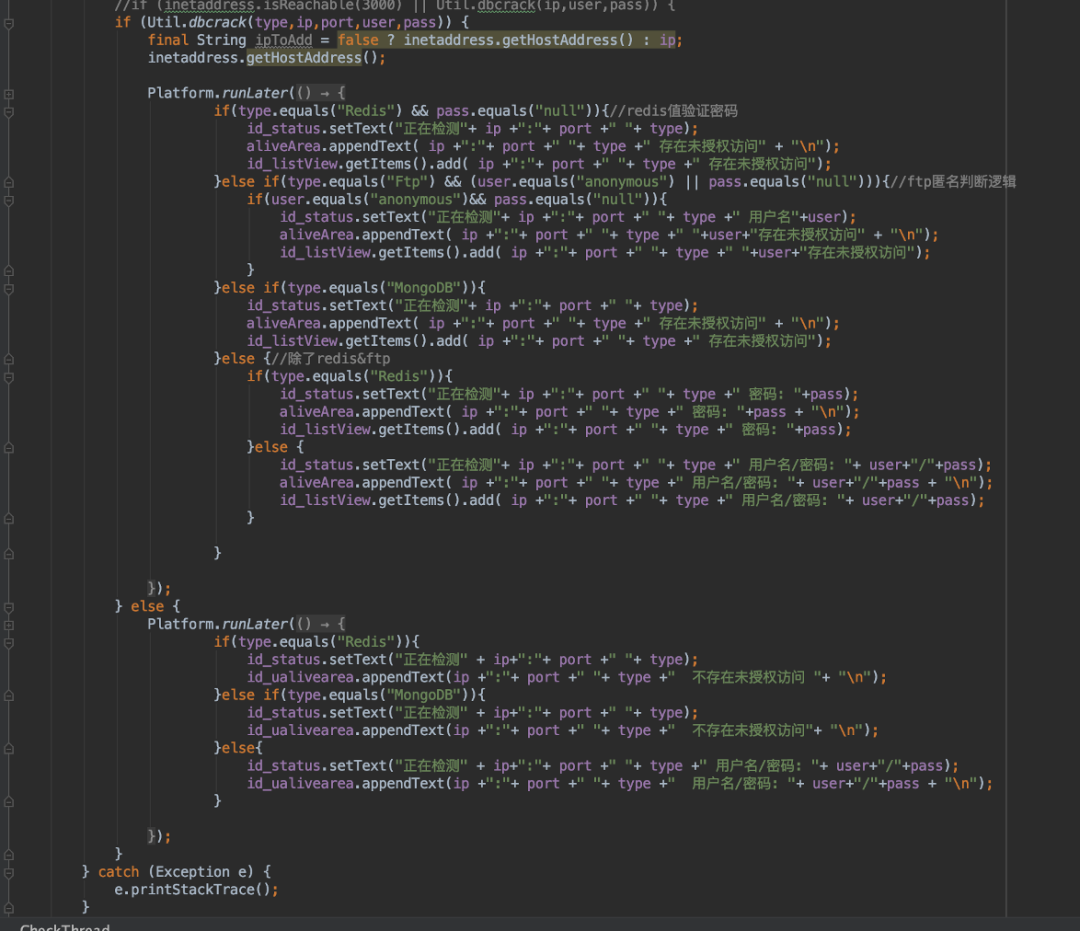

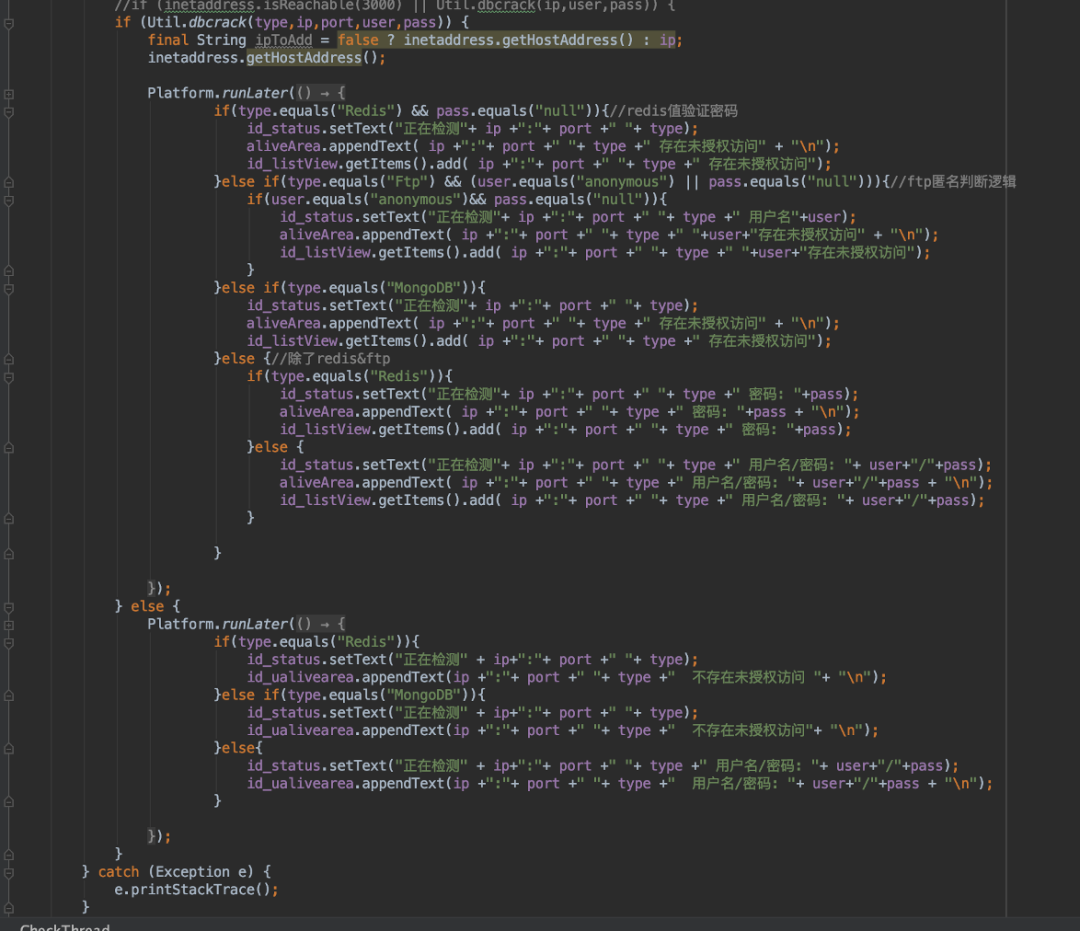

接下来,由Swing绘制GUI界面,转换到JFX绘制GUI界面。最后修改为字典不再使用导入的加入方式,通过粘贴即可,节省IO读取。主要是Redis和Ftp这两个连接协议具有多状态的特性,输入的参数的类别不一样,连接状态也多种多样,需要添加多重判断和适配,从而减少误报情况。基本上功能目前支持:Mysql、Oracle、Sqlserver、Ssh、PostgreSql、Ftp、Redis、MongoDB、Tomcat。RDP实现难度大,目前没有找到很好的解决办法。Telnet不同终端要求不相同,认证输入方式不同,还在研究中。最近考虑添加SOCKS代理检测,目前界面已经写好,可能需要修改代理判断的实现方法。由于传播、利用此程序所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本人拥有对此程序的修改和解释权。未经网络安全部门及相关部门允许,不得善自使用本程序进行任何攻击活动,不得以任何方式将其用于商业目的。https://www.cnblogs.com/fsqsec/p/5501657.htmlhttps://blog.csdn.net/guanjungao/article/details/24873215https://blog.csdn.net/FlyLikeButterfly/article/details/95362798读完有话想说?点击留言按钮,让上万读者听到你的声音!

文章来源: http://mp.weixin.qq.com/s?__biz=MzAwMzYxNzc1OA==&mid=2247499859&idx=1&sn=7c2a27d85a58e65b7767c5cac04962ce&chksm=9b3ae6e2ac4d6ff4890c9c9f5988110aadf97611133e37a689bbbd38fcf70e3efddf2c8a840f#rd

如有侵权请联系:admin#unsafe.sh