导语:由于多年来越来越流行的大型狩猎 (BGH) 计划,攻击者已经渗透到越来越复杂的系统环境中。为了造成尽可能多的破坏并使恢复变得非常困难,他们试图对尽可能多的系统进行加密。

趋势 1:攻击者正在尝试开发跨平台勒索软件

由于多年来越来越流行的大型狩猎 (BGH) 计划,攻击者已经渗透到越来越复杂的系统环境中。为了造成尽可能多的破坏并使恢复变得非常困难,他们试图对尽可能多的系统进行加密。这意味着他们的勒索软件应该能够在不同的架构和操作系统组合上运行。

克服这个问题的一种方法是使用“跨平台编程语言”(例如 Rust 或 Golang)编写勒索软件。使用跨平台语言还有其他几个原因。例如,即使勒索软件目前可能针对一个平台,但将其写入跨平台可以更容易地将其移植到其他平台。另一个原因是跨平台二进制文件的分析比用纯 C 编写的恶意软件要难一些。

Conti 跨平台功能

Conti 是一个开展 BGH 的组织,其目标是全球范围内的各种组织。就像许多其他 BGH 组织一样,它使用双重勒索技术。

我们注意到,只有某些关联公司才能访问针对 ESXi 系统的 Conti 勒索软件的 Linux 变体。它支持各种不同的命令行参数,会员可以使用这些参数来自定义执行。Linux 版本支持以下参数:

detach:示例在后台执行,并与终端分离;

log:出于调试目的,指定文件名后,Conti 会将操作写入日志文件;

path:Conti 需要这个路径来加密系统。使用选定的路径,勒索软件将递归加密整个文件夹结构;

prockiller:此标志允许勒索软件阻止那些具有选定文件进行加密的进程;

size:函数未实现;

vmlist:用于在加密过程中跳过虚拟机的标志;

vmkiller:它将终止 ESXi 生态系统的所有虚拟机;

BlackCat 跨平台功能

BlackCat 于 2021 年 12 月开始在暗网上提供服务。尽管该恶意软件是用 Rust 编写的,但我们发现了一些与 BlackMatter 组织相关的攻击示例,因为该攻击者使用了与之前在 BlackMatter 活动中观察到的相同的自定义渗透工具。由于 Rust 的交叉编译功能,我们很快就找到了同样适用于 Linux 的 BlackCat 示例。

BlackCat 的 Linux 示例与 Windows 非常相似。在功能方面,它稍微多一些,因为它能够关闭设备并删除 ESXi 虚拟机。典型的 Windows 功能(例如,通过 cmd.exe 执行命令)被删除,并被Linux的等效功能取代,因此勒索软件在其运行的不同平台上仍然具有相同的功能。

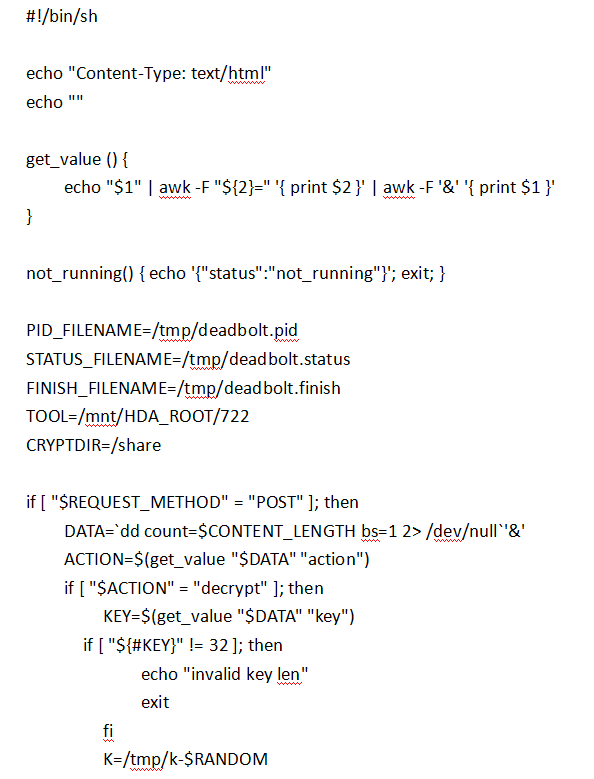

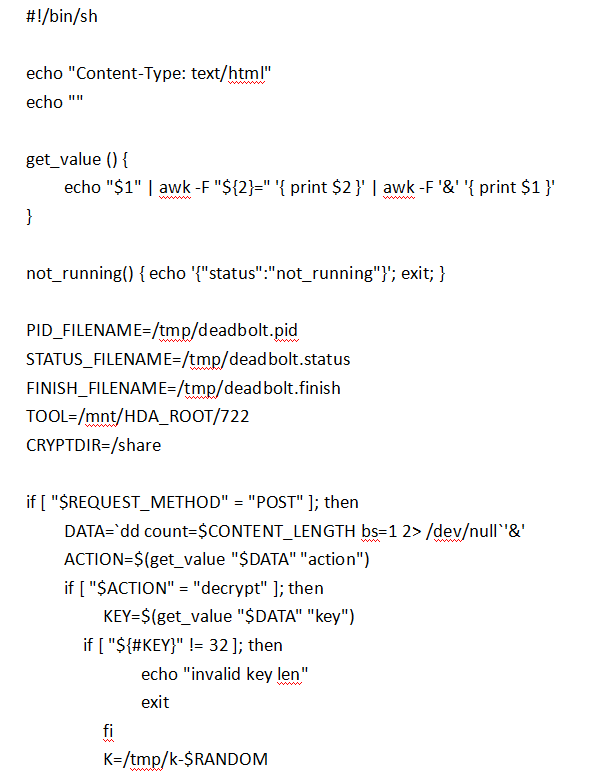

Deadbolt 跨平台功能

Deadbolt 是一个以跨平台语言编写的勒索软件示例,但目前仅针对QNAP NAS 系统。它也是 Bash、HTML 和 Golang 的有趣组合。 Deadbolt 本身是用 Golang 编写的,赎金通知是一个HTML文件,它取代了QNAP NAS使用的标准索引文件,如果提供的解密密钥是正确的,则使用Bash脚本启动解密过程。这个勒索软件还有一个特别之处:它不需要与攻击者进行任何交互,因为在比特币交易的 OP_RETURN 字段中提供了解密密钥。 Bash 文件如下所示。

趋势 2:勒索软件生态系统正在变得更加“工业化”

就像合法的软件公司一样,网络犯罪组织也在不断地为自己和他们的客户开发他们的工具包,例如,使数据泄露的过程更快、更容易。攻击者有时会使用的另一个技巧是重新命名他们的勒索软件,在这个过程中一点点改变。让我们深入研究一下勒索软件组织最近使用的新工具和“商业”策略。

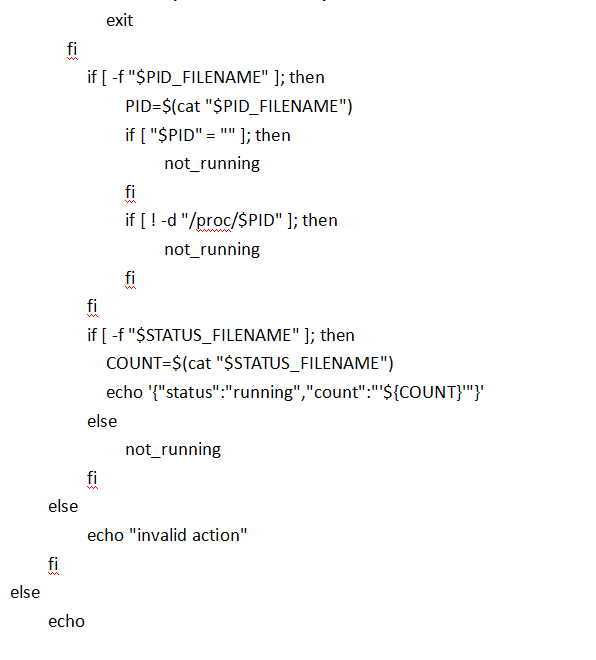

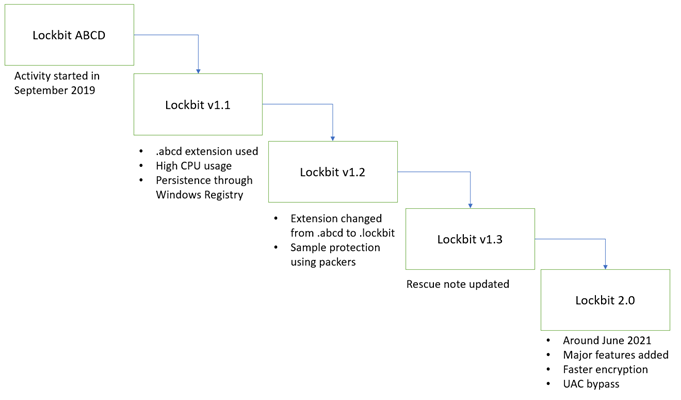

自 2019 年以来最成功的 RaaS—— Lockbit 的演变

Lockbit 始于 2019 年,然后在 2020 年宣布了其附属计划。随着时间的推移,该组织一直在积极迭代,如下图所示:

该组织在开始进行恶意活动时,没有任何泄密网站,没有进行双重勒索,也没有数据加密前的数据泄露。

随着时间的推移,基础设施也得到了改善。与其他勒索软件家族一样,Lockbit 的基础设施遭受了多次攻击,迫使该组织实施一些对策来保护其资产。这些攻击包括对 Lockbit 管理面板的黑客攻击和 DDOS 攻击,以迫使该组织关闭其活动。

Lockbit 开发人员添加的最新安全功能是“等待页面”,可以将用户重定向到一个可用的镜像。

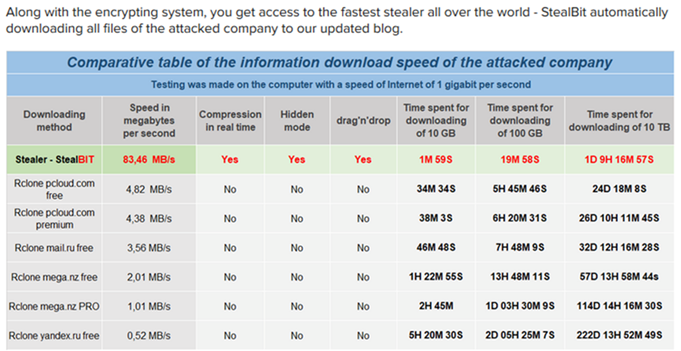

StealBIT:Lockbit 勒索软件使用的自定义数据泄露工具

当组织实施双重勒索时使用的数据泄露可以通过许多不同的方式进行。最初,攻击者使用诸如 Filezilla 等公开可用的工具,然后用他们自己的自定义工具(如 StealBIT)取而代之。原因如下:

公开可用的工具并不总是以速度著称。对勒索软件运营商来说,速度很重要,因为窃取数据的时间越长,勒索软件运营商被抓住的几率就越大。

灵活性是另一个原因。标准工具的设计并没有考虑到勒索软件运营商的要求。例如,使用大多数工具,可以仅将数据上传到一台主机。如果该主机已关闭,则必须手动指定另一台主机。犯罪基础设施被摧毁或落入LEA手中的可能性总是存在的。为了提供更大的灵活性并克服这些限制,StealBIT提供了一个数据可以被窃取到的硬编码主机列表。如果第一个主机由于某种原因关闭,则尝试第二个主机。

勒索软件运营商的要求是公开可用的工具无法满足的。其中一项要求是不泄露所有数据,而只泄露有趣的数据。在 StealBIT 中,这是通过硬编码应提取的扩展列表来实现的。另一个功能是在上传数据时发送附属 ID。

在下图中,研究人员将数据泄露与其他工具的数据泄露进行了比较:

SoftShade 部署 Fendr 渗透客户端

Fendr,也称为 Exmatter,是一种恶意数据泄露工具,被 BlackMatter、Conti 和 BlackCat 等多个勒索软件组织使用。在我们观察到的所有 BlackMatter 和 Conti 事件中都没有看到 Fendr,但我们确实在所有与 BlackCat 相关的事件中看到了它们。因此,我们认为 Fendr 被参与了一些附属计划。

在SoftShade内部,开发人员将其称为“file_sender”和“sender2”。该恶意软件是用 C# .Net 编写的,并且经常与 BlackMatter 和 Conti 恶意软件一起部署为打包的 .Net 可执行文件,但与 Conti 和 BlackCat 勒索软件一起部署的大多数示例都没有打包(2021 年 11 月的一次 Conti 事件除外)。它旨在有效管理受害系统上的大量选择性文件收集和上传活动,然后将其从系统中删除。 Fendr 由多个开源库构建而成,它的设计显然是在勒索软件领域成熟和专业经验的结果,可以处理各种Windows系统和网络上任意的大文件量。

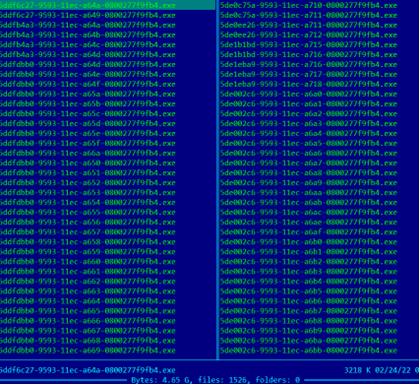

同样有趣的是 Fendr 及其选择的勒索软件的部署和打包,在每个附属计划中(除了一次 Conti 事件),勒索软件和 Fendr 通过网络同时传送到多个系统,如“v2.exe”和“v2c.exe”,或“v2.exe”和“sender2.exe”。这种同步推动似乎优先考虑协调和效率,而不是提高被发现的风险。在一个与const相关的异常中,一个Fendr变体被作为“\\hostname\$temp\sender2.exe”通过网络推送到许多系统。

趋势3:勒索软件组织在地缘政治冲突中会出现政治偏向

攻击者利用新闻头条来实现他们的恶意目标。研究人员在全球 Covid-19 初始阶段看到了这一点,当时与 Covid-19 相关的垃圾邮件和网络钓鱼电子邮件激增。 2022年俄乌冲突也是如此。

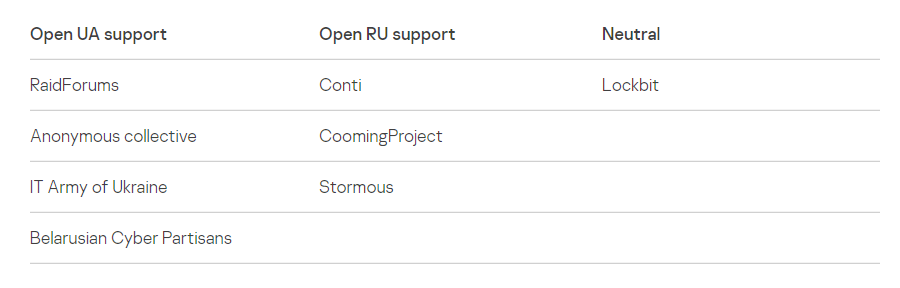

通常在这样的地缘政治冲突中,人们会将网络攻击的源头与国家支持的攻击组织联系起来。但事实并非总是如此,因为我们注意到,在这场冲突中,出现了一种新型的参与方式:网络犯罪论坛和勒索软件组织对形势做出反应,并采取行动。

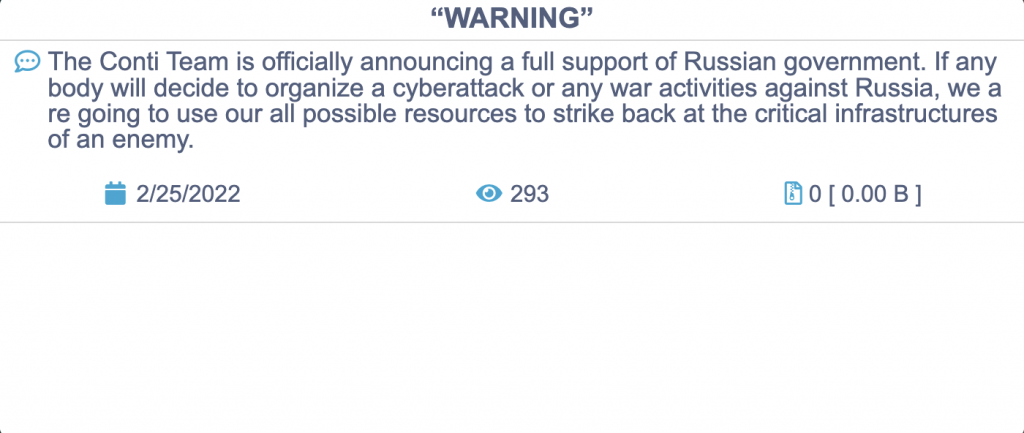

2 月 25 日,Conti 在其新闻网站上发布了一条消息,声明如果俄罗斯成为网络攻击的目标,它将以全部能力对任何“敌人”的关键基础设施进行报复。这可能是网络犯罪组织公开支持民族国家的罕见例子。结果,一名据称是乌克兰人的成员在网上分享了聊天和其他内部 Conti 相关信息。

Conti 勒索软件组织在其新闻网站上发布警告消息

另一方面,还有其他社区,如“匿名者”、“乌克兰IT军”和“白俄罗斯网络游击队”公开支持乌克兰。

冲突开始期间几个组织和论坛的立场如下图所示:

Freeud:具有清除功能的全新勒索软件

卡巴斯基最近发现了支持乌克兰的全新勒索软件变种 Freeud。Freeud的勒索信说俄罗斯军队应该离开乌克兰。单词的选择和笔记的书写方式表明它是由以俄语为母语的人写的。恶意软件开发者的政治观点不仅通过赎金票据表达,还通过恶意软件功能表达。其中之一是清除功能。如果恶意软件包含文件列表,而不是加密,恶意软件会将它们从系统中清除。

另一个突出的特性是恶意软件的高质量,其应用的加密方法和使用多线程的方式突出了这一点。

GoRansom

GoRansom 于 2 月底在乌克兰被发现,同时进行了 HermeticWiper 攻击。GoRansom 所做的一些事情与其他勒索软件变体不同:

它会创建数百个副本并运行它们;

函数命名方案参考美国总统选举;

没有混淆,它具有非常简单的功能;

出于这些原因,我们认为它的创建是为了提高乌克兰网络行动的效率。

Stormous

大多数情况下,当我们分析 PHP 代码时,它要么是 web shell,要么是一些僵尸网络面板代码。Stormous是少数例外。除了作为后门之外,它还包含勒索软件功能。攻击者寻找支持 PHP 技术的 Web 服务器和易受 Web 应用程序攻击的漏洞。

对恶意软件的分析表明,攻击者是来自北非地区的阿拉伯语。

PHP 脚本提供了一个通过 HTTP 进行远程交互的 Web 界面,其中提供了几个加密选项:“OpenSSL”、“Mcrypt”和“Xor”。很有可能是由于目标服务器的外部考虑因素,比如运行在服务器上的PHP版本,所以将这三个扩展开发到脚本中。

DoubleZero wiper瞄准乌克兰

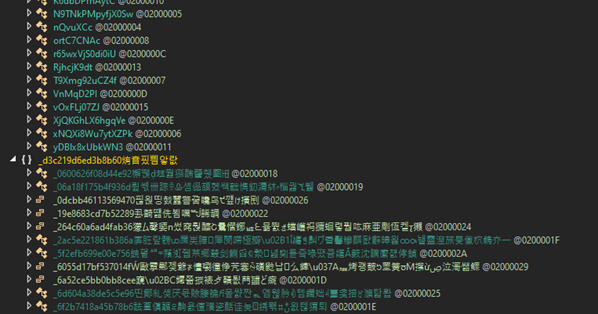

DoubleZero wiper最初由乌克兰 CERT 于 3 月 22 日发布。它是用 C# 编写的全新wiper;它与任何其他已知的wiper都不同,并且仅针对乌克兰实体。二进制文件本身被未知的 C# 混淆器严重混淆。类和方法名是随机生成的。

混淆

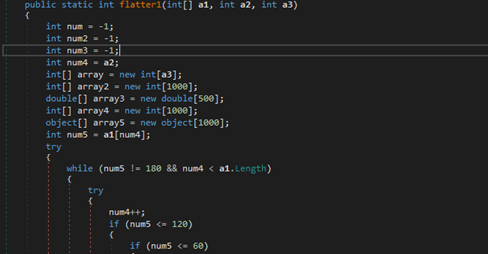

控制流是使用一种功能扁平化机制来组织的,这种机制创建的目的是减缓对恶意代码的分析。

混淆反编译代码

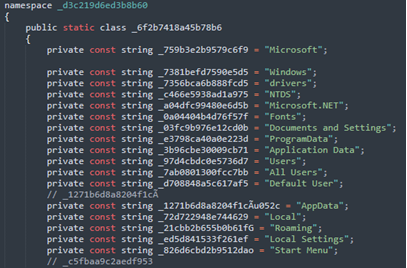

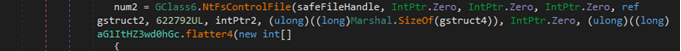

当所有的准备工作都结束后,恶意软件开始它的清除操作。首先,它通过将文件夹名称与硬编码列表进行比较来检查用户(非系统文件),并开始使用一个非常有趣的NtFsControlFile API实现来清除它们。

硬编码的文件夹列表

文件清除

NtFsControlFile 例程将控制代码直接发送到指定的文件系统或文件系统过滤器驱动程序,使相应的驱动程序执行指定的操作。如上图所示,控制代码的值为622792 (0x980C8in十六进制),对应 FCSTL 结构的 FSCTL_SET_ZERO_DATA 控制代码。文件中的数据将被 intPtr2 变量指向的零值覆盖。如果函数失败,wiper 将执行标准的 .Net FileStream.Write 函数用于相同目的,然后恶意软件会清除找到的系统文件。

最后,恶意软件会删除 HKU、HKLM 中的 Windows 注册表树子项,并阻止“lsass”进程以重新启动受感染的设备。

总结

近年来,勒索软件组织从零散的组织发展成为具有鲜明产业特征的企业。因此,攻击变得更加复杂和更有针对性,使受害者面临更多威胁。

本文翻译自:https://securelist.com/new-ransomware-trends-in-2022/106457/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh