官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

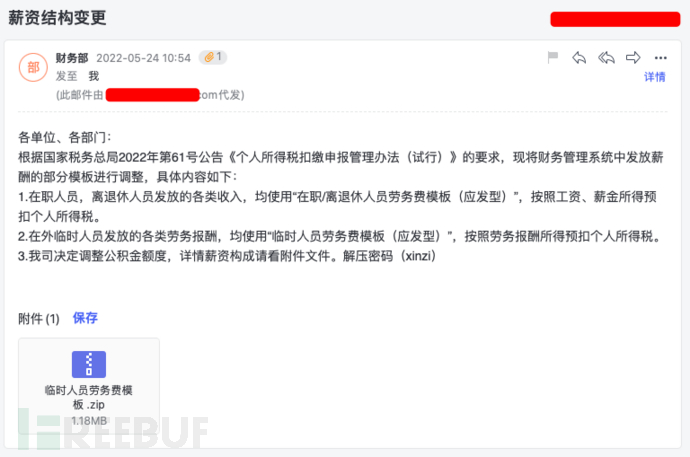

近期钓⻥邮件攻击事件频发,前不久搜狐大量员工遭邮件诈骗,工资卡余额被划走。天翼云公司对钓鱼邮件攻击高度重视,除日常应对外部组织大量攻击外,还经常发起电信集团内部的演练,配以员⼯安全意识培训等手段,预防钓⻥邮件造成的危害。

今天,笔者将随机选择一封钓鱼邮件进行技术性溯源,看看这封钓鱼邮件来⾃内部演习还是外部攻击,并总结一些日常预防钓鱼邮件的小方法,分享给大家。

1. 附件分析

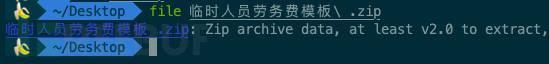

安全研究人员从邮件中把附件临时人员xxx.zip下载下来。直接打开当然是不行的,就算这个文件以zip结尾。所以首先要判断一下这是个什么文件,使用file命令查看一下:

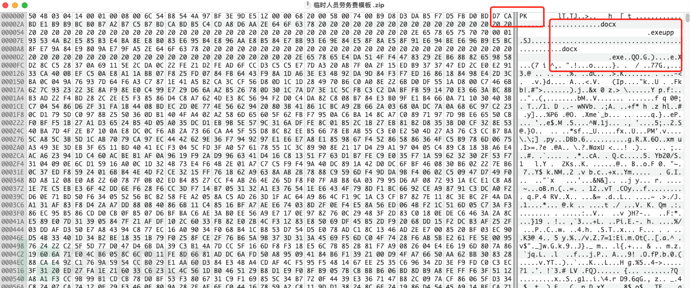

file命令说这文件就是个ZIP压缩文件。如果对file不那么信任的话,可以再手工判断一下,使用HEX编辑器打开该文件查看:

从HEX编辑器的分析结果可以得到2个信息:

确实是个ZIP文件,文件内容是以

PK开头,就算后缀被改成exe也执行不了,至少操作系统不会认为这是个可执行文件。这个ZIP中包含了以

exe结尾,但命名中包含docx字段用于迷惑的一个文件。

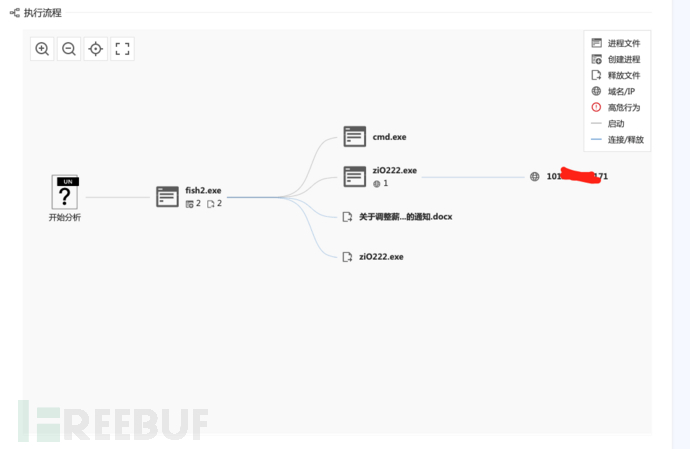

双重确认直接就可以对该文件进行解压了,居然还有解压密码,大概是为了通过加密机制绕过邮件的木马扫描机制。解压得到了一个exe文件,其文件名是关于调整薪资结构及发放方式的通知.docx .exe,中间带了一段空格,方便分析起见,把文件名修改成fish.exe吧。

至于可执行文件的静态动态分析,就直接扔到微步云沙箱上就行了。经过微步平台一段时间的运行和分析,发现该可执行文件在执行的过程中会对一个外部IP发起网络连接:

这样,我们就拥有了攻击者的服务器IP信息。

2. 网络分析

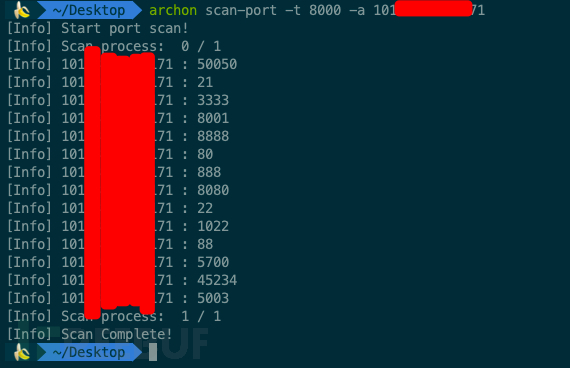

首先使用Archon对该IP的开放端口进行扫描,可以见到该IP开启了许多端口。

根据微步沙箱的分析结果,该可执行程序访问的是45234端口,具体的URL是http://IP:45234/VVXY。使用curl对URL请求数据,发现是一堆乱码,应该是加密数据,忽略了也罢,还有很多端口可以研究。

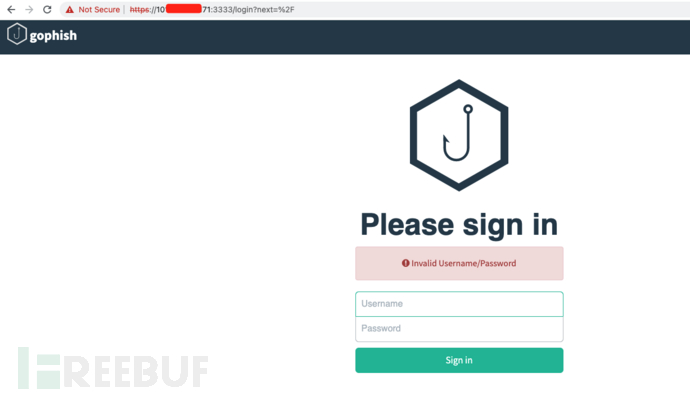

通过浏览器访问3333端口,居然搭建了一个gophish,赤裸裸的一个钓鱼管理后台。尝试了一下gophish的默认用户密码,显示密码错误。

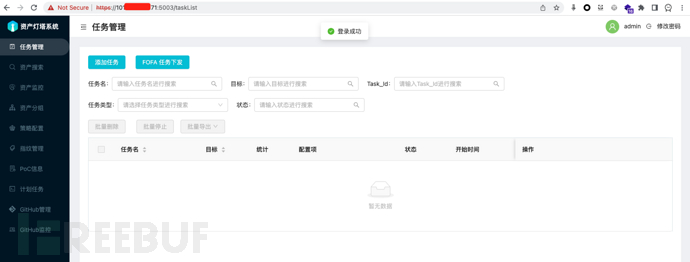

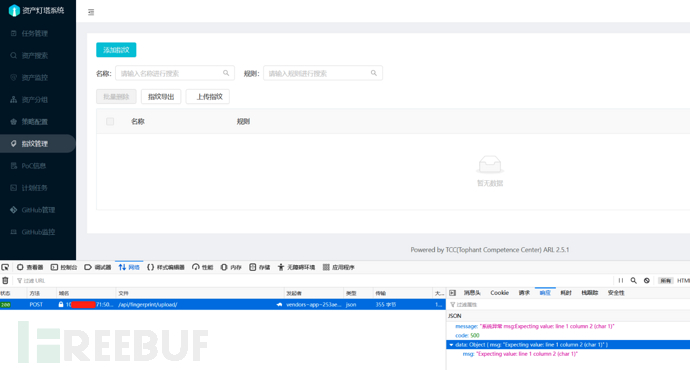

通过浏览器访问5003端口,是个灯塔资产管理平台,这次使用默认的用户名密码居然登录进去了!

尝试进行文件上传,结果服务器返回了500错误,罢了换下一个端口。

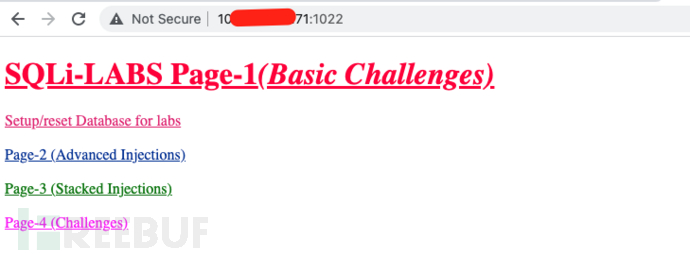

使用浏览器访问1022端口,发现一个SQLI-LABS!要说上面的钓鱼管理后台或者灯塔没有漏洞,那这个专门用于SQL注入练习的平台,可就是满满的漏洞了,关键在于,如何化漏洞为己用,如何把SQL注入升级到getshell。

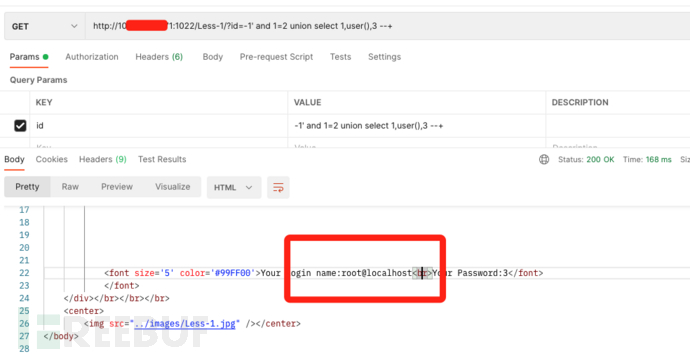

SQLI-LABS的攻略很多,随便一搜就有,其中第7关Less-7可以使用SQL语法into outfile对外部写入文件,从而在服务器上写入webshell。首先使用Less-1确认了一下当前用户是root:

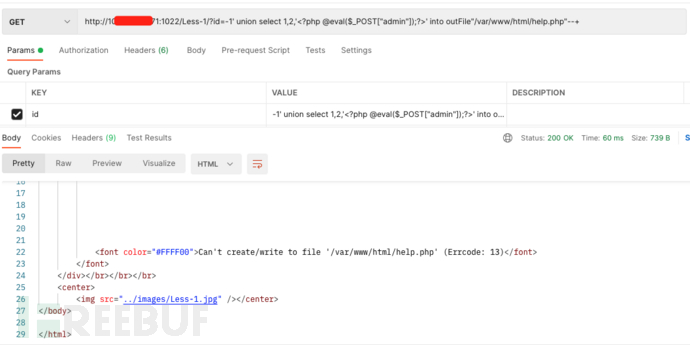

然后通过Less-7在网站目录下写入一个webshell,结果发生了Error 13,没有权限:

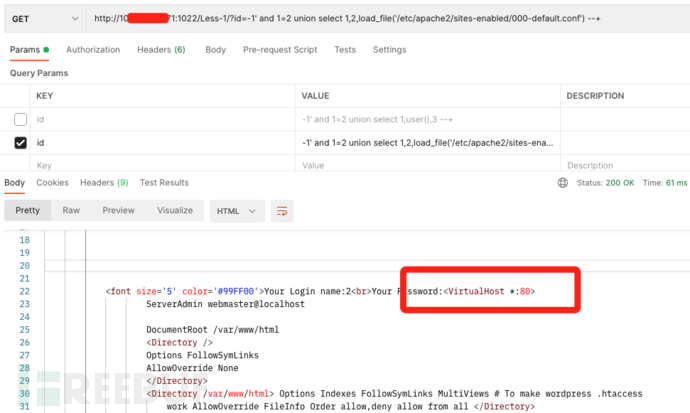

突然感觉到事情不太对劲,开放在公网的SQLI注入漏洞,应该不会这么简单。这时通过Less-1执行SQL语句load_file查看一下该服务器Apache的配置情况:

从上面可以看出,SQLI-LABS的服务开在的是80端口,但对公网的端口则是1022端口。真相只有一个,这如果不是docker环境,难道还能是Nginx反向代理吗?

瞬间就失去了getshell的兴趣,因为就算getshell成功也是在容器环境中,至于容器逃逸就更麻烦了。这样看来,也就没有必要再对其他端口进行渗透了,在容器盛行的时代,大概除了22、21等特定端口之外大概率就是容器。

3. 社工分析

在渗透上的失利,转而在其他方面寻找突破。发现钓鱼邮件的发件人是个QQ邮箱,邮箱名对应的就是QQ号,所以虽然希望不大,但也值得一试。

经发件邮箱QQ号进行定位,后在某搜索引擎搜索该QQ号,确定IP属地及某兴趣贴吧,分析贴吧用户信息后和QQ号信息吻合。再使用其他搜索引擎进行信息补充地搜索,发现一条网站线索,竟是博客网站,通过网站内容也可以将与攻击者的信息关联上,确定是同一组织或个人所为。最后发现该网站还做了备案,通过备案最终确认了攻击者的信息。

天翼云安全实验室提醒广大读者,谨防钓鱼邮件攻击,在收到邮件时,一定要仔细看邮件的发件人邮箱等信息,对于有附件的邮件,一定要使用杀毒软件对该附件进行扫描,有条件的还应该即时咨询网络管理员,以确保邮件的真实性。