趋势科技研究人员最近观察到Google Play上的一些应用程序被可以执行恶意活动,比如窃取用户凭证和其他敏感的用户信息,包括私钥。其中一些已经被安装了超过10万次。

Facestealer 的变体伪装成健身、照片编辑和其他应用程序窃取密码

Facestealer 间谍软件于 2021 年 7 月首次被发现,该报告详细说明了它如何通过 Google Play 的欺诈性应用程序从用户那里窃取 Facebook 凭据。然后,这些被盗的凭据可能会被用于攻击 Facebook 帐户,用于网络钓鱼诈骗、虚假帖子和广告机器人等恶意目的。与另一款手机恶意软件 Joker 类似,Facestealer 经常更改其代码,从而产生许多变体。自发现以来,该间谍软件一直在 Google Play上兴风作浪。

在最近对恶意移动应用程序的研究中,研究人员在趋势科技(Trend Micro)移动应用程序信誉服务(MARS)数据库中发现了200多个与Facestealer间谍软件有关的应用程序。

Facestealer伪装成各种类型的应用

其中一款名为Daily Fitness OL的应用自称是一款健身应用,包含锻炼和视频演示。但和最初的版本一样,它的设计目的是窃取用户的Facebook凭据。

Daily Fitness OL的Google Play页面

当应用程序启动时,它会向 hxxps://sufen168[.]space/config 发送请求以下载其加密配置。分析时,返回的配置是:

`eXyJkIjowLCJleHQxIjoiNSw1LDasMiwwIiwiZXh0MiI6IiIsImkiOjAsImlkIjoiMTE1NTYzNDk2MTkxMjE3MiIsImwiOjAsImxvZ2luX3BpY191cmxfc3dpdGNoIjowLCJsciI6IjcwIn0`

解密后,实际配置为:

{"d":0,"ext1":"5,5,0,2,0","ext2":"","i":0,"id":"1155634961912172","l":0, "login_pic_url_switch":0,"lr":"70"}配置中的“l”是用于控制是否出现提示要求用户登录 Facebook 的标志。一旦用户登录到 Facebook,应用程序就会启动一个 WebView(一个可嵌入的浏览器)来加载一个 URL,例如,hxxps://touch[.]facebook[.]com/home[.]php?sk=h_nor,来自下载的配置。然后,一段JavaScript代码被注入到已加载的网页中,以窃取用户输入的凭据。

用户成功登录帐户后,应用程序会收集 cookie。然后,间谍软件会加密所有个人身份信息 (PII) 并将其发送到远程服务器。远程服务器的加密密钥和地址都来自下载的配置。

通过 Daily Fitness OL 收集的用户信息被上传到远程服务器

另一款名为“享受照片编辑器”(Enjoy Photo Editor)的假冒应用程序与Daily Fitness OL应用程序有许多相似的程序。特别是窃取凭据的主要方法是相同的:在受害者成功登录其帐户后,通过注入 JavaScript 代码和收集 cookie 来获取凭据。但是这个应用程序的不同之处在于将配置的下载和受害者凭证的上传移动到本机代码,同时还混淆了应用程序,使其更难被安全解决方案检测到。

下图中显示了更多 Facestealer 变体的屏幕截图。在撰写本文时,研究人员发现的 Facestealer 变体已被 Google 从 Google Play 中删除。

Enjoy Photo Editor 的 Google Play 页面

Panorama Camera的“Google Play”页面

Photo Gaming Puzzle 的 Google Play 页面

Swarm Photo 的 Google Play 页面

Business Meta Manager 的 Google Play 页面

收集私钥和助记词的虚假加密货币矿工应用程序

研究人员还发现了40多个伪造的加密货币矿工应用程序,它们是我们在之前的博客文章中提到的类似应用程序的变体。这些应用的设计目的是利用虚假的加密货币收入引诱用户购买付费服务或点击广告。

最初,研究人员在其测试设备上对其中一个名为“Cryptomining Farm Your own Coin”的新变体进行测试后,没有发现任何广告和敏感信息或支付请求。然而,当他们点击应用程序中的“连接钱包”按钮时,系统会提示研究人员输入一个私钥(用于加密和解密数据的算法的数字签名),这足以成为危险信号的重要标志。

Cryptomining Farm Your own Coin的Google Play 页面

通过对应用程序清单文件的调查显示,它是使用 Kodular 开发的,这是一个用于移动应用程序开发的免费在线套件。事实上,研究人员之前分析的大多数假加密货币矿工应用程序也是使用相同的框架开发的。

Cryptomining Farm Your own Coin 清单文件中的代码片段,表明该应用程序是使用 Kodular 开发的

检查代码后,研究人员发现这个应用程序只加载了一个网站。如果没有任何代码来模拟挖矿,就无法确定该应用程序是否真的是恶意的。然而,研究人员决定深入挖掘,从加载网站的URL开始。

Cryptomining Farm Your own Coin 的代码片段,显示了用于加载网站 URL 的应用程序包装器

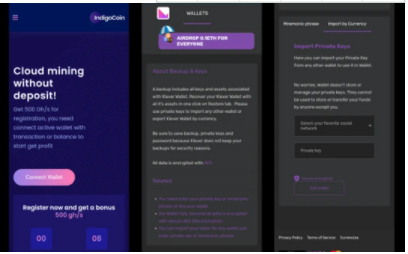

从 Cryptomining Farm Your own Coin 加载的移动版网站

为了便于进一步分析,研究人员尝试在桌面web浏览器上打开这个URL。乍一看,这个网站看起来很专业。它通知用户,他们可以参与基于云的加密货币挖矿,无需任何存款。它还承诺,用户连接活跃的钱包后,可以免费获得每秒500吉哈希(Gh/s)的计算能力。

从 Cryptomining Farm Your own Coin 加载的网站桌面版本

该网站的钱包连接页面向用户保证,他们的数据将使用AES(高级加密标准)加密,他们的私钥不会被存储。

从 Cryptomining Farm Your own Coin 加载的网站钱包连接页面,包括保证用户数据将被加密且不会存储私钥

研究人员在“按货币导入”选项卡中输入了许多用于测试的任意私钥字符串,而数据包捕获分析的结果告诉他们,声明的说法是错误的:该网站不仅上传了输入的私钥,而且还这样做没有任何加密。

测试私钥被发送到由 Cryptomining Farm Your own Coin 背后的攻击者控制的服务器

除了私钥,该网站还窃取助记词(加密货币钱包创建时生成的一系列不相关的单词)。这些通常用于在用户钱包丢失或损坏的情况下恢复加密货币。在类似于Cryptomining Farm Your own Coin这样的虚假应用程序或从该应用程序加载的网站中,输入的助记词会直接发送到应用程序或网站背后的攻击者,并以明文形式上传到他们的服务器。

一个助记词被发送到由 Cryptomining Farm Your own Coin 背后的攻击者控制的服务器

研究人员在该应用程序的上传部分找到了代码,并确认该网站确实上传了明文私钥或助记符到该应用程序的操作人员控制的服务器。

Cryptomining Farm Your own Coin 背后的代码片段,显示私钥或助记词在未经加密的情况下发送到应用程序背后的攻击者控制的服务器。

为了吸引用户注册该服务,该网站使用0.1以太币(撰写本文时约240美元)的空投作为诱饵。空投的索赔细节巧妙地说明了一个钱包只能被索赔一次(这样用户就必须绑定多个钱包),并且钱包必须超过100美元(这样应用程序幕后的攻击者就有东西可以偷)。

Cryptomining Farm Your own Coin使用0.1以太坊的空投来吸引用户注册应用程序的服务

为了使投资看上去真实可信,该页面充满了用户的可能虚假评论,这些评论提到他们成功地获得了 0.1 以太币。

从 Cryptomining Farm Your own Coin加载的网站上发现的可能虚假评论

有趣的是,在检查显示该网页的所谓创建者的代码后(似乎模仿了加密货币钱包生态系统 Klever),研究人员在代码中发现了一个超链接,原来是特斯拉创始人兼首席执行官埃隆马斯克的 Twitter 账户,他是著名的加密货币投资者。

从 Cryptomining Farm Your own Coin 加载的网站代码中找到 Elon Musk 的 Twitter 帐户的链接

截至撰写本文时,该应用已被 Google 下架。

总结

Facestealer 应用程序伪装成简单的工具,例如虚拟专用网络 (VPN)、相机、照片编辑和健身应用程序,它们对使用这些类型应用程序的人具有吸引力。由于 Facebook 运行其 cookie 管理政策的方式,研究人员认为这些类型的应用程序将继续困扰 Google Play。

至于虚假的加密货币矿工应用程序,他们的运营商不仅试图通过欺骗受害者购买虚假的基于云的加密货币挖掘服务来从受害者那里获利,而且还试图从用户那里获取私钥和其他敏感的加密货币相关信息。研究人员认为可能会出现其他窃取私钥和助记词的方法。

用户可以通过查看他们的评论(尤其是负面评论)来避免此类虚假应用,以查看下载这些应用的实际用户是否有任何不寻常的担忧或经历。用户还应该对这些应用程序的开发者和发布者进行尽职调查,这样他们就可以更好地避免使用那些网站不可靠或发布者粗略的应用程序,尤其是考虑到应用程序商店中的替代品数量。最后,用户应避免从第三方来源下载应用程序,因为这些是许多攻击者托管其欺诈性应用程序的地方。

本文翻译自:https://www.trendmicro.com/en_us/research/22/e/fake-mobile-apps-steal-facebook-credentials--crypto-related-keys.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh