背景

摩诃草,又名Hangover、Patchwork、白象等,奇安信内部跟踪编号为APT-Q-36,最早由国外安全厂商Norman披露并命名为Hangover,2016年8月其他厂商后续披露了摩诃草组织的详细报告。国内其他安全厂商通常也称其为“白象”。该APT组织被广泛认为来自南亚地区某国,其最早攻击活动可以追溯到2009年11月,从2015年开始变得更加活跃。该组织主要针对Windows系统进行攻击,同时也会针对Android、Mac OS系统进行攻击。其攻击活动中使用了大量漏洞,其中至少包括一次 0day 漏洞利用攻击。

摩诃草组织攻击目标所涉及的国家和地区分布非常广泛,除了中国和巴基斯坦等主要目标,还包括以色列、孟加拉国、美国、英国、日本、韩国等国以及中东和东南亚地区。该组织以鱼叉攻击为主,以少量水坑攻击为辅,针对目标国家的政府、军事、电力、工业、外交和经济进行网络间谍活动,窃取敏感信息【1】。

概述

摩诃草组织一直以来都是我们的重点关注对象。近期,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了该组织多个攻击样本。在此攻击活动中,攻击者使用带漏洞的RTF文件进行鱼叉攻击,当受害者点击执行诱饵文件之后,将会通过漏洞执行变种BADNEWS木马。从此次摩诃草的攻击活动中,我们总结出该组织的攻击手段具有以下特点:

熟悉目标国家的政府机构,使用政府机构图标增强诱饵的可信性;

初始感染文档使用CVE-2017-11882公式编辑器漏洞执行后续载荷;

提升加密效率,使用RC4算法替换AES-CBC-128算法对数据的加密;

样本信息

本次捕获的两例攻击样本为RTF文件,且均携带CVE-2017-11882公式编辑器漏洞。

诱饵1

以巴基斯坦旁遮普政府劳动和人力资源部相关文档为诱饵。

诱饵相关信息如下:

文件名 | Reduction of working days.rtf |

MD5 | CB50C0650B32911DAEB17217AC258AFE |

文件大小 | 1308543 bytes |

样本上传地 | 巴基斯坦 |

诱饵2

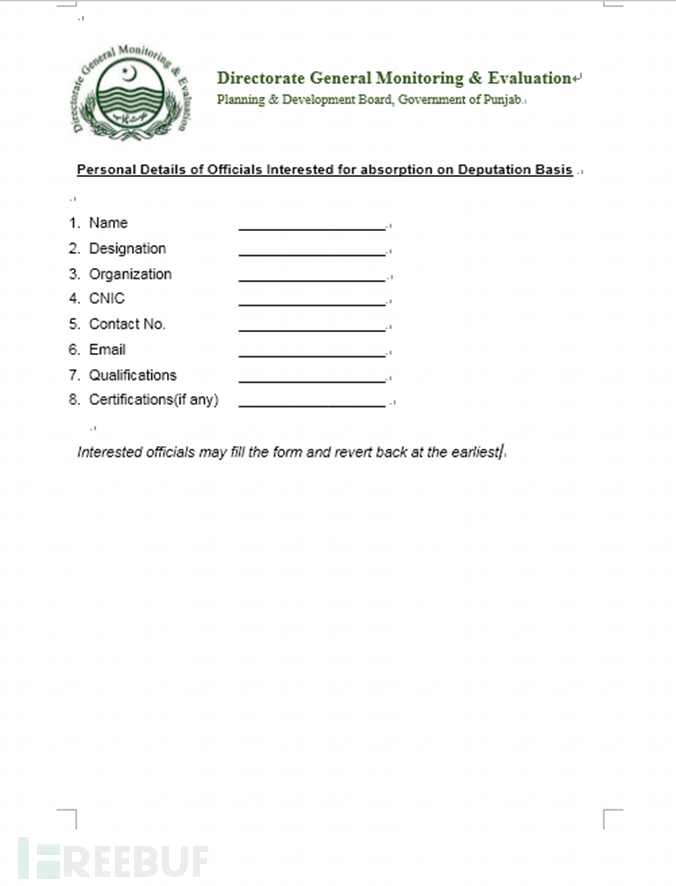

以巴基斯坦旁遮普政府监督与评估总局相关文档为诱饵。

诱饵相关信息如下:

文件名 | Recruitment of officials on deputation basis2.rtf |

MD5 | 26991E42F4FA6DFAB84CFA886B4D51F0 |

文件大小 | 1194286 bytes |

样本上传地 | 巴基斯坦 |

漏洞利用

两个钓鱼文档都内置了CVE-2017-11882漏洞利用代码,通过触发Office应用中公式编辑器组件的栈溢出漏洞,从而执行指定的shellcode。

漏洞利用将触发两段shellcode。第一段shellcode的主要功能为通过栈地址计算得到第二段shellcode的起始位置,并跳转至第二段shellcode执行。

Shellcode首先检测当前系统中是否存在Kaspersky主进程avp.exe或Avast主进程AvastSvc.exe,若存在,则通过cmd执行shell命令“/c schtasks /create /sc minute /mo 1 /tn WindowsUpdate /tr C:\\ProgramData\\OneDrive.exe“。

然后恢复shellcode尾部PE文件的魔术头‘MZ’,并将其写入C:\ProgramData\OneDrive.exe程序中。

随后在注册表中添加启动项实现持久化,最后启动OneDrive.exe程序,OneDrive.exe程序实际为摩诃草组织常用的BADNEWS木马。

BADNEWS木马

BADNEWS木马自2016年8月首次被披露以来,历经多次的版本变更,还衍生出多个变种版本,本次捕获的BADNEWS木马就属于变种版本。根据该变种木马的时间戳来看,其创建时间为2022年5月22日,并且携带了有一个有效的签名,显示名称为5Y TECHNOLOGY LIMITED。

该BADNEWS变种木马的基本信息如下:

文件名 | OneDrive.exe |

MD5 | 729DD4604FDA4B19146D8F33509A43F6 |

文件类型 | exe |

时间戳 | 6289FBB0 (2022/5/22 17:00:32) |

BADNEWS木马首先通过WMI获取当前系统唯一标识UUID,用于标识受害主机。

通过执行powershell获取系统上的所有服务,并将结果写入RTYgjfdg.sys文件。

通过执行tasklist命令来获取当前正在运行的进程列表,并将结果写入RTYgjfdg.sys文件。

通过遍历指定注册表项来获取当前系统安装的产品信息,同样将结果写入RTYgjfdg.sys文件。

随后向指定地址dayspringdesk.xyz/wfgkl/cvrkaf/xkj/test.php发送如下所示的POST请求:

可以看到,该POST流量中包含加密后的数据。和以往不同的是,摩诃草组织似乎在尝试对BADNEWS木马进行改革,不再使用AES-CBC-128算法对数据进行加密,而是使用较为轻便的RC4算法进行加密,部分字段的数据在使用RC4算法加密后,还会使用Base64进行编码。其中RC4算法的加密密钥为” abcdefghijklmnopqrstuvwxyzABCD1234567890987654gzasdfghjklqwertpppqqq11111111110000011111”。

将收集到的数据上传后,创建新线程来实现键盘记录功能,将其记录在atapi.sys文件中。

随后通过nslookup来获取外部IP地址。

将获取的IP、用户名、UUID等加密拼接后发送至C2。

BADNEWS木马向C2发送上述POST请求后,C2将返回对应的指令字符,用来控制BADNEWS木马的后续动作,其指令码功能如下:

指令码 | 功能 |

1 | 把收集的文件上传 |

2 | 截图后经RC4加密上传 |

3 | 退出 |

4 | 下载TGJdbkds.exe并执行 |

5 | 创建指定文件 |

6 | 把键盘记录器记录的atapi.sys文件经RC4加密后上传 |

7 | 远程命令执行 |

关联分析

在摩诃草组织以往的攻击活动中,该组织擅长使用鱼叉攻击作为入口,将带有漏洞的文档向受害者投递,这些文档通常是RTF文档,由于是纯文本格式的文件,很容易让人放松警惕。本次攻击使用的Shellcode与之前攻击使用的shellcode在利用手法上并未改变。

其次在后续载荷中,摩诃草组织持续使用BANDEWS木马进行攻击,并对加密方式、网络流量请求的一些字段均做了一些调整,以往攻击中的键盘记录器功能通过窗口类的消息循环来实现,而本次捕获的BANDEWS变种木马摒弃了这种做法,并简化了键盘记录的内容,不再记录包括时间和窗口名称的详细日志。

回看诱饵内容,可以发现键盘记录器结合诱饵内容,比较好的实现了对受害者信息的窃取。本次捕获的样本的上传地均为巴基斯坦拉合尔,可见摩诃草组织持续针对巴基斯坦进行情报刺探或信息获取。

总结

摩诃草组织是一个长期活跃的组织,其攻击武器较为丰富,其攻击武器并不会因为被安全公司多次曝光而有所收敛,反而会持续更新其攻击武器库。此次捕获的攻击活动也可以看出该组织攻击手法灵活多变,是攻击能力较强的APT团伙。

虽然本次捕获的样本仅涉及南亚地区,但是我们要防患于未然。因此,奇安信红雨滴团队在此提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

IOCs

MD5

CB50C0650B32911DAEB17217AC258AFE

26991E42F4FA6DFAB84CFA886B4D51F0

729DD4604FDA4B19146D8F33509A43F6

C2

dayspringdesk.xyz

参考链接

[1] https://ti.qianxin.com/apt/detail/5aa10b90d70a3f2810c4d3c5?name=%E6%91%A9%E8%AF%83%E8%8D%89&type=map

如有侵权请联系:admin#unsafe.sh