Luoyu是一个主要针对中国境内目标进行攻击的黑客组织,虽然不怎么出名,但研究人员发现,该组织自从2008年以来就一直非常活跃。早在去年10月,就研究人员对Luoyu攻击组件WinDealer进行了分析,在读取C:\ProgramData下的文件配置后,在其内存中加载DLL模块。窃取受害者PC、网络配置、SNS应用程序等信息,并将这些信息保存到%TEMp%目录带有.a后缀的文件中。然后发送到C2服务器。并且具有常规木马功能。

自2008年以来一直活跃。它主要针对的是位于中国的目标,如外国驻华外交机构、学术界成员,或国防、物流和电信部门的公司。在对这一攻击者的最初披露中,TeamT5识别出了三种恶意软件家族:SpyDealer、Demsty和WinDealer。这些家族背后的演员能够针对Windows, Linux和macOS设备,以及Android设备。

在前几年,卡巴斯基对Luoyu的活动进行了调查,并证实了Demsty和WinDealer之间的联系。1月27日,研究人员在日本安全分析师会议(JSAC)上与TeamT5和伊藤忠公司(ITOCHU Corporation)进行了联合研究,在本文中,我们将重点关注最具突破性的发展之一。

攻击途径

过去,Luoyu使用水坑攻击(例如对当地新闻网站)来感染他们的目标,鉴于他们的Android恶意软件的一些变种模仿了亚洲流行的消息应用程序,恶意 APK 也可能以多种方式传播,包括通过社会工程诱导用户为他们的应用程序安装虚假更新。

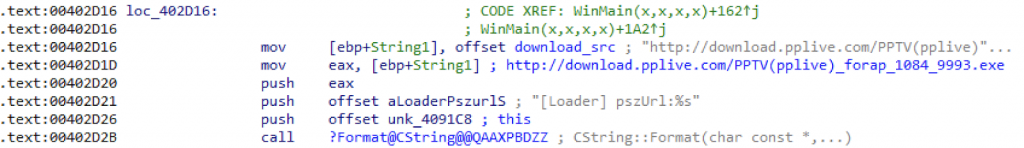

在2020年,研究人员发现了一个全新的WinDealer恶意软件的传播方法,它利用了选择合法应用程序的自动更新机制。在如下的示例中,研究人员注意到 2012 年编译的签名可执行 qgametool.exe (MD5 f756083b62ba45dcc6a4d2d2727780e4) 在目标计算机上部署了 WinDealer。该程序包含一个用于检查更新的硬编码 URL,如下图所示:

更新 qgametool.exe 中硬编码的 URL

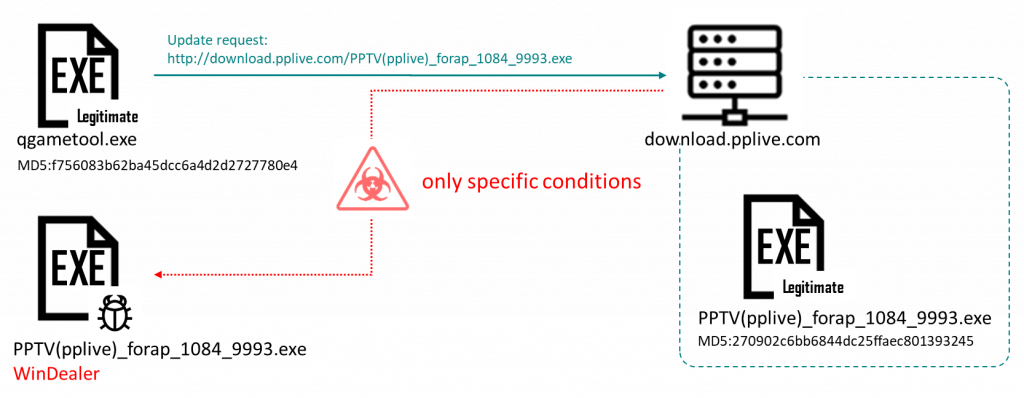

位于此 URL 的可执行文件(hxxp://download.pplive[.]com/PPTV(pplive)_forap_1084_9993.exe, MD5 270902c6bb6844dc25ffaec801393245) 是良性的,但跟踪显示,在极少数情况下,会发送一个WinDealer样本(MD5 ce65092fe9959cc0ee5a8408987e3cd4)。

观察到的 WinDealer 感染流程

研究人员还发现,在网上留言板中,讲中文的用户报告在他们的计算机上发现了同名恶意软件——PPTV(pplive)_forap_1084_9993.exe。发布的信息足以让我们确认他们确实受到了 WinDealer 的攻击。

WinDealer的恶意功能

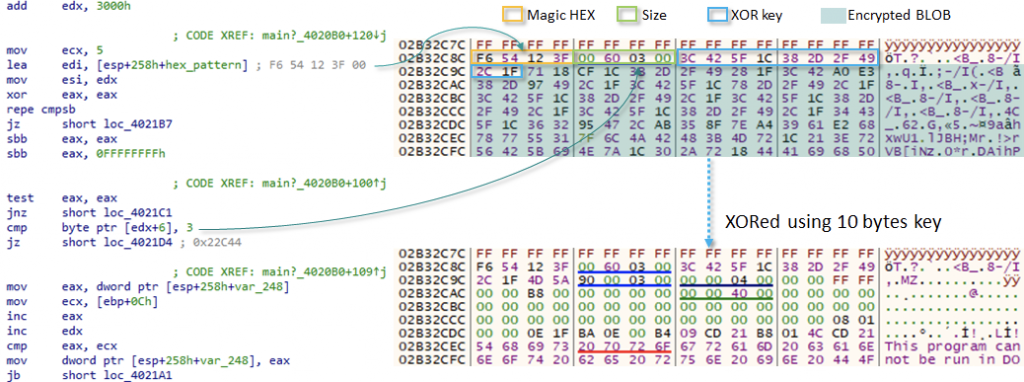

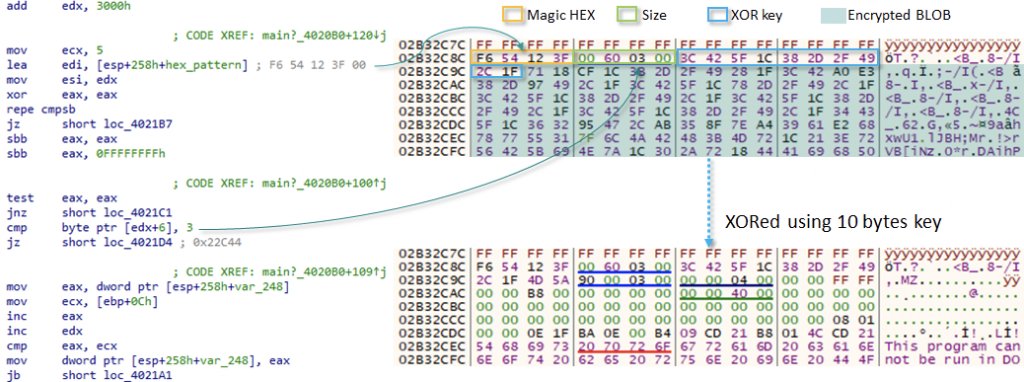

WinDealer是一个模块化恶意软件平台。它通过查找硬编码模式来定位位于其资源中的嵌入式DLL文件,从而开始执行,然后使用一个10字节的XOR密钥对其进行解码。

加密数据的布局

WinDealer的逻辑分布在初始的EXE和它的配套DLL中:前者包含程序的设置以及网络通信,而C2发送的命令在后者中实现。该恶意软件具有以下功能:

文件和文件系统操作:读取、写入和删除文件,列出目录,获取磁盘信息;

信息收集:收集硬件详细信息、网络配置或键盘布局,列出运行进程、安装的应用程序和流行消息应用程序(Skype、QQ、微信和旺旺)的配置文件;

任意文件的下载和上传;

任意命令执行;

跨文本文件和 Microsoft Word 文档的系统范围搜索;

屏幕截图;

通过 ping 扫描发现网络;

后门维护:设置或删除持久性(通过注册表的 RUN 项)、配置更新。

研究人员发现的一个变体(MD5 26064e65a7e6ce620b0ff7b4951cf340)也具有列出可用Wi-Fi网络的能力。总的来说,WinDealer能够收集大量的信息,即使与其他恶意软件系列相比也是如此。然而,WinDealer 更大的优势还体现在别处。

强大的基础设施

研究人员在2020年发现的最新WinDealer样本并不包含硬编码的C2服务器,而是依赖于一个复杂的IP生成算法来确定要联系哪台设备。最终的结果是从一下两个范围中随机选择IP地址:

113.62.0.0/15(AS4134,国网西藏自治区网)

111.120.0.0/14(AS4134,国网贵州省网)

一旦选择了 IP 地址,通信就会通过 UDP 端口 6999 或 TCP 端口 55556 进行。更奇怪的是,研究合作伙伴与我们分享了一个额外的 WinDealer 样本 (MD5 d9a6725b6a2b38f96974518ec9e361ab),该样本与硬编码的 URL “http: //www[.]microsoftcom/status/getsign.asp”。这个域显然是无效的,在正常情况下无法解析任何东西——但恶意软件希望得到预定格式的响应(“\x11\x22\x??\x33\x44”)。

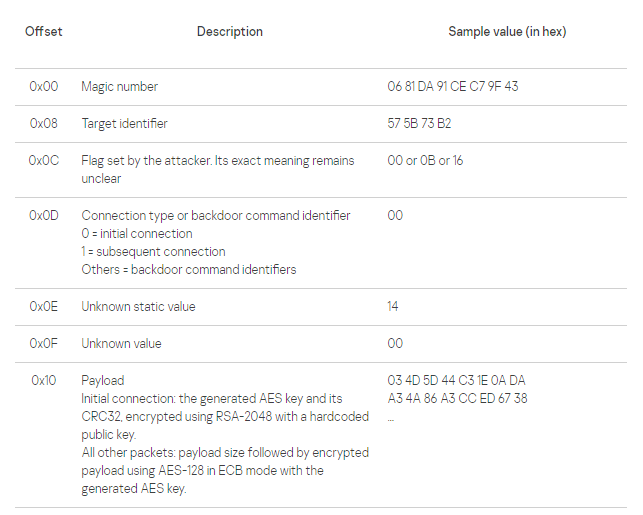

与 C2 服务器交换的数据包包含一个标头(如下表所示),后跟 AES 加密数据。他们利用包含魔术数字和标志的自定义二进制协议,使其易于大规模识别和过滤数据包。

MOST(Man-on-the-Side)攻击

在斯诺登曝光了美国国家安全局的Man-on-the-Side攻击能力之后,我们看到已经有人专门发布了可以检测这种攻击的IDS特征,还有人发现既有的一些IDS特征也是能够检测这类攻击的。Man-on-the-Side是一种类似中间人攻击手法:

中间人攻击是完全控制一个网络节点,而Man-on-the-side攻击则是攻击者监听通信信道利用时间差注入新数据。

尽管如此,有一些Man-on-the-Side攻击手法,如量子插入(QUANTUM INSERT),仍然可以秘密发动攻击,并且不会触发这些IDS特征。

综上所述,WinDealer的基础设施是非常出色的:

它似乎是通过普通的HTTP请求传播的,通常返回合法的可执行文件;

它与特定AS内随机选择的IP地址进行通信;

它可以与不存在的域名进行交互。

很难相信攻击者能够控制上述IP范围的48000个IP地址,甚至是其中的很大一部分。要解释这些看似不可能的网络行为,唯一的方法是假设存在一个能够拦截所有网络流量甚至在需要时对其进行修改的人为攻击者。

这种技术并非第一次出现,在2014年披露的量子项目就是已知的第一个例子。总体思路是,当攻击者在网络上看到对特定资源的请求时,它会尝试比合法服务器更快地回复目标。如果攻击者赢得“比赛”,目标设备将使用攻击者提供的数据而不是正常数据。这与本文前面描述的示例一致,在该示例中,目标接收到受感染的可执行文件而不是正常的可执行文件。自动更新程序是此类攻击的主要目标,因为它们执行频繁的请求。即使攻击者没有赢得大多数比赛也没关系,因为他们可以再次尝试,直到成功,确保他们最终会感染他们的目标。这类攻击特别具有破坏性,因为除了通过换一个网络路由流量外,用户无法采取任何措施来保护自己。这可以通过使用VPN来实现,但这可能是非法的,而且通常不会提供给说中文的目标。

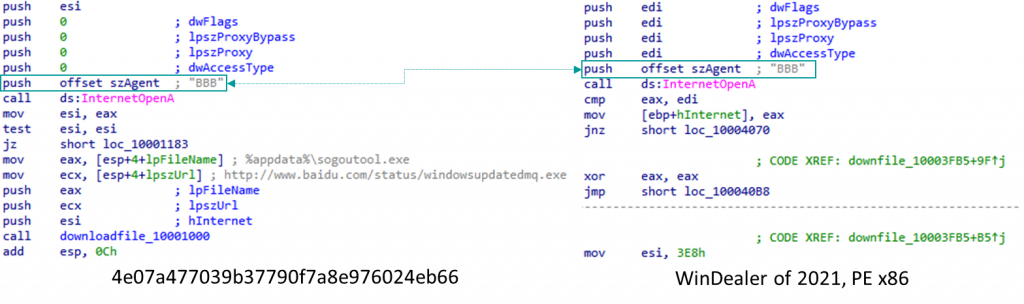

研究人员发现了一个下载实用程序 (MD5 4e07a477039b37790f7a8e976024eb66),它使用与他们分析的 WinDealer 样本 (“BBB”) 相同的唯一用户代理,将其与Luoyu联系在一起。

2021 年的下载实用程序和 WinDealer 使用独特的用户代理“BBB”

下载程序会定期从 hxxp://www.baidu[.]com/status/windowsupdatedmq.exe 检索并运行可执行文件。此 URL 通常会返回 404 错误,我们认为攻击者极不可能控制此域。

chinanet Assess(As4134),也称为163网络,是需要访问中国大陆互联网资源的全球客户最具成本效益的选择。它由与中国不同电信运营商的广泛互连提供支持。

基于以上所有分析,研究人员推测AS4134上的攻击者可能具有以下能力:

拦截所有的网络流量,这使它们能够接收到对随机IP地址的后门响应,而无需部署实际的C2服务器;

在网络中注入任意的TCP和UDP数据包,通过这种能力,他们可以向WinDealer发送订单;

完全控制DNS,这意味着他们可以为不存在的域提供响应;

无论是QUANTUMINSERT功能还是动态修改HTTP数据包内容的能力,都可以通过滥用自动更新机制实现远程零点击恶意软件安装。值得注意的一点是,攻击者专门针对普通HTTP会话,这表明他们可能没有能力破坏或降级HTTPS。

WinDealer的目标

对WinDealer的分析显示,它专门寻找在亚洲流行的应用程序,如QQ、微信和旺旺。它还包含对搜狗程序创建的注册表项的引用。这说明,LuoYu APT主要关注的是与中国相关的中文目标和组织。卡巴斯基实验室的研究人员跟踪发现,绝大多数Luoyu病毒感染目标位于中国,其他国家如德国、奥地利、美国、捷克共和国、俄罗斯和印度也偶尔感染。

最近几个月,Luoyu开始将其业务范围扩大到东亚的公司和用户,以及他们在中国的分支机构。

总结

如上所述,Luoyu是一个极其复杂的恶意程序,且只有最成熟的攻击者才能使用其隐藏的能力。攻击者已经攻击了通往AS4134或内部的路由器。他们甚至可能(合法或欺诈)访问ISP级别设置的执法工具,并滥用这些工具执行攻击性操作。总的来说,攻击体正在利用与QUANTUMINSERT程序类似的功能来感染位于中国的目标。

本文翻译自:https://securelist.com/windealer-dealing-on-the-side/105946/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh