研究人员发现一种针对苹果M1 CPU芯片的硬件攻击,可在Mac系统中执行任意代码。

指针认证,也叫指针认证码(PAC)是在指针中加入加密签名的安全特征,允许操作系统检测和拦截可能会引发数据丢失或系统破坏的意外变化。MIT CSAIL研究人员发现了一种针对苹果M1 CPU指针认证的硬件攻击——PACMAN。具有被攻击Mac设备物理访问权限的攻击者可以利用推测执行能力访问Mac设备底层文件系统,并在系统中执行任意代码。

指针认证,也叫指针认证码(PAC)是在指针中加入加密签名的安全特征,允许操作系统检测和拦截可能会引发数据丢失或系统破坏的意外变化。MIT CSAIL研究人员发现了一种针对苹果M1 CPU指针认证的硬件攻击——PACMAN。具有被攻击Mac设备物理访问权限的攻击者可以利用推测执行能力访问Mac设备底层文件系统,并在系统中执行任意代码。

PACMAN

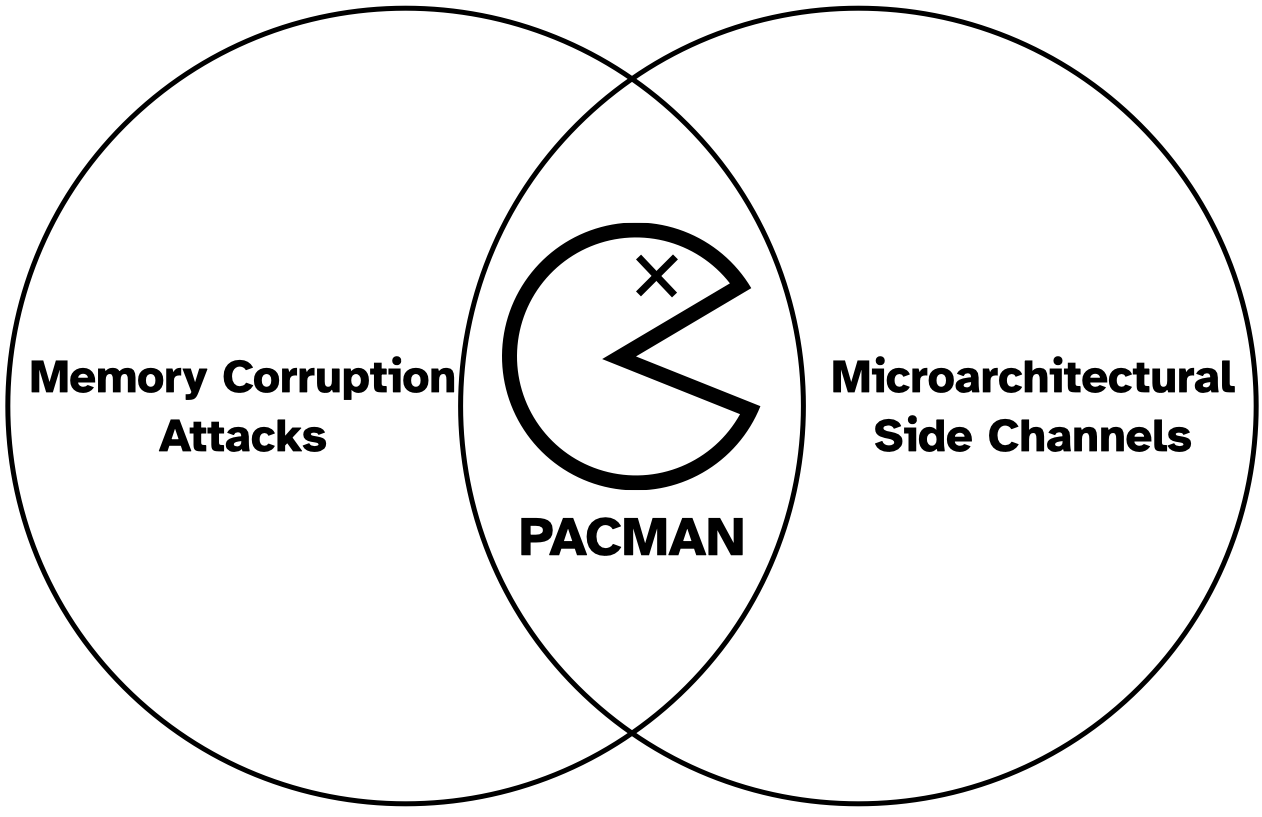

PACMAN是一种可以绕过苹果M1 CPU指针认证的新型硬件攻击方法,是软件和硬件攻击的交叉和结合。主要思想是通过微架构侧信道使用推测执行来静默地泄露PAC的验证结果。

PACMAN使用现有内存读写软件漏洞,并将其转变成可利用的原语(指针认证绕过),可以引发任意代码执行。为此,首先需要了解什么PAC值是哪个特定的受害者指针。PACMAN攻击通过创建PAC Oracle来完成这一功能,即判断给定的PAC是否与特定的指针相匹配。如果推测执行中的猜测错误,PAC Oracle不会奔溃。然后使用PAC Oracle暴力破解所有可能的PAC值。

与Spectre 攻击类似,PACMAN攻击是基于推测执行的,攻击过程不会有任何日志记录。

攻击影响

该攻击影响苹果M1 CPU芯片。

漏洞时间轴

研究人员在2021年就将该漏洞和PoC代码提交给了苹果公司。苹果公司称侧信道攻击并不意味着会对Mac用户带来危险,因为需要配合安全漏洞才可以发起攻击。苹果公司无法修复该硬件漏洞来拦截使用该利用技术的攻击,好消息是只要终端用户保持软件安全更新,攻击者无法利用软件漏洞就无法使用PACMAN攻击实现代码执行。

该研究成果已被计算机体系结构领域的顶级会议ISCA录用,论文下载参见:https://pacmanattack.com/paper.pdf

更多关于pacman攻击的细节参见:https://pacmanattack.com/

本文翻译自:https://www.bleepingcomputer.com/news/security/new-pacman-hardware-attack-targets-macs-with-apple-m1-cpus/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh