官方公众号企业安全新浪微博

FreeBuf.COM网络安全行业门户,每日发布专业的安全资讯、技术剖析。

FreeBuf+小程序

在攻防演练中,由于浏览器作为企业办公的重要工具,聚合大量了业务与应用,无形之中扩大了企业系统及内部数据的暴露面,这往往成为红方开展攻击的“切入口”。而在刚结束的RSAC 2022大会中,企业安全浏览器厂商Talon Cyber Security获得了创新沙盒大赛的冠军,浏览器安全似乎正成为行业发展新趋势。

鉴于此,大家最关注的浏览器相关安全需求是什么?例如身份和设备认证、授权、审计、数据防泄漏等。

A1:

我们有遇到过基于浏览器漏洞的无文件攻击,不管怎么说,补丁打足是需要的,HIDS存在绕过的可能。

A2:

之前HW遇到有同事机器中马,然后浏览器记住的密码被全部取走了。

A3:

这就需要双因素了,我觉得核心应用很有必要。

A4:

我们目前比较关注信创化和国密兼容性,越来越多系统进行国密改造后,国密数字证书决定了必须要更换国密安全浏览器。

A5:

浏览器能够玩出挺多东西的,比如防泄密、比如行为监控,有的零信任还是通过和浏览器结合实现的。另外现在很多地方有做埋点,进行数据分析和风控,浏览器客户端也是一个很好的位置,统一了入口以后采集到的很多数据可以标准化。

A6:

个人最关注的浏览器安全需求为:浏览器关联的自身数据的安全性,例如:用于同步标签、网页、配置、浏览历史、密码或cookie等的浏览器账号安全性;

其次,关心的是浏览器默认安全配置和密码存储等的安全性。默认安全配置包含:Do Not Track, 隐私信息共享,DNS信息泄露等;密码存储指被浏览器保存的网站密码的存储安全性;

最后,是浏览器自身的安全策略和防护,例如:网站对系统级设备的访问请求(地理位置、摄像头、麦克风、通知等)。

Q:那说到浏览器的密码或cookie等存储以及存在的安全风险,有没有什么方法平衡浏览器的安全性、易用性和兼容性?

A1:

这个除了培训和测试,感觉没有什么其他操作空间。你能强制员工使用某个浏览器?还是强制关掉它们的记住密码功能?还是挨个去看他们用什么代理软件什么证书,有没有被中间人攻击?还是看他们装了什么组件,油猴里有什么脚本?不过我们内网系统全部接了统一认证,都需要动态key。

A2:

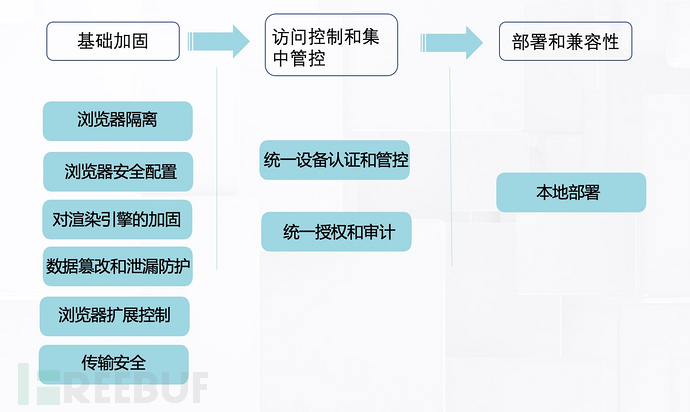

刚好最近在做RSAC 2022的分享,特意关注了下,Talonwork产品的功能点,我觉得是除了普通自身的浏览器加固外,还有就是访问控制、集中管控和部署的优势了。

A3:

密码保存、隐私保护属于配置层面的问题,主流互联网浏览器基本可以满足需求,再用主机安全管理软件来补充保护。

A4:

建议使用第三方密码管理器,很多第三方密码管理器在安全性、易用性和兼容性方面可以满足日常使用浏览器的需求。

Q:其实说到安全性、兼容性,就不得不提到IE浏览器,这两点对IE而言已经长期被人诟病,而最近微软正式终止了对IE的支持,大家对此有何看法?

A1:

感觉虽然全球份额已经不足1%,但看新闻说日本有49%的企业仍在使用,也是够夸张的。国内现在份额多少不清楚,但是影响还是有的,比如现在一些报考的网址就还只支持IE,一些银行好像也都是用IE来着。

A2:

我记得我这里人事用的交社保的网站,还有财务用的统计报表的网站,都必须要使用低版本IE。

A3:

确实,很多人电脑里都会下载至少两个浏览器,一个是日常使用,另一个就是IE,或者是兼容IE的插件,主要用来应付单位OA或者后台。

A4:

微软终止对IE的支持,不难理解。IE现阶段存在许多不确定的安全威胁,而新推出的Microsoft Edge不仅能够提供更高的安全性,而且比其前身更现代,用户体验感更强。另外,用户使用新版的Microsoft Edge时,不用担心与旧版本的应用程序兼容性问题。

A5:

网上看到一句话来形容IE,说有些人二十多岁就死了,只不过六十多岁时候才下葬。我觉得太贴切了,即使微软停止支持,一堆Win7、XP的设备还是会继续用到IE。

顺便,这张图可以再拿出来了:

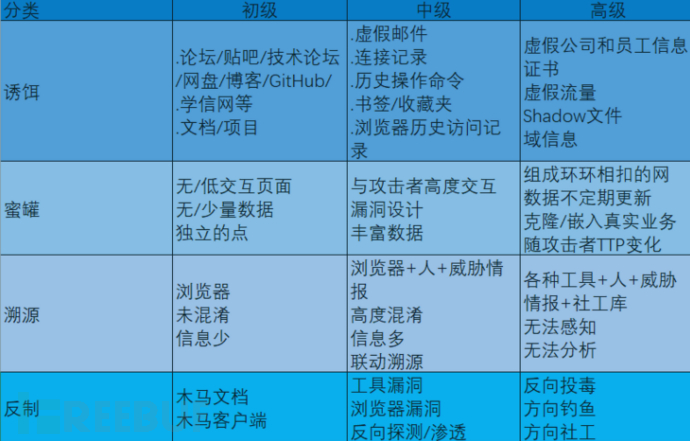

话题:之前有群友问到:在安全攻防中,威胁狩猎和蜜罐是不是一回事,大家有何看法?

A1:

严格来讲是两码事,但部分乙方为了卖产品会偷换概念,蜜罐只是威胁狩猎的手段之一。

A2:

蜜罐可以叫欺骗防御,威胁狩猎可能更偏向主动发现攻击者身份和手法吧。

A3:

威胁狩猎是事后,高交互蜜罐是事中+事后,低交互蜜罐是事中,反向钓鱼蜜罐是事中加事后。

Q:那蜜罐是不是威胁狩猎里最重要的部分?或者觉得威胁狩猎最重要的点是什么?对其投入更加侧重于哪些方面?具体效果怎么样?

A1:

蜜罐+威胁情报,我感觉差不多了。

A2:

还可以加上重要服务上部署一些恶意文件,用一些吸引人的命名,瞬间反制。

A3:

前段时间恰好参加了个培训,可以借鉴某银行的“一内一外”思路。“一内”是指建设一套和真实环境完全隔离,高度拟真互联网应用的蜜罐集群,侧重于捕获攻击者的技战法和各类0day payload。 “一外”是指在真实环境内网部署大量感知节点,一旦节点被访问,即可感知内部可能失陷,该环境侧重于失陷感知和攻击链路溯源。

A4:

如果准备做威胁狩猎,优先蜜罐部署,尤其是对外提供服务的一定要部署蜜罐,按照ATT&CT攻击框架而言,攻击者的第一个动作肯定是收集信息进行侦察,内部环境同理按照这样蜜罐伪装成真实环境,同时还可以提供一些反制的诱饵投放在蜜罐之中,威胁情报肯定是需要的,包括监控暗网的数据发布情况以及新型攻击手段,攻击团伙追踪如果有足够的溯源技术团队,一样可以实现追踪溯源。

A5:

看在什么视角什么目的吧,在研究视角上攻击团伙追踪可能是最重要的,也是最终狩猎的对象。在防守方视角我觉得还是攻击防御比较重要,威胁狩猎是在防御做好情况下的延伸,如果没防好那威胁狩猎,一是缺少足够的可靠信息源,二是本职都没做好就跟lol被偷家了一样。

Q:现在很多安全方案都要求一定程度的自动化,那现在威胁狩猎对自动化要求高吗?

A1:

如果要搞狩猎的话最好还是人,要不然结果肯定不准确。

A2:

我觉得自动化太夸张了,还没有哪个厂家刚说自动化处置,还不误报、漏报的那种,到最后还是要落实到人头上,进行分析之类的。毕竟需要狩猎,大部分也是机器分析不出来无法判断的。

话题:哪位大佬公司WiFi认证是802.1x,统一管控的Mac,统一配置了WiFi认证呢?想知道怎么下发的WiFi配置?

A1:

我们是电脑包含证书,再用描述文件包含证书,这样思科的准入就能读取到了。

A2:

我以前做过用华三的胖AP,配合AD做认证同时分配IP地址断。

A3:

802.1x默认有证书选项+计算机身份认证。我们没开证书服务且基于用户身份认证,桌面都要手动配置WiFi。

A4:

802.1x证书认证有PKI体系,加域机器会自动下发证书,用作WIFI认证。Mac需要申请WIFI证书,在Mac系统手动配置下WIFI连接,Mac用Microsoft Intune集中管理。

——————————————————

本期精彩观点到此结束啦~此外,FreeBuf会定期开展不同的精彩话题讨论,想了解更多话题和观点,快来扫码免费申请加入FreeBuf甲方群吧!

加入即可获得FreeBuf月刊专辑,还有更多精彩内容尽在FreeBuf甲方会员专属社群,小助手周周送福利,社群周周有惊喜,还不赶快行动?

申请流程:扫码申请-后台审核(2-5个工作日)-邮件通知-加入会员俱乐部

如有疑问,也可扫码添加小助手微信哦!