阅读: 5

一、发展趋势

隐私保护一直是RSA Conference的重要议题,根据Gartner2022年预测,隐私法将保护世界上75%人口的个人信息,《通用数据保护条例》(GDPR)是第一个旨在保护消费者隐私的重要立法,紧随其后的还有《巴西通用个人数据保护法》(LGPD)和《加州消费者隐私法案》(CCPA)。这些法律覆盖的范围十分广泛,企业机构需要在不同的司法管辖区应对多个数据保护法规,自2018年以来隐私合规已成为企业机构的工作重点。

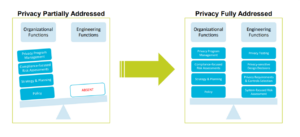

从2022年的RSA Conference议题架构来看,本年度隐私保护仍然是大会的重点议题,但从具体议题内容上来看,对隐私保护的讨论重点已经从隐私合规转移到“隐私工程”,从侧面说明当前隐私合规市场已经趋于成熟,市场关注热点正在向注重隐私风险控制的“隐私工程”方向转移。

Reference: LAB1-M01 Privacy Threats and Vulnerabilities

二、什么是隐私工程

2.1 隐私与数据保护基本原则

需要注意的是,在国际范围内,不同国家与地区、不同文化背景的群体对“隐私”的理解各不相同,本文在讨论“隐私”时,采用经济合作与发展组织 (OECD)于1980年发布的《公平信息惯例原则》(FIPP)。虽然没有正式成为任何隐私立法的一部分,但这些原则在今天仍然具有相关性和影响力。FIPP中列出的一些原则被纳入重要的隐私框架,如《通用数据保护条例》(GDPR) 和《加州消费者隐私法》(CCPA)。

收集限制原则:对个人数据的收集应该有所限制,任何此类数据都应该通过合法和公平的手段获取,并在适当的情况下,在数据主体知情或同意的情况下获取。

数据质量原则:个人数据应与使用目的相关且在这些目的的必要范围内,应准确、完整并保持最新。

目的明确原则:应在开始收集数据之前或之时指定收集个人数据的目的,且随后的使用应限于实现这些目的或与这些目的不相抵触的其他目的,并在每次改变目的时予以指定。

使用限制原则:个人数据不应披露、提供或以其他方式用于[目的明确原则]所规定之目的以外的其他目的,除非:a)经数据主体同意;或 b)经法律授权。

安全保障原则:个人数据应受到合理的安全保障措施的保护,以防止数据丢失或未经授权的访问、破坏、使用、修改或披露等风险。

开放性原则:在个人数据的开发、实践和政策方面,应当有一个总体的开放性政策。应该有现成的手段来确定个人数据的存在和性质、其使用的主要目的,以及数据控制者的身份和习惯居所。

个人参与原则:个人应当有权:

a.从数据控制者处获得或以其他方式确认数据控制者是否有与之相关的数据;

b.在一段合理的时间内获知对方拥有与之相关的数据;可以合理收费;使用合理的方式和形式使本人理解;

c.当关于 (a) 和 (b) 条款中规定的权利被拒绝提供时可要求说明理由,可以质疑此类拒绝;以及

d.可质疑与本人相关的数据,如果质疑成功,可以要求删除、纠正、完成或修改这些数据。

问责原则:数据控制者应该对遵守落实上述原则的措施负责。

2.2 隐私与个人信息

“隐私”与“个人信息”的概念和保护边界之间存在诸多区别,这两者之间的概念混淆将导致实践过程中的诸多谬误。

保护的权利不同:隐私作为一项重要的人格权,主要是通过《民法典》人格权编的规则予以保护,并辅之以相应的单行法和司法解释,形成周延的保护。对于个人信息而言,其具备财产权属性,通过《个人信息保护法》予以保护,是对公共利益与私人权利的共同保护。

内涵不同:依据《民法典》第1032条第2款,“隐私是自然人的私人生活安宁和不愿为他人知晓的私密空间、私密活动、私密信息。”实际上我们常常错误地将“私密信息”与隐私混淆,同时由于“私密信息”与“个人敏感信息”存在较多重叠,所以往往我们错误地将隐私视为“个人敏感信息”。

数据范围不同:实际上“私密信息”和“敏感个人信息”的范围并不一致,除私密信息涉及敏感个人信息以外,其他类型的隐私不涉及个人信息。即使就部分敏感个人信息而言,权利人可能出于特定的目的而愿意公开,或已经进行了公开。这些信息可能已经不再构成隐私,但仍然属于敏感个人信息。

由于中外文化背景、法律定位以及用词习惯的差别,在隐私工程中,我们实际是在讨论如何控制和改善系统、应用和服务的“隐私功能”与“个人信息保护”情况。

2.3 隐私工程的定义

隐私工程(Privacy Engineering)包含系统中隐私功能和控制措施的实施、部署、持续运营与管理。

隐私工程(Privacy Engineering)的最终目标为:

a.结合技术功能与管理实践以满足隐私需求;

b.防止个人可识别信息(PII)受到侵害;

c.减轻个人信息泄漏带来的影响;

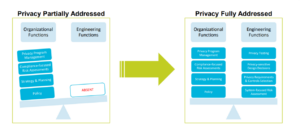

2.4 隐私工程生命周期

隐私工程不只是将隐私保护相关功能和控制手段进行堆砌,在实践当中基于信息系统、应用和服务所处的不同生命阶段,我们可以用隐私工程生命周期来描述不同阶段的隐私保护手段。

需求阶段:识别隐私需求,通过分析法律、法规、国际隐私公约等确定信息系统、应用或服务应满足的隐私要求;

评估阶段:开展隐私风险评估,根据隐私风险模型识别隐私风险(既可对使用中的系统、应用或服务进行评估,也可在设计阶段基于详细设计进行评估);

实施阶段:落实隐私工程与安全目标,厘清信息系统、应用或服务应具备的隐私保护能力(功能)与安全需求,确保信息系统、应用或服务符合各项需求并定位风险点;

管理阶段:建立风险管理框架,选取合适的控制措施应对不断变化的风险。

验证阶段:开展隐私影响评估,从结果角度评判信息系统、应用或服务存在的隐私风险是否被充分识别、控制措施是否妥善部署、隐私与安全需求是否均得到满足、以及实际对个人可识别信息主体(公民、用户等)产生隐私影响。

Reference: LAB1-M01 Privacy Threats and Vulnerabilities

2.5 隐私风险分析模型

在网络安全领域通常采取信息安全风险评估(Information Security Assessment)方法论作为识别风险的理论基础,而在隐私保护领域,由于保护对象和保护目的发生了本质变化,需要一套适用于隐私风险分析的理论方法指导实践。

保护对象:个人信息(Personal Information);

保护目的:保护个人信息主体(Personal Information Subject)免受隐私影响侵扰;

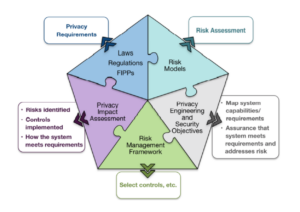

根据NIST sp800-53r5 Threat Model中提出的隐私威胁模型,隐私威胁模型包含以下基本角色。

主体(Subjects):包含个人或由个人组成的群体、个人和群体的身份,以及他们的权利、自主权和对隐私的期望。

数据(Data):包含有关这些个人和群体的数据以及派生信息。

数据行为(Data Actions):任何处理个人可识别信息(PII)的系统操作。

环境(Context):围绕处理个人可识别信息系统的各种情况。

要分析隐私风险,就要基于上述四项基本角色,构建一个可被描述的隐私风险评估模型,在实际场景中梳理出他们之间的关系,形成一个完整的评估对象。

Reference: LAB1-M01 Privacy Threats and Vulnerabilities

三、隐私威胁与脆弱性

3.1 隐私与信息安全的区别与联系

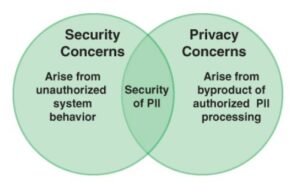

关注重点不同:隐私关注个体掌控其个人可识别信息的能力,安全关注保护信息与信息系统的机制。

问题来源不同:隐私问题来源于已被授权的个人可识别信息处理行为带来的副作用,安全问题来源于未被授权的信息系统行为。

主要联系:个人可识别信息的安全保护是隐私与安全之间的主要交集。

Reference: LAB1-M01 Privacy Threats and Vulnerabilities

3.2 隐私风险评估基本元素

隐私风险评估基本元素是对评估方法抽象总结后保留的基本分析对象,在任意场景下分析隐私风险,都需要通过对下述元素联合分析,才能得出可靠的风险分析结果。

隐私相关资产:任何对组织有价值并因此需要保护的东西。就隐私而言,主要资产是员工、客户、业务合作伙伴等的个人可识别信息(PII)。除此以外还包括无形资产,例如声誉和商誉。

隐私威胁:侵犯隐私的可能性,由于可能侵犯隐私并对个人造成伤害的情况、潜在因素、行为或事件而存在。威胁是可能利用漏洞的潜在危险。

隐私脆弱性:系统、应用或服务在设计、实施、操作以及管理中的缺陷或弱点,可能被威胁利用形成违反隐私政策并破坏个人可识别信息(PII)的事件。

威胁行为:威胁行为是对威胁的实现,即由于意外事件或故意行为利用脆弱性产生的事件。

隐私控制措施:为信息系统、应用或服务制定的手段与措施,以确保对个人可识别信息(PII)的妥善保护与组织隐私政策的有效落实。

3.3 隐私威胁

虽然隐私影响导致的危害与信息安全风险导致的影响有诸多区别,但在形成风险的外因上,隐私威胁与信息安全威胁并无本质上的区别,也就是说讨论某一个威胁属于“隐私威胁”或“安全威胁”的意义并不大,威胁最终会导致何种风险,取决于威胁利用脆弱性的目的与方式。目前可将“隐私威胁”分为对抗性威胁和意外型威胁两个种类。

对抗性威胁:进程劫持、越权攻击、验证机制缺陷攻击、未授权的通信监视与篡改、拒绝服务攻击(DoS)、信息资产暴露面攻击、恶意软件与应用、利用错误配置攻击等。

意外型威胁:用户误操作、关键信息或敏感信息处理不当、信息系统丢失、未预期的变更影响、信息资源枯竭、不当设置、维护错误、软件故障、意外物理损坏等。

3.4 隐私脆弱性

“隐私脆弱性”相较“安全脆弱性”会存在更加关注隐私合规需求,以及数据行为本身的隐私设计缺陷,例如收集使用个人信息的范围与目的不符是一项重要的隐私脆弱性,会对用户带来重大隐私影响,但从“安全视角”来看,这并不是一项需要注意的问题,同时隐私政策时评价系统、应用或服务隐私保护现状时非常重要的评估对象,但在评估安全风险时,隐私政策却被鲜少提及。

“隐私脆弱性”产生的原因可分为如下类型:技术性因素、人的因素、策略与流程因素、运营维护因素、数据集错误、业务连续性与合规因素、物理或环境因素。

四、隐私风险评估

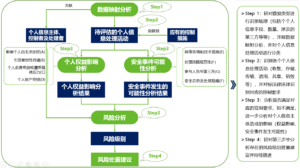

隐私影响评估(Privacy Impact Assessment)与数据保护影响评估(Data Protection Impact Assessment)是当前实现隐私风险评估(Privacy Risk Assessment)的两种主要方式,数据保护影响评估(DPIA)是欧盟通用数据保护条例(GDPR)规定需在进行数据处理活动前施行的评估工作,以降低风险。

我国于2020发布了GB/T 39335-2020《信息安全技术 个人信息安全影响评估指南》,兼取国际标准ISO/IEC 29134-Privacy Impact Assessment Guideline与EU GDPR Article 29 Guidelines on Data Protection Impact Assessment (DPIA)的优点,充分结合我国个人信息保护法律框架制定了本标准。对我国企业与组织进行个人信息保护有重要的指导意义。绿盟科技自2016年以来深入关注隐私保护问题,专家团队对隐私风险有深入的理解与认识,基于多年的积累与研究成果,2019年绿盟科技推出个人信息安全影响评估服务,旨在帮助企业与组织从公民个人权益保护视角审视当前存在或计划实行的个人信息处理活动,识别处理活动对个人信息主体权益的潜在影响,进而设计合适的控制措施协助企业和组织降低风险。

服务方案名称:个人信息安全影响评估

评估方法:

评估收益:

- 识别合规风险,规避监管处罚;

- 提早识别缺陷,降低整改成本;

- 减轻事件危害,提供尽责证明;

- 保障用户权益,消除舆论影响;

上述情形之外的任何使用形式,均需提前向绿盟科技(010-68438880-5462)申请版权授权。如擅自使用,绿盟科技保留追责权利。同时,如因擅自使用博客内容引发法律纠纷,由使用者自行承担全部法律责任,与绿盟科技无关。