![]()

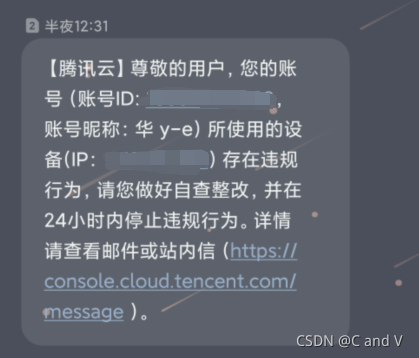

您所使用的设备(IP:***)存在对其他服务器端口(TCP:6379)的攻击行为大晚上的,在床上躺着,突然腾讯云给我发个消息和邮件,如下:吓我一跳,定睛一看,端口6379,不是radis的默认端口吗?前些阵子写项目就用自己的服务器搭了一个radis服务器,不会被黑了吧?百般纳闷,反正说是24小时内,不管,先睡觉早上爬起来,想用Xshell登录一下服务器看看,结果死活登不上,再在控制台看看,结果还是登不上,心想:完了,不会真被黑了吧?用腾讯云自动实例检测,提示CPU近期占有率高达92%,但是我在服务器中就挂了一个radis和nginx,有鬼!我最后用VNC登录方式成功登录,书到用时方恨少,Linux的运维命令又忘了不少,下面记记Linux问题排查的命令吧根据任务管理器中的进程,分析与排查问题,以采取对应解决方案。如果是业务进程占用了大量 CPU 或内存资源,分析业务程序是否有优化空间,进行优化或者升级服务器配置。如果是异常进程占用了大量 CPU 或内存资源,则可能中毒,需要自行终止进程或者使用安全软件进行查杀,必要时考虑备份数据,重装系统。Top 命令的输出信息主要分为两部分,上半部分显示 CPU 和内存资源的总体使用情况:第一行:系统当前时间,当前登录用户个数以及系统负载。第二行:系统总进程数、运行中进程数、休眠、睡眠和僵尸进程数量。PR:进程优先级 NI:NICE 值,NICE 值越小,优先级越高。%CPU:更新时间间隔内进程所使用的 CPU 时间的百分比。%MEM:更新时间间隔内进程所使用的内存的百分比。TIME+:进程使用的 CPU 时间,精确到 0.01s。3. 输入需要终止进程的 PID ,按 Enterrates 分别表示过去2s、10s和40s的平均流量根据 iftop 中消耗流量的 IP,执行以下命令,查看连接该 IP 的进程。lsof -i | grep (你要看的那个ip)

然后就可以查询那个异常IP的归属地:归属地查询(https://www.ip138.com/)netstat -anp | grep 3306 #3306是你要查询的端口号

监控状态为LISTEN表示已经被占用,最后一列显示被服务mysqld占用,查看具体端口号,只要有如图这一行就表示被占用了注意!!!!,安装MySQL,redis这样的软件,一定要设置密码,而且不能是简单密码,云服务器环境复杂,很可能有人利用你的漏洞去攻击别人,我初步猜想是有人请求腾讯云内网ip,通过没有设置密码的redis端口漏洞进行感染操作,我就中招了,很遗憾,进行一番操作还是没有排查出问题,只能重装系统,血的教训啊,呜呜文章来源:https://blog.csdn.net/m0_46435741黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

![]()

多一个点在看![]() 多一条小鱼干

多一条小鱼干

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650543269&idx=4&sn=f8d509118a7b97d85c3830868d793375&chksm=83bd7141b4caf857fa741ab13273f37cb43247a08b054ec9405b5e9cb662c06cd5b8bc30ac51#rd

如有侵权请联系:admin#unsafe.sh

多一条小鱼干