一些字典

地址:https://github.com/whiteknight7/wordlist

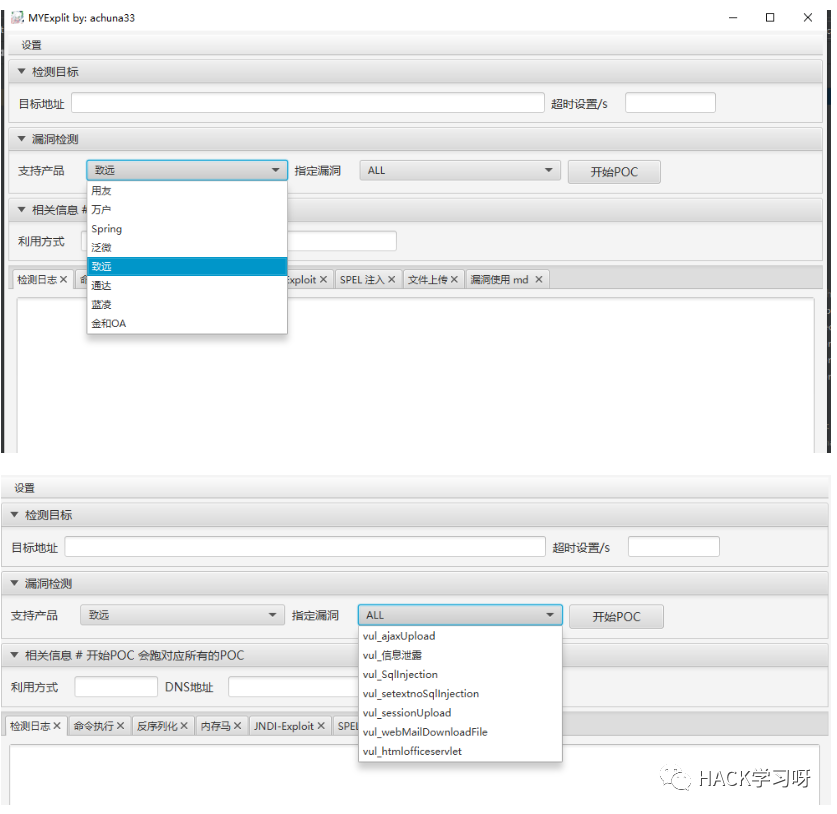

OAExploit一款基于产品的一键扫描工具。

地址:https://github.com/achuna33/MYExploit

模仿操作系统,加载pe文件到内存中

地址:https://github.com/potats0/PeLoader

多线程批量检测IIS短文件名漏洞+利用

地址:https://github.com/VMsec/iisScaner

利用阿里云函数当作代理池.

地址:https://github.com/lyc8503/fc-proxy

自己搜集的爆破字典,包括常用用户名、密码弱口令、XSS的on事件遍历、SQL万能密码

地址:https://github.com/914525753/Sh4d0w-BlastingDictionary

Bug Bounty ~ Awesomes | Books | Cheatsheets | Checklists | Tools | Wordlists

地址:https://github.com/Anlominus/Bug-Bounty

一款SRC密码生成工具,尝试top字典无果后,可以根据域名、公司名等因素来生成特定的字典

地址:https://github.com/sry309/PwdBUD

用于 bug 赏金的集合 oneliner 脚本

地址:https://github.com/daffainfo/Oneliner-Bugbounty

推荐阅读:

点赞,转发,在看

文章来源: http://mp.weixin.qq.com/s?__biz=MzI5MDU1NDk2MA==&mid=2247506252&idx=1&sn=27c5541a41ff8ddaa796f95893e5dc37&chksm=ec1c8c73db6b0565579909951f7a59792047b7c5c54d2157b8e35644028789ea49ec4ee36fe7&mpshare=1&scene=1&srcid=06289oKpdyNvAvs2CeC3B7pi&sharer_sharetime=1656429246946&sharer_shareid=205c037363a9188e37dfb6bb4436f95b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh