★

主讲人:随风而行aa-四川大学网络空间安全学院硕士

看雪Android安全小组成员,曾多次在新东方、爱启航等机构担任《计算机网络》课程讲师,多次向CNVD、漏洞盒子等平台提交app漏洞、在看雪论坛上发表大量精华技术文章、代表作Android APP漏洞之战系列文章。

移动安全漏洞形式越来越严峻,App网络漏洞的占比也异常突出,如何快速搭建App网络漏洞的挖掘环境和掌握相关挖掘技巧、思路显得异常重要。

演讲回顾

移动安全漏洞形式越来越严峻,App网络漏洞的占比也异常突出,如何快速搭建App网络漏洞的挖掘环境和掌握相关挖掘技巧、思路显得异常重要。

本次分享,四川大学网络空间安全学院硕士随风而行aa老师从搭建漏洞挖掘环境出发,从零开始讲述如何挖掘Android App下升级劫持、验证码爆破、登录绕过、权限获取等众多网络漏洞技巧,并初步介绍关联漏洞挖掘的思路,帮助工程师快速挖掘大量的App网络漏洞。

★

主讲人:朱文哲:平安科技银河实验室高级安全研究员

Blackhat Asia 2019 演讲者,专注于工业物联网设备及软件的漏洞挖掘。曾发现多款知名品牌工业物联网设备及软件的安全漏洞。

演讲嘉宾简介

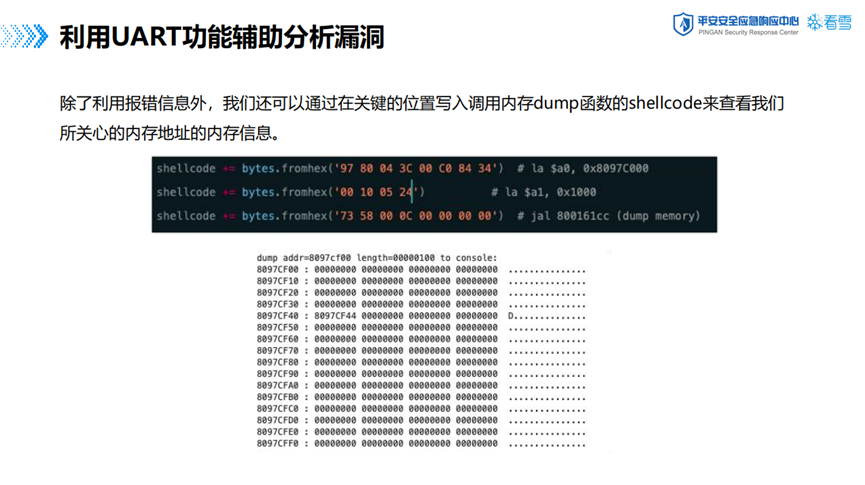

与传统Linux IoT设备通过上传静态gdbserver进行调试的方法不同,基于VxWorks或eCos等实时操作系统的IoT设备需要在固件编译时就启用调试功能才能够进行调试。然而目前市面上的非Linux IoT设备大多默认取消了这些调试功能,使得安全研究人员进行设备安全分析时遇到很大的阻力。

本次演讲,平安科技银河实验室高级安全研究员朱文哲老师针对这一现象提出一种解决思路,通过两个实际案例为大家讲解了利用设备UART串口的内存操作等内置命令的方法,间接实现对设备的调试及分析。

点击获取视频

★

主讲人:香草-御风网络安全实验室负责人

擅长WEB渗透、java漏洞挖掘、XSS漏洞挖掘与利用,曾披露过Struts2框架漏洞、各大邮箱XSS漏洞等,目前从事红队攻防和反网络犯罪的研究工作。

本次演讲香草老师带领大家一起深入探讨了同源策略在WEB前端漏洞挖掘和利用中的技巧和方法。

演讲回顾

同源策略(SOP)是浏览器的一个核心安全功能,它的作用是为了进行文档数据隔离,避免不同页面之间的数据污染。我们研究WEB前端安全,同源策略是一个绕不开的核心话题。

本次演讲御风网络安全实验室负责人香草为大家介绍了常见的同源策略及其在WEB前端漏洞挖掘和利用中的技巧和方法。

★

主讲人:杨文韬-安全研究员

研究方向为硬件安全与近源渗透。近一年来着力于近源渗透的理论研究和工具开发。曾从事信息安全咨询和风险评估工作。负责过多个金融、能源、制造业、互联网等企业的信息安全评估。

演讲回顾

长久以来,人们只将注意力集中于外部攻击者如商业间谍或APT组织的威胁。但是近源威胁的威胁面之复杂,可能来源于许多人们未曾设想的道路。

在本次分享中,安全研究员杨文韬老师带领大家了解了隐藏在外部黑客、企业内部威胁、硬件供应链等环节的近源威胁。同时讲解了几种近源渗透中的攻击手段,如社会工程学、撬锁、USB相关攻击、无线电及无线网络相关攻击、可接触条件下的计算机渗透、硬件后门植入等。

★

主讲人:r0ysue-开源抓包工具r0capture作者

著有《安卓Frida逆向与抓包实战》、《安卓Frida逆向与协议分析》,曾于看雪安全开发者峰会、GeekPwn 发表演讲。看雪、安全客、Freebuf作者,发表过大量技术文章。

演讲回顾

任何App最终都要跑在安卓系统之上,任何收发包也必须通过安卓系统函数才能与服务器进行通信,只要找到并且hook这些系统函数,即可转储App与服务器的通信内容,实现“没有抓不到的包”的效果。

本次演讲,开源抓包工具r0capture作者r0ysue从安卓系统的源码出发,通过对TCP/IP模型、安卓系统通信机制、证书机制、Frida内存漫游Java/C对象堆空间等工具的介绍来阐述r0capture的核心原理,并且通过核心原理剖析其限制场景,并引申出限制场景的解决办法。

点击获取视频

PPT获取

看雪学苑公众号中回复关键字【新视角下的安全攻防对抗】即可获取!

活动专区

公开转发此篇文章至朋友圈,点击参与抽奖

奖品:PSRC充电宝 5个

*注意:兑奖时请发送当日朋友圈转发截图(不可设置分组)及收件信息!

平安安全应急响应中心(PINGAN Security Response Center,简称PSRC)隶属于平安集团,是外部用户向平安集团反馈各产品和业务安全漏洞的平台,也是平安集团加强与安全业界同仁合作交流的渠道之一。平安集团非常重视旗下各产品和业务的安全,本着对用户信息安全负责的态度, 平安集团致力于打造具备高安全性的产品。平安集团希望借此平台,与广大安全行业从业者、安全爱好者建立友好的互动,来共同提升平安产品的安全性。

﹀

分享

收藏

点赞

在看

如有侵权请联系:admin#unsafe.sh