2022.06.16~06.23

攻击团伙情报

瞄准能源企业:Lyceum组织以军事热点事件为诱饵针对中东地区的定向攻击

APT-Q-2(Kimsuky)近期以多个话题针对韩国的鱼叉攻击活动分析

“透明部落”组织伪装印度国防部邮件攻击的跟踪简报

“暗象”组织:潜藏十年的网络攻击

APT28 利用对核战争的恐惧在乌克兰传播 Follina 文档

近期疑似海莲花组织攻击活动样本溯源分析

攻击行动或事件情报

Blue Mockingbird组织利用存在3年之久的Telerik漏洞部署Cobalt Strike

微软:俄罗斯加强对乌克兰盟友的网络攻击

针对聚合支付商户的定向网络盗刷

以语音邮件为主题的钓鱼攻击开始传播,针对美国多个行业

恶意代码情报

安卓恶意软件BRATA不断升级,强化数据窃取功能

IceXLoader3.0新版本使用Nim语言开发

Hermit间谍软件揭密

漏洞情报

存在野外利用的 Apple Safari 漏洞详细介绍

两次修补的 Windows RDP 漏洞的详细信息已披露

攻击团伙情报

01

瞄准能源企业:Lyceum组织以军事热点事件为诱饵针对中东地区的定向攻击

披露时间:2022年06月22日

情报来源:https://mp.weixin.qq.com/s/lROsp60YGcOJFbe2vWEmVw

相关信息:

近期,国外安全厂商zscaler发布报告披露Lyceum组织利用新的DNS后门攻击能源部门。奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中也捕获了该组织近期的攻击样本,于第一时间在社交平台上进行了披露。

根据我们捕获的攻击样本托管网址推测,初始攻击入口可能是鱼叉式钓鱼邮件,诱骗受害者点击下载docm文件或者伪装的SCR屏幕保护程序。攻击样本被下载执行后,会释放一个诱饵文件来迷惑受害者。从此次Lyceum的攻击活动中,我们总结出该组织的攻击手段具有以下特点:

(1) Lyceum组织通过planet-informer[.]me域托管攻击样本;

(2) SCR攻击样本实际为带有密码保护的SFX文件,SFX解压得到的释放器从伪装的jpg图片文件中提取出后门和诱饵释放器的可执行文件数据;

(3) 第一阶段释放器和后门依然沿用了Lyceum组织此前样本中使用的C#代码控制流平坦化手段

02

APT-Q-2(Kimsuky)近期以多个话题针对韩国的鱼叉攻击活动分析

披露时间:2022年06月17日

情报来源:https://mp.weixin.qq.com/s/JEQT3Lv1xoAe0nO7SkrgAA

相关信息:

近期,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了APT-Q-2(Kimsuky)组织多个鱼叉式钓鱼攻击样本。攻击使用多个诱饵话题进行攻击,例如“第20届脱北者咨询委员会意见收集“、”文化体育观光部韩国政策广播院节目邀请“等话题。在此攻击活动中,攻击者使用带恶意ole对象的hwp文件进行鱼叉攻击,当受害者点击执行诱饵文件之后,将会展示一个提示内容,诱导用户进行交互,以达到执行恶意载荷的目的。从此次Kimsuky的攻击活动中,我们总结出该组织的攻击手段具有以下特点:

1. 通过执行hwp文档中的OLE对象,将shellcode注入正常程序来执行后续操作;

2. Kimsuky组织拓宽武器库,使用MSF生成Shellcode;

3. 后续载荷均未落地,以无文件运行方式躲避杀软查杀;

03

“透明部落”组织伪装印度国防部邮件攻击的跟踪简报

披露时间:2022年06月21日

情报来源:https://mp.weixin.qq.com/s/YKSedzm7haO0vPttIqsUAQ

相关信息:

近日,研究人员发现并捕获到了透明部落攻击印度国防部的文档,恶意文档最终释放CrimsonRAT。之前透明部落就曾经试图攻击印度国防部,此次捕获的文档与之前的攻击文档从内容到流程基本相同,通过恶意文档中的宏代码根据操作系统系统号解密不同的二进制PE数据并写入ZIP包,最后释放的还是上次的攻击RAT,仅文档发生了一点变化,暂时尚不能确定是否仅是测试文档,还是上次攻击未被发现披露的IOC。

04

“暗象”组织:潜藏十年的网络攻击

披露时间:2022年06月17日

情报来源:https://mp.weixin.qq.com/s/mC5D8kFaQA-cIcw2rlTgeA

相关信息:

“暗象”组织(DarkElephant Group)是一个疑似来自印度的APT攻击组织,其主要针对印度境内的社会活动人士、社会团体和在野政党等,同时也会窃取印度周边国家如中国和巴基斯坦等的军事政治目标的重要情报。“暗象”组织的主要攻击手段是使用谷歌/雅虎邮箱或者利用盗取的邮箱,向对方发送极具迷惑性的鱼叉邮件,诱骗对方运行具备多种免杀技巧、包含成熟商用远控木马载荷。至少自2012年以来,该组织针对印度境内的目标,以及包括中国在内的印度周边的目标,发动了长达十年的网络攻击活动。

05

APT28 利用对核战争的恐惧在乌克兰传播 Follina 文档

披露时间:2022年06月21日

情报来源:https://blog.malwarebytes.com/threat-intelligence/2022/06/russias-apt28-uses-fear-of-nuclear-war-to-spread-follina-docs-in-ukraine/

相关信息:

2022年6月20日,研究人员发现了APT28组织使用的一个恶意文件,该文件已被Follina (CVE-2022-30190) 漏洞利用以下载并执行谷歌首次报告的新 .Net 窃取程序。

恶意文件的文件名为 Nuclear Terrorism A Very Real Threat.rtf ,试图通过利用受害者对乌克兰入侵将升级为核冲突的恐惧来打开它。恶意文档是 6 月 10 日编译的 RTF 文件,这表明攻击是在大约同一时间进行的。它使用嵌入在Document.xml.rels文件中的远程模板从 URL http://kitten-268.frge.io/article.html检索远程 HTML 文件。HTML 文件使用 JavaScript 调用window.location.href加载和执行使用ms-msdtMSProtocol URI 方案的编码 PowerShell 脚本。解码后的脚本用于运行cmd下载并执行最终有效负载的 PowerShell 代码,最终的有效载荷是 APT28之前在乌克兰用于攻击目标的窃取器的变体。

06

近期疑似海莲花组织攻击活动样本溯源分析

披露时间:2022年06月20日

情报来源:https://mp.weixin.qq.com/s/Ah3pFjYk5AOvKvZPwXod6g

相关信息:

2022年6月15日,研究人员在追踪高级黑客组织的过程中发现了可疑的木马加载器,依据以往海莲花黑客组织的攻击情报,结合该恶意文件的上传地区为中国香港,且上传时间为2022年6月15日,虽然从恶意文件中提取的 C2 资产已失效,但经过 TTP 与提取的 C2 存活周期时间以及2021年中获取的攻击事件恶意文件 beacon 通信配置比对可追溯到可能为海莲花黑客组织2021年6月份前后的攻击活动,由于同时间出现另一个经过修改的恶意文件(实质为同一个恶意文件),经过恶意文件二进制层面比对后猜测疑似相关人员针对恶意文件进行研究修改,随后同时间上传 VirusTotal 检测从而出现了相关恶意文件。

攻击行动或事件情报

01

Blue Mockingbird组织利用存在3年之久的Telerik漏洞部署 Cobalt Strike

披露时间:2022年06月15日

情报来源:https://news.sophos.com/en-us/2022/06/15/telerik-ui-exploitation-leads-to-cryptominer-cobalt-strike-infections/

相关信息:

一个名为 Cobalt Strike Blue Mockingbird 的组织已被确定利用 Telerik UI 漏洞安装 Cobalt Strike 并劫持系统资源以挖掘加密货币 Monero。

攻击者利用的漏洞是CVE-2019-18935,这是一个用于ASP.NET AJAX的Telerik UI库中的远程代码执行漏洞。2020年5月,使用Telerik UI对易受攻击的Microsoft IIS服务器进行了攻击。此后不久,供应商发布了安全更新。然而,在安全更新发布一年后,Blue Mockingbird 组织仍在使用相同的漏洞进行攻击。

研究人员在最近的一次攻击中发现,Blue Mockingbird 使用了一种开箱即用的概念验证 (PoC) 漏洞利用来处理加密逻辑并自动执行 DLL 编译。并使用 Cobalt Strike 信标负载(一种渗透测试工具)来执行加密的 PowerShell 命令。

02

微软:俄罗斯加强对乌克兰盟友的网络攻击

披露时间:2022年06月22日

情报来源:https://blogs.microsoft.com/on-the-issues/2022/06/22/defending-ukraine-early-lessons-from-the-cyber-war/

相关信息:

近日,微软发布的一份新情报报告揭示了有关俄罗斯的新活动,包括在乌克兰以外的盟国政府、非营利组织和其他组织中增加网络渗透和间谍活动。这份报告还揭示了俄罗斯利用复杂而广泛的外国影响力行动来破坏西方团结和加强他们的战争努力的细节。到这些外国影响力行动与全方位的网络破坏和间谍活动以协调的方式生效。最后,报告呼吁采取协调和全面的战略来加强集体防御——这项任务需要私营部门、公共部门、非营利组织和民间社会齐心协力。

03

针对聚合支付商户的定向网络盗刷

披露时间:2022年06月16日

情报来源:https://ti.dbappsecurity.com.cn/blog/articles/2022/06/16/grp-ly-1001/

相关信息:

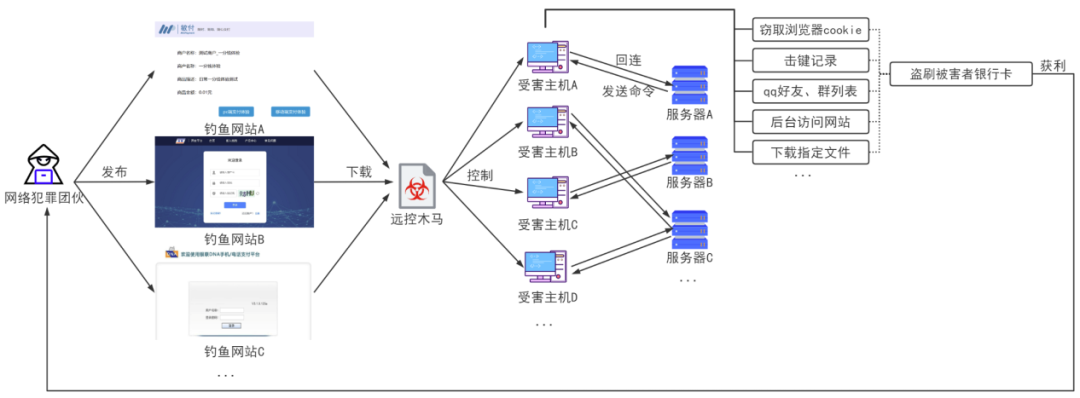

研究人员发现一起由黑产团伙(伪装聚合支付平台定向投递恶意木马进行网络盗刷获利的活动。目前该黑产活动仍在持续进行,各相关聚合支付接入商户需提高安全警惕,提升员工安全意识,不随意打开来历不明的链接或文件,在进行网页支付前检查网站是否属于官方网址。同时可在企业侧部署相关安全检测防护产品。

该团伙类似活动已存在一段时间,至少可追溯到2021年年中。分析观察到其主要活动形式为通过社工等手段投送伪装为支付平台的钓鱼链接,诱导下载伪装为“安全控件”、“支付密钥”等程序的恶意木马,受害人执行中招后恶意程序自动收集信息(包括浏览器缓存、QQ号QQ好友QQ群组信息、击键记录信息等PC中关键信息),后续该团伙根据获得信息通过一定手法进行盗刷获利。

04

以语音邮件为主题的钓鱼攻击开始传播,针对美国多个行业

披露时间:2022年06月17日

情报来源:https://www.zscaler.com/blogs/security-research/resurgence-voicemail-themed-phishing-attacks-targeting-key-industry

相关信息:

研究人员观察到以恶意语音邮件通知为主题的电子邮件针对美国多个组织中的用户,企图窃取他们的Office365和Outlook凭据。在这个新的活动中,攻击者针对特定领域的美国组织,包括软件安全、美国军方、安全解决方案提供商、医疗保健、制药厂商等。

攻击流程涉及发送给受害者的以语音邮件为主题的通知电子邮件。该电子邮件包含一个HTML附件,附件中的URL将用户重定向到另一个URL,并要求用户在显示实际的Office网络钓鱼页面之前先解决验证码问题。对于Captcha,攻击者使用了Google reCAPTCHA技术,这有助于规避自动URL分析工具。一旦用户成功解决了验证码,他们将被重定向到最终的网络钓鱼页面,该页面试图窃取用户的Office 365凭据。研究人员发现,在每个攻击实例中,最终的URL都遵循一致的格式,其中包括目标组织的名称以及目标个人的电子邮件地址。

恶意代码情报

01

安卓恶意软件BRATA不断升级,强化数据窃取功能

披露时间:2022年06月17日

情报来源:https://www.cleafy.com/cleafy-labs/brata-is-evolving-into-an-advanced-persistent-threat

相关信息:

近期,研究人员发现在最近两个月内,BRATA已经做了全面的升级,强化了数据窃取功能,转型成为更加复杂的恶意软件。该恶意软件同时更新了钓鱼技术,从之前的获取应用列表针对性覆盖到加载预先做好的钓鱼页面以减少数据传输逃避检测。在最新版本中,BRATA添加了更多权限,允许其发送和接收短信,这可以帮助攻击者窃取银行发送给客户的一次性密码(OTP)和双因素身份验证(2FA)等信息。BRATA恶意软件也更具有针对性,因为它一次只关注一家金融机构,只有当它们的攻击因对策而变得无效时,才会转向另一家金融机构。

此外,研究人员还发现了一个新活动:一个与相同C2基础设施通信的短信窃取应用程序。它使用与BRATA相同的框架和类名,它的目标是英国、意大利和西班牙。为了拦截传入的短信,应用程序要求用户将其设置为默认的消息应用程序,同时请求访问设备上联系人的权限。

02

IceXLoader3.0新版本使用Nim语言开发

披露时间:2022年06月15日

情报来源:https://www.fortinet.com/blog/threat-research/new-icexloader-3-0-developers-warm-up-to-nim

相关信息:

IceXLoader是一种商业恶意软件,用于在受感染的机器上下载和部署其他恶意软件。近日,研究人员发现了IceXLoader的3.0版本,新版本由Nim语言开发。作为IceXLoader的主要功能,攻击者可以交互地向加载程序发送“runFile”命令,以在磁盘上或在内存中无文件地下载和执行其他恶意软件。

在野外发现了IceXLoader的两类活动,一个是通过IceXLoader版本1分发DcRat,第二个活动通过IceXLoader版本3与关联的门罗币(XMR)矿工一起分发未知恶意软件。

01

Hermit间谍软件揭密

披露时间:2022年06月21日

情报来源:https://mp.weixin.qq.com/s/YLu5VfzBmFfChVlTP-FsNA

相关信息:

Hermit(隐士)间谍软件是一种模块化监视软件,在部署后将其恶意功能隐藏在下载的包中,能够获取设备的root权限、记录音频、拨打和重定向电话,以及收集敏感数据,例如通话记录,联系人,照片,设备位置和短信等。

2022年4月,研究人员捕获了针对哈萨克斯坦的Hermit间谍软件样本,该活动的样本使用了“oppo.service”的标题,用于假冒中国电子制造商Oppo。间谍软件是通过仿冒来自合法来源的短信传播的,通过伪装成电信公司或智能手机制造商的应用程序,欺骗用户访问服务商的合法网页,实则在后台运行恶意活动。研究人员还发现了假冒为三星和Vivo的Hermit恶意软件样本。经研究人员推测,间谍软件Hermit的背后运营者很可能是RCS Lab和Tykelab两家意大利的公司。这两家公司打着“提供技术解决方案”的旗号,实则在向巴基斯坦,智利,叙利亚,越南、缅甸等多个国家出售间谍软件。

漏洞相关

01

存在野外利用的 Apple Safari 漏洞详细介绍

披露时间:2022年06月14日

情报来源:https://googleprojectzero.blogspot.com/2022/06/an-autopsy-on-zombie-in-wild-0-day.html

相关信息:

今年早些时候在野外利用的 Apple Safari 中的一个安全漏洞最初于2013年修复,并于2016年12月重新引入。

该问题被跟踪为CVE-2022-22620(CVSS 评分:8.8),涉及 WebKit 组件中的一个释放后使用漏洞的案例,该漏洞可被一段特制的 Web 内容利用以获得任意代码执行。

2022年2月初,Apple 在 Safari、iOS、iPadOS 和 macOS 上发布了该漏洞的补丁,同时承认它“可能已被积极利用”。虽然History API中2013年和2022年的bug基本相同,但触发漏洞的路径不同。

02

两次修补的 Windows RDP 漏洞的详细信息已披露

披露时间:2022年06月16日

情报来源:https://www.cyberark.com/resources/threat-research-blog/that-pipe-is-still-leaking-revisiting-the-rdp-named-pipe-vulnerability

相关信息:

研究人员分享了有关 Windows 中RD 命名管道漏洞的技术信息,该问题被跟踪为CVE-2022-21893 ,最初在2022年1月的补丁星期二得到解决,但对该修复的分析显示,新的攻击向量尚未得到修补。在2022年4月的星期二补丁中,Microsoft将该错误解决为CVE-2022-24533。

CVE-2022-21893 是一个Windows远程桌面服务漏洞,它可能允许通过RDP访问计算机的非特权用户访问其他连接用户的客户端计算机的文件系统。

该问题还允许攻击者查看和修改其他连接用户的数据,包括剪贴板内容、传输的文件和智能卡PIN。攻击者还可以冒充其他用户登录机器,并获得对受害者重定向设备的访问权限,包括USB设备、硬盘驱动器等,这可能导致数据隐私问题、横向移动和特权升级。

据研究人员称,该漏洞的存在是因为命名管道权限在远程桌面服务中处理不当,从而允许具有正常权限的用户接管其他连接会话中的RDP虚拟通道。

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh