2022-6-17 13:4:22 Author: mp.weixin.qq.com(查看原文) 阅读量:23 收藏

背景

Kimsuky,别名Mystery Baby、Baby Coin、Smoke Screen、Black Banshe等,奇安信内部跟踪编号为为APT-Q-2。Kimsuky最早由卡巴斯基于2013年公开披露并命名,攻击活动最早可追溯至2012年,是疑似具有东亚国家背景的APT组织。该组织主要攻击目标为韩国,涉及国防、教育、能源、政府、医疗以及智囊团等领域,以机密信息窃取为主。通常使用社会工程学、鱼叉邮件、水坑攻击等手段投递恶意软件,拥有功能完善的恶意代码武器库。Kimsuky至今一直处于活跃状态,从2018年开始频繁开展了多起针对韩美两国特定领域人员的攻击活动[1]。

一直以来,Kimsuky擅于使用office文档和hwp文档进行鱼叉式钓鱼攻击,构建的hwp诱饵文档侧重于利用已知漏洞,而office文档则侧重于利用恶意宏脚本。这些钓鱼文档通常声称文档被保护,需要启用宏解锁文字内容。

hwp是韩国hansoft开发的hangul办公软件使用的文档,一般常见于针对韩国的攻击活动中。这种钓鱼攻击主要通过恶意ole内嵌对象、恶意eps及esp配合文档漏洞来进行攻击。钓鱼攻击使用的诱饵话题以半岛地缘政治为主,辅以经济民生、工程项目、加密货币等话题进行攻击。

概述

Kimsuky组织一直以来都是我们的重点关注对象。近期,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了该组织多个鱼叉式钓鱼攻击样本。攻击使用多个诱饵话题进行攻击,例如“第20届脱北者咨询委员会意见收集“、”文化体育观光部韩国政策广播院节目邀请“等话题。在此攻击活动中,攻击者使用带恶意ole对象的hwp文件进行鱼叉攻击,当受害者点击执行诱饵文件之后,将会展示一个提示内容,诱导用户进行交互,以达到执行恶意载荷的目的。从此次Kimsuky的攻击活动中,我们总结出该组织的攻击手段具有以下特点:

1. 通过执行hwp文档中的OLE对象,将shellcode注入正常程序来执行后续操作;

2. Kimsuky组织拓宽武器库,使用MSF生成Shellcode;

3. 后续载荷均未落地,以无文件运行方式躲避杀软查杀;

鱼叉式钓鱼邮件

诱饵1

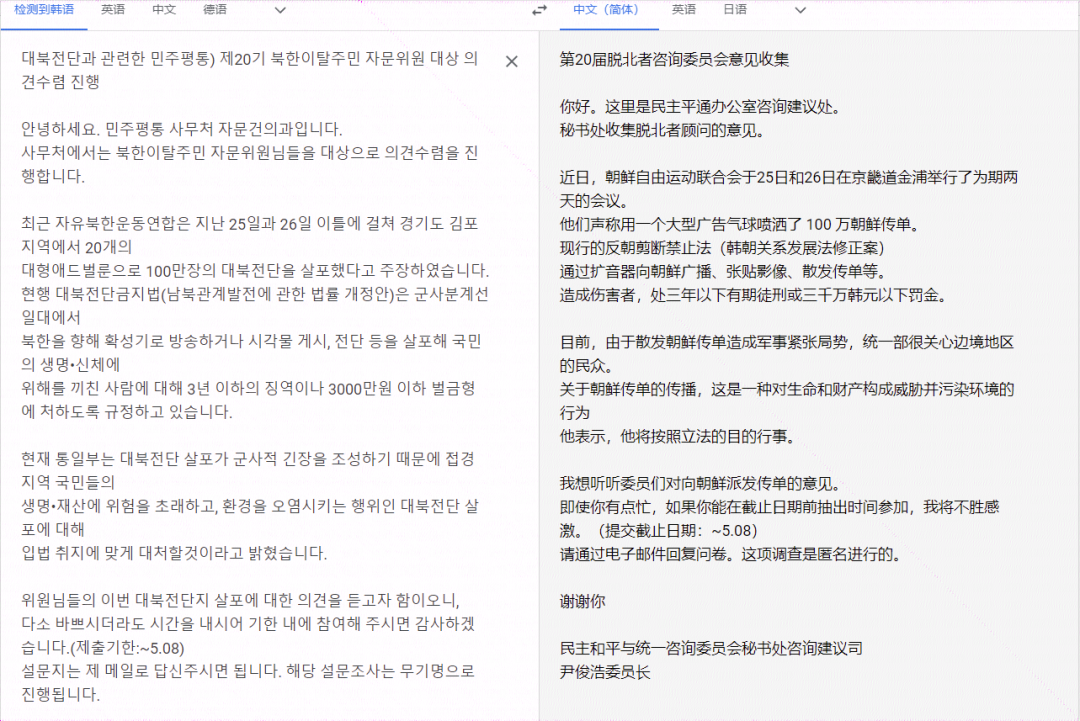

以第20届脱北者咨询委员会意见收集为诱饵的邮件。

邮件内容翻译如下:

附件恶意文档相关信息如下:

文件名 | 북한이탈주민 자문위원 대상 의견수렴_설문지.hwp |

MD5 | 905745E2A196D7F8D7C2F9547F5B9E67 |

文件大小 | 235040 bytes |

样本上传地 | 韩国 |

诱饵2

以节目邀请为诱饵的邮件。

邮件内容翻译如下:

附件恶意文档相关信息如下:

文件名 | 未命名的附件.dat(捕获时命名为KTV 최고수다 섭외 요청 건.hwp) |

MD5 | A5E4D92C27FB4F8308F77A3833451801 |

文件大小 | 640817 bytes |

样本上传地 | 韩国 |

其它诱饵

除钓鱼邮件外,我们还在野捕获了其它的hwp诱饵文档,诱饵内容如下:

诱饵文档相关信息:

文件名 | 북한 코로나 사태 분석.hwp (分析朝鲜科罗纳事件) |

MD5 | 29307065FC17BA422C93B790AC723A90 |

文件大小 | 245553 bytes |

样本上传地 | 韩国 |

样本分析

由于上面捕获的样本执行流程都一致,这里我们挑选了29307065FC17BA422C93B790AC723A90为例进行分析。一般HWP恶意文件都是利用EPS执行,其中EPS经过压缩存储,可通过解压缩恶意HWP中的EPS流,以此获取解压后EPS代码。本次捕获样本的EPS代码如下:

样本执行后,首先在%temp%目录下释放两个文件。

但用户点击诱饵样本执行后,并不会立即执行其恶意功能,而是通过内嵌在诱饵中的弹窗一步步诱导受害者点击,从而执行释放在%temp%下的150.bat文件。

150.bat实际为一段powershell,其内容如下:

将powershell解开后,得到如下代码:

分析可知,这段powershell首先会结束hwp进程,用于关闭当前打开的hwp文档。此举有两个作用,一是伪造成与用户交互后产生的正常现象,进一步迷惑受害者;二是关闭文档,解除句柄占用,以便读取文件末第0x331处的shellcode用于后续注入。注入的对象为SysWOW64目录下的help.exe,由于32位系统中不存在SysWOW64目录,因此判断攻击的目标对象应该是64位系统。

向目标进程写入shellcode后,将%temp%下释放的ruu4es4u.con拷贝替换为源诱饵文件,不仅完善了上述用户点击造就的迷惑行为,还进一步清除了攻击的痕迹。新打开的文件如下:

值得一提的是,注入的shellcode为Msfvenom生成。而Metasploit Framework(MSF)是一款开源安全漏洞检测工具,附带数千个已知的软件漏洞,并保持持续更新。该工具常被用于渗透测试,也被用于黑客攻击,包括APT组织攻击,极大的提高了攻击的便利性。

其shellcode的主要功能为异或解密出C2,通过函数hash动态获取函数API。使用InternetReadFile函数从C2获取后续执行。

其中解密的C2如下,遗憾的是截至分析时,已不能获取其后续。

有趣的是,我们在另外一个905745E2A196D7F8D7C2F9547F5B9E67样本中,发现shellcode注入的对象为c:\windows\winhlp32.exe,其shellcode最终通过mshta.exe下载后续执行。

其下载执行的内容如下,实际还是一段powershell代码。

Powershell首先创建任务计划程序EstSoft\Alcap\Report,其操作为每隔一小时使用mshta.exe访问一次C2。

然后获取计算机名构造URL链接向C2发送,并获取响应内容。

根据返回的响应内容逐级解析,最终从中分割出命令,然后调用cmd.exe执行,并post上传对应的结果,实现一个轻量级的后门功能。

归因分析

在Kimsuky组织以往的攻击活动中,使用电子邮件中嵌入恶意附件的鱼叉式网络钓鱼是获取受害者网络初始访问权限最常见的策略。它在鱼叉式网络钓鱼活动中使用了包含 Word、Excel 或 HWP文档的电子邮件,将带有漏洞的文档或者嵌入ole对象的文档向受害者投递,其诱饵内容往往极具诱惑性和针对性。

另外,Kimsuky使用PowerShell来执行各种来自Internet的可执行文件,而无需将后续载荷接触计算机上的物理硬盘,达到无文件运行的目的,以此降低被发现的风险。

在我们对线索进行拓展分析时,我们发现早在今年3月初,韩国某安全厂商就曾披露过类似行动,其中的TTP几乎一模一样,使用“第20届总统选举新闻稿“为诱饵进行攻击[2]。

在本次披露的攻击活动中,我们根据其钓鱼规模、针对目标、技战法(TTP)、C2地域归属等方面来看,有中等信心将其归因于Kimsuky组织。

总结

Kimsuky组织是一个长期活跃的组织,其攻击武器较为丰富,此次捕获的攻击活动也可以看出该组织攻击手法灵活多变,是攻击能力较强的APT团伙。

奇安信红雨滴团队在此提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

MD5

905745E2A196D7F8D7C2F9547F5B9E67

A5E4D92C27FB4F8308F77A3833451801

29307065FC17BA422C93B790AC723A90

8B9EA99A52C995D299E25DF2AB24175D

C2

https://work3.b4a.app/download.html?id=z2&search=TUh3M0xEZ3NPQzR4TERFd2ZHSnZaSGt1ZEdGaWJHVXFLazkwYUdWeWZIeGliMlI1TG5SaFlteGw=

http://hanainternational.net/editor/data/font.php

参考链接

[1] https://ti.qianxin.com/apt/detail/5b45758d596a10001ffa2d3a?name=Kimsuky&type=map

[2] https://asec.ahnlab.com/ko/32330/

点击阅读原文至ALPHA 5.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh