2022-7-2 12:32:44 Author: mp.weixin.qq.com(查看原文) 阅读量:17 收藏

京东金融、马上金融等 App 被仿冒

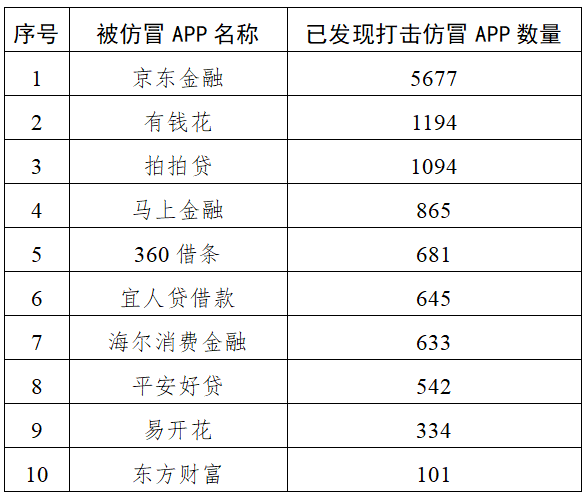

7 月 1 日消息,网信中国消息,今年以来,国家网信办反诈中心排查打击仿冒 App4.2 万个,并纳入国家涉诈黑样本库。目前,国家涉诈黑样本库已涵盖并处置涉诈网址 380.4 万个、App 51.4 万个、跨境电话 41.5 万个,互联网预警劝阻平台预警超 20 亿人次。

近期,国家网信办反诈中心监测发现多起仿冒投资平台进行诈骗的事件。诈骗分子仿冒京东金融、马上金融、360 借条等平台,推出大量“李鬼”式 App,以相似标志和产品介绍以假乱真,以“小额返利”等诱导网民进行访问下载,进而实施诈骗。部分诈骗平台甚至宣称具有“国企背景”,以“国字头”名义吸引用户,以“拉人头”模式发展下线,给一些网民造成巨大财产损失。

一、2022 年 1 月,四川省吴某某在网上看到了“农 E 贷”仿冒 App 的宣传信息,因资金紧张便点击下载,并填写了信息申请贷款,但显示放款失败。所谓的在线客服与吴某某进行“沟通”,称其账户信息不匹配,需先进行资金验证。吴某某信以为真,便向指定账户转账 3 万元,事后发现被骗。

二、2022 年 2 月,河北省姜某下载了“东方财富”仿冒 App 进行相关投资操作。期间姜某收到一信息,显示其进行了一笔 20 万元的第三方汇款,因未报备属于违规操作,且已移交风控部门处置,姜某需缴纳 20% 的风险保证金 4 万元,否则账户将被冻结,姜某转账后发现被骗。

三、2022 年 6 月,山东省秦某某在“马上金融”仿冒 App 申请贷款 10 万元,平台要求先交 1 万元金融贷款保险,否则不能提现。秦某某按要求交钱后依然无法提现,平台要求再交 5 万元验资费,并承诺会将保险费和验资费一并返还,秦某某充钱后合计被骗 6 万元。

四、2022 年 4 月,广西壮族自治区张某某下载了“中邮证券”仿冒 App,跟着微信群里的“老师”进行投资操作。一开始投入了 10 万元,盈利后又追加了 30 万元,结果发现投资持续亏损,张某某打算将剩余的钱提现,但多次提现失败,且平台催促其继续追加投入。张某某察觉异常,随后平台无法访问。

五、2022 年 1 月,江西省彭某在“安逸花”仿冒 App 申请贷款,提现时提示银行卡号错误,账户被冻结。平台让其转账 1 万元以证明是本人操作,彭某转账后账户恢复正常,随后发现又被冻结,平台声称彭某操作失误,需继续验证,彭某发现被骗。

六、2022 年 5 月,辽宁省章某经朋友推荐下载了“平安证券”仿冒 App,先后投入了 18 万元。不久章某收到了平台升级的通知,并按提示进行了升级操作,但平台显示其账号为“风险账户”,存在洗钱嫌疑,需要向监管部门的“安全账户”进行转账验证,否则无法正常使用。章某多次进行转账,合计被骗 25 万元。

七、2022 年 3 月,河南省钱某某在“长城资产”仿冒 App 上进行期货投资。平台客服以免费提供增值服务为由添加其微信,并告知钱某某缴纳 2.5 万元即可成为“VIP 用户”,可享受手续费打折并优先获取相关市场信息。钱某某信以为真,便向指定账户进行了转账,最后被平台客服拉黑。

点了word附件就中招?

勒索软件AstraLocker 2.0来袭!

文章来源 :安全圈

精彩推荐

如有侵权请联系:admin#unsafe.sh