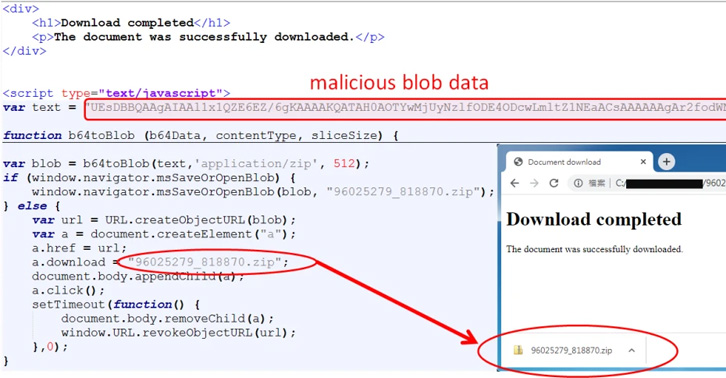

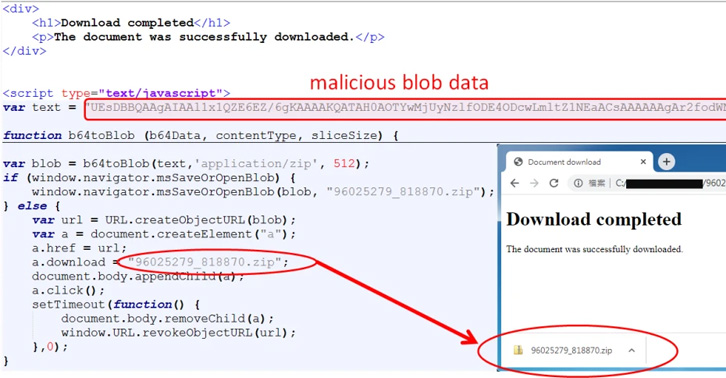

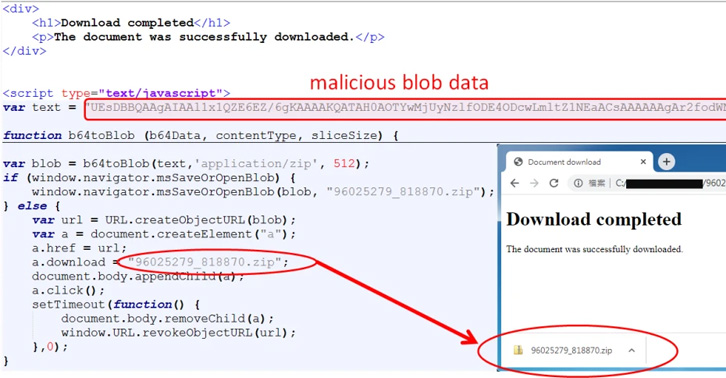

一项新观察到的网络钓鱼活动正在利用最近披露的Follina安全漏洞在Windows系统上分发以前未记录的后门。 Rozena是一种后门恶意软件,能够将远程shell连接注入攻击者的机器,Fortinet FortiGuard实验室研究员Cara Lin在本周的一份报告中说。跟踪为CVE-2022-30190的现已修补的Microsoft Windows支持诊断工具(MSDT)远程代码执行漏洞自2022年5月下旬曝光以来,在最近几周受到了大量利用。 Fortinet观察到的最新攻击链的起点是一个武器化的Office文档,当打开该文档时,它会连接到Discord CDN URL以检索HTML文件(“index.htm”),然后使用PowerShell 命令从同一CDN附件空间下载下一阶段的有效负载。 这包括Rozena植入程序(“Word.exe”)和一个批处理文件(“cd.bat”),旨在终止MSDT进程,通过修改Windows注册表建立后门的持久性,并下载无害的Word文档作为诱饵.该恶意软件的核心功能是向攻击者的主机(“microsofto.duckdns[.]org”)注入启动反向shell的shellcode,最终允许攻击者控制监视和捕获信息所需的系统,同时还维护一个受感染系统的后门。利用Follina漏洞通过恶意Word文档分发恶意软件的社会工程攻击依赖Excel、Windows快捷方式(LNK)和ISO图像文件作为释放器将Emotet、QBot、IcedID和Bumblebee等恶意软件部署到受害者的设备。据称,dropper是通过电子邮件分发的,这些电子邮件直接包含dropper或受密码保护的ZIP作为附件、打开时提取dropper的HTML文件或电子邮件正文中下载dropper的链接。虽然4月初发现的攻击突出了带有XLM宏的Excel文件,但据说微软在大约同一时间默认阻止宏的决定迫使攻击者转向HTML走私以及.LNK和.ISO文件等替代方法.值得注意的是,无论是通过网络钓鱼电子邮件还是其他方式,对于希望在Windows系统上投放勒索软件和其他恶意软件的攻击者来说,宏一直是一种久经考验的攻击媒介。此后,微软暂时暂停了在从互联网下载的文件中禁用Office宏的计划,该公司告诉我们,它正在花时间进行“额外的更改以增强可用性”。![]()

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2NDM2MTE5Mw==&mid=2247492899&idx=2&sn=edcc1ad8505d1ea9cc3ac2bff77aba0f&chksm=ce682aa5f91fa3b3b9b21a3972bbedd9d5476f15a67b68fbe35ca0aba8be74060aadf5f8e779#rd

如有侵权请联系:admin#unsafe.sh