Flubot是一个基于Android的恶意软件,在过去一年半中已在欧洲、亚洲和大洋洲大肆攻击,这些被攻击的设备大多是毫无戒心的受害者。与大多数Android银行恶意软件一样,Flubot也是滥用辅助功能和服务来窃取受害者的凭据,当受害者在检测官方银行应用程序时,攻击者会提供一个虚假的网络注入,比如一个类似于银行登录表单的网络钓鱼网站应用。Flubot之所以大肆肆虐的一个重要原因是由于分布其活动中使用的策略,因为它一直在使用受感染的设备发送短信,引诱新的受害者从虚假网站安装恶意软件。

在本文中,我们详细介绍了它的演变发展史,包括新功能和传播活动。

Flubot作为当今最流行的活跃Android银行恶意软件家族之一。Flubot银行恶意软件家族至少从2020年末到2022年第一季度期间就开始传播。它的流行来自于它的传播方法:smishing。攻击者一直在使用受感染的设备向其他电话号码发送短信,在从其他受感染的设备中窃取并存储在命令和控制服务器(C2)中。

在最初的活动中,攻击者使用虚假的Fedex、DHL和Correos(一家当地的西班牙包裹运输公司)发送短信。这些短信是虚假通知,诱使用户进入虚假网站,以下载移动应用程序来跟踪运输。这些活动很容易得手,因为现在大多数人习惯于在线购买不同类型的产品并接收此类消息以跟踪产品的运输。

Flubot不仅是一个非常活跃的家族,其幕后的开发者也一直非常积极的在更新其新功能。

2022年6月1日,欧洲刑警组织宣布在包括11个国家的联合行动中取缔Flubot。荷兰警方在这次行动中发挥了关键作用,并于2022年5月成功摧毁了基础设施,使这种恶意软件变得不活跃。

初始版本:Flubot0.1-3.3版本一开始便针对西班牙发起攻击,并迅速成为一种新型Android恶意软件

Flubot样本于2020年11月-12月间首次在野外被发现。有关此恶意软件的公开信息于2021年1月6日由ThreatFabric首次传播。尽管ThreatFabric是第一个传播关于这个新家族的公共信息并将其称为“Cabassous”的人,但研究界更愿意将这种恶意软件称为Flubot。

在最初的活动中,Flubot是使用Fedex和Correos虚假短信传播的。在这些消息中,用户被重定向到一个虚假网站,该网站会伪装成一个“登陆页面”,用于下载本应是一个Android应用程序来跟踪运输。

在使用Flubot3.4之前的最初活动版本中,攻击者使用每个国家的特定样本支持其他国家的新活动。不同国家的样本不同的原因是:

——域生成算法(DGA)。它使用不同的种子每月生成5000个不同的域。,比如德国使用1945作为DGA的种子。

——用于从受感染的设备发送更多的传播诈骗短信的电话国家代码,并屏蔽这些号码,以避免受害者之间的通信。

初始版本(从0.1到3.3)中没有功能相关的重大变化。它主要专注于传播活动,试图感染尽可能多的设备。

在最初的版本中有一个重要的更改,但是很难找到首次引入此更改的确切版本,因为在公共存储库中有些版本没有示例。攻击者们引入了网络注入来窃取证书,这是Android设备上最流行的窃取证书的策略。该功能于2020年12月在0.1到0.5版本之间被引入。

在那些最初的版本中,开发者们在短短几天内就增加了恶意软件的版本号,而没有做出重大改变。大多数样本,尤其是2.1版本之前的样本,都没有上传到公共恶意软件库,这使得追踪Flubot的第一个版本变得更加困难。

在这些初始版本(0.5之后)中,攻击者还引入了其他不太流行的功能,例如用于拨打特殊号码来赚钱的“USSD”(“RUN_USSD”命令),它是在版本1.2和1.7之间的某个时间点引入的。事实上,Flubot的攻击者似乎并未真正使用此功能。最常用的功能是用于窃取银行和加密货币平台凭据的Web注入以及发送SMS功能以传播和感染新设备。

从2.1到2.8,研究人员观察到攻击者开始对Flubot的实际负载使用不同的打包程序。它可以解释为什么我们无法在2.1和2.8之间的公共存储库中找到样本,可能有一些“内部”版本。

用于尝试不同的打包程序或使其与新打包程序一起使用。

2021年3月:Flubot版本3.4-3.7新增了针对新的国家的攻击和传播活动的功能

在几个月的时间里,研究人员专注于Flubot的传播活动忽略了恶意软件本身的新功能,在3.4版本中,攻击者对DGA代码进行了一些修改。在这个版本中,他们将生成域的数量从每月5000个减少到2500个。乍一看,这似乎是一个不起眼的改变,但因个改变,攻击者可以以更容易的方式在不同的国家传播Flubot,因为每个国家都使用了具有不同参数的不同样本。

事实上,我们可以在2021年3月18日看到针对德国受害者定制的新版本(3.6)。仅仅五天后,又传播了另一个版本(3.7),其中有一些有趣的变化。攻击者们试图在西班牙和德国的广告家族中使用相同的样本,包括用换行符分隔的西班牙和德国电话国家代码以阻止受感染设备发送短信的电话号码。

与此同时,攻击者们推出了一项针对匈牙利的新活动。到3月底,开发者们在3.7版中引入了一项新变化:这是出现在DGA中的一个重要变化,因为他们将“.com”顶级域名替换为“.su”。这一变化对于跟踪Flubot很重要,因为现在攻击者可以使用这个新的TLD来注册新的C2的域。

2021年4月:Flubot版本3.9-4.0中出现了DoH和一些独特的样本

自3月下旬以来,攻击者们似乎一直在开发新版本:Flubot3.9。在这个新版本中,他们引入了DNS-over-HTTPs(DoH)。此新功能用于解析DGA生成的域名。这样,检测网络中受感染的设备变得更加困难,因为安全解决方案无法检查到。

正在解析哪些域。

在下图中,我们展示了这个新版本的反编译代码,包括新的DoH代码。攻击者们保留了旧的经典DNS解析代码。攻击者引入了代码来随机选择是否应该使用DoH或经典DNS。

DoH的引入并不是Flubot3.9新增的唯一功能。攻击者们也添加了一些UI信息,以准备未来针对意大利的活动。

几天后,这些消息在新的Flubot4.0版本中使用,其中攻击者开始为所有活动使用一个样本,不再针对不同国家/地区的唯一样本。

在这个新版本中,在之前版本的Flubot中使用的目标国家参数是根据受害者的设备语言选择的。这样,如果设备语言是西班牙语,那么使用西班牙语参数。选择以下参数:

——DGA种子;

——用于smishing和电话号码封锁的电话国家代码;

2021年5月:Flubot4.1-4.3版本对基础设施和C2服务器进行了改进

2021年5月,4.0版的恶意软件中出现了一个新的更新,一个用于解析DGA域的DoH服务器的更改。现在他们不再使用CloudFlare的服务器,而是开始使用谷歌的服务器。这是使用新版本Flubot4.1的第一步。

在这个新版本中,攻击者再次更改了用于解析C2域的DoH服务器。在这种情况下,他们引入了三种不同的服务或DNS服务器:Google、CloudFlare和AliDNS。最后一个是在Flubot生命周期中第一次用于解析DGA域。

随机选择这三个不同的DoH服务或服务器来解析生成的域,最终向任何活动的C2服务器发出请求。

这些变化还在比利时引发了一场新的活动,攻击者使用虚假的BPost应用程序和smishing消息来引诱新的受害者。一周后,土耳其也出现了类似的活动,这次是一个新的Flubot版本,与C2协议相关的重要变化。

Flubot4.2的第一个样本出现在2021年5月17日,其中对用于与C2服务器通信的代码进行了一些重要更改。在这个版本中,恶意软件使用C2中的新路径“p.php”发送HTTP请求,而不是经典的“poll.php”路径。

乍一看,这似乎是一个微小的变化,但仔细观察代码,我们意识到这一变化背后有一个重要原因:攻击者更改了用于与C2服务器通信的协议的加密方法。

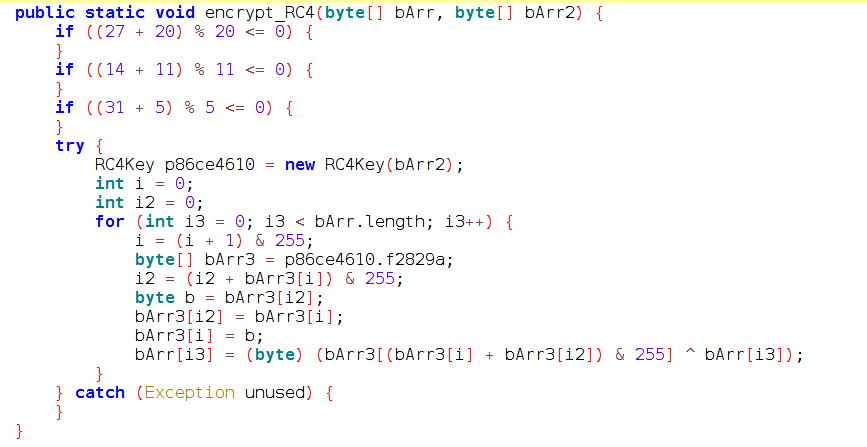

以前版本的Flubot使用简单的XOR加密来加密与C2服务器交换的信息,但这个新版本4.2使用RC4加密来加密该信息,而不是经典的XOR。这样,C2服务器仍然同时支持旧版本和新版本:

poll.php和poll2.php用于使用旧的XOR加密发送/接收请求;

p.php用于使用新的RC4加密发送和接收请求;

除了4.2版的新协议加密之外,攻击者在5月底还增加了对罗马尼亚新活动的支持。

最后,在2021年5月28日,发现了Flubot4.3的新样本,并进行了微小的更改,主要集中在恶意软件实现的字符串混淆上。

2021年6月:Flubot4.4-4.6版本新出现了语音信箱,并出现在新的国家

在发现Flubot4.3的第一个样本几天后(2021年5月31日和2021年6月1日),研究人员观察到了Flubot的新样本即版本号增加到4.4。

不过这个新版本没有太大的变化。攻击者们只是增加了对葡萄牙活动的支持。正如我们在4.3和4.4版本中看到的那样,Flubot的攻击者们经常会在短短几天内通过细微的更改,这样就可以提高版本号了。有些版本甚至没有在公共存储库中找到(例如3.3版),这表明有些版本从未公开使用过,或者只是跳过了。也许那些“从未被使用的版本”在传播服务器中只持续了几个小时,并迅速更新以修复漏洞。

在6月份,攻击者们几乎没有对功能进行任何更改,而是在致力于新的传播活动。

在4.5版中,攻击者们将斯洛伐克、捷克共和国、希腊和保加利亚添加到未来活动的国家列表中。攻击者们为他们所有人重复使用相同的DGA种子,因此传播此版本不需要他们做太多工作。

在发现4.5版几天后,研究人员很快又发现了一个新的4.6版,并新增了奥地利和瑞士。此外,重新引入了在先前版本中删除的一些国家:瑞典、波兰、匈牙利和荷兰。

这个新版本的Flubot不仅覆盖了更多的国家/地区,攻击者们还引入了一种新的诱饵:语音邮件。在这个新的“语音邮件”活动中,受感染的设备被用来向新的潜在受害者发送短信,其中用户被引导到一个虚假网站。在攻击者安装“语音邮件”应用程序之后,它应该允许用户收听收到的语音邮件消息。在下图中,我们可以看到针对西班牙用户的VoiceMail活动。

2021年7月是活动较少的月份。在这个月,只有一个版本更新在本月初被观察到,即Flubot4.7。这个新版本没有根据国家或设备语言使用不同的DGA种子。攻击者开始从种子列表中随机选择种子,这些种子和之前用于国家或设备语言的种子是一样的。

除了与DGA种子相关的变化外,攻击者还新增了一些国家,如塞尔维亚、克罗地亚和波斯尼亚和黑塞哥维那。

Flubot在夏天几乎没有活动,可能是开发人员忙于他们的暑假。在8月和10月攻击者会陆续恢复他们的活动。

2021年8月至9月:Flubot4.7-4.9版本开始出现

在4.7版本中,攻击者将澳大利亚也列入了攻击名单。

仅仅一周后,攻击者就发布了4.8版本,研究人员在其中发现了一些与UI消息和警报对话框相关的细微变化。

今年9月,Flubot又出现了一个版本变化,4.9版本出现了一些更小的变化,就像之前的4.8版本一样。这一次,攻击者在C2服务器中引入了新的web注入来窃取受害者的凭证。这两个有微小变化(不是很相关)的新版本似乎是一种功能的回归。在研究人员看来,这两个月发生的最有趣的事情是攻击者开始使用Flubot僵尸网络传播另一个恶意软件家族。研究人员从C2服务器收到了一些smishing任务,其中虚假的“语音邮件”网站正在为Teabot(也称为Anatsa和Toddler)而不是Flubot提供服务。

这非常有趣,因为它表明Flubot的攻击者也可能与这个恶意软件家族有关,或者至少可能有兴趣将僵尸网络出售给其他恶意软件开发者,以达到欺骗的目的。正如我们将看到的,这不是Flubot传播的唯一家族。

本文翻译自:https://blog.fox-it.com/2022/06/29/flubot-the-evolution-of-a-notorious-android-banking-malware/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh