本文章涉及到技术,禁止用于违法犯罪,案例仅供学习参考。

序言 && 作者介绍

各位师傅好,我是女鬼水妖,某高校大二学生,热爱网络安全,主攻红队方向。第一次投稿,也是第一次进行实战演练。如果有写的不好的地方,请师傅们指出,谢谢大家!

测试目的

关于网络上对于移动游戏渗透的文章,都比较少。再加上我本来是比较喜欢打游戏的,经过某公司渗透授权,对此游戏进行渗透测试。

其实移动游戏渗透和网站渗透的基本流程都是一样的。我们现在所需要的联网程序都是通过网络对服务器进行数据交互。和游戏公司商讨后就不上传游戏页面了,大家跟着思路来就行。

0x01:搭建好环境

本人设备如下

移动端:IPHONE XR(未越狱)

PC端:Windows10 + Kali Linux

需要软件:Burpsuite + Sqlmap

0x02 Burp抓包

先进行登录,发现它居然是用明文传输,没有经过其他加密算法进行加密。

这是登录后、选择服务器后、一连串的操作,我们把目光放在最后一个POST操作上

我们可以发现通过这个POST请求,可以获得角色信息

而且 _session 和刚刚登录的账号密码没有太大的联系

账号密码就是为了获取 _session,同时 _session 是固定不变的 所以就可以说这个 _session 可以绕过来进行水平越权、同时还可以利用这个 _session 参数进行流量攻击

经过测试,无论我们访问那个页面,都是需要 _session 这个参数来进行访问

也就是说,_session 就是一个很大的突破口

思路

1. 试想是否能够修改其他 _session 来进行登录其他账号呢?(水平越权)【经过测试以前确实可以、现在在后端增加了验证之后就不可以了】

2. _session 是与数据库进行关联的,那是否存在注入的可能呢?(更深层次的信息收集处理)

0x03 思路2

我们的目的不是登录其他用户的账号,我们是看是否能直接进行对数据库进行读取。

我们尝试 用单引号进行注入

报错了 server_error

进行了 单引号闭合,发现还真的可以。session存在SQL注入

用 Sqlmap跑一次也还是可以跑出来

可以注入,点到为止,截了图留个纪念。

总结

1. 移动端游戏是比较少进行渗透,我相信漏洞也是很多的,师傅们可以自己去挖掘。

2. 对于网上传参,只要是涉及到数据交换的,一定要进行消毒过滤处理。

3. 要多留意敏感信息,提高嗅觉

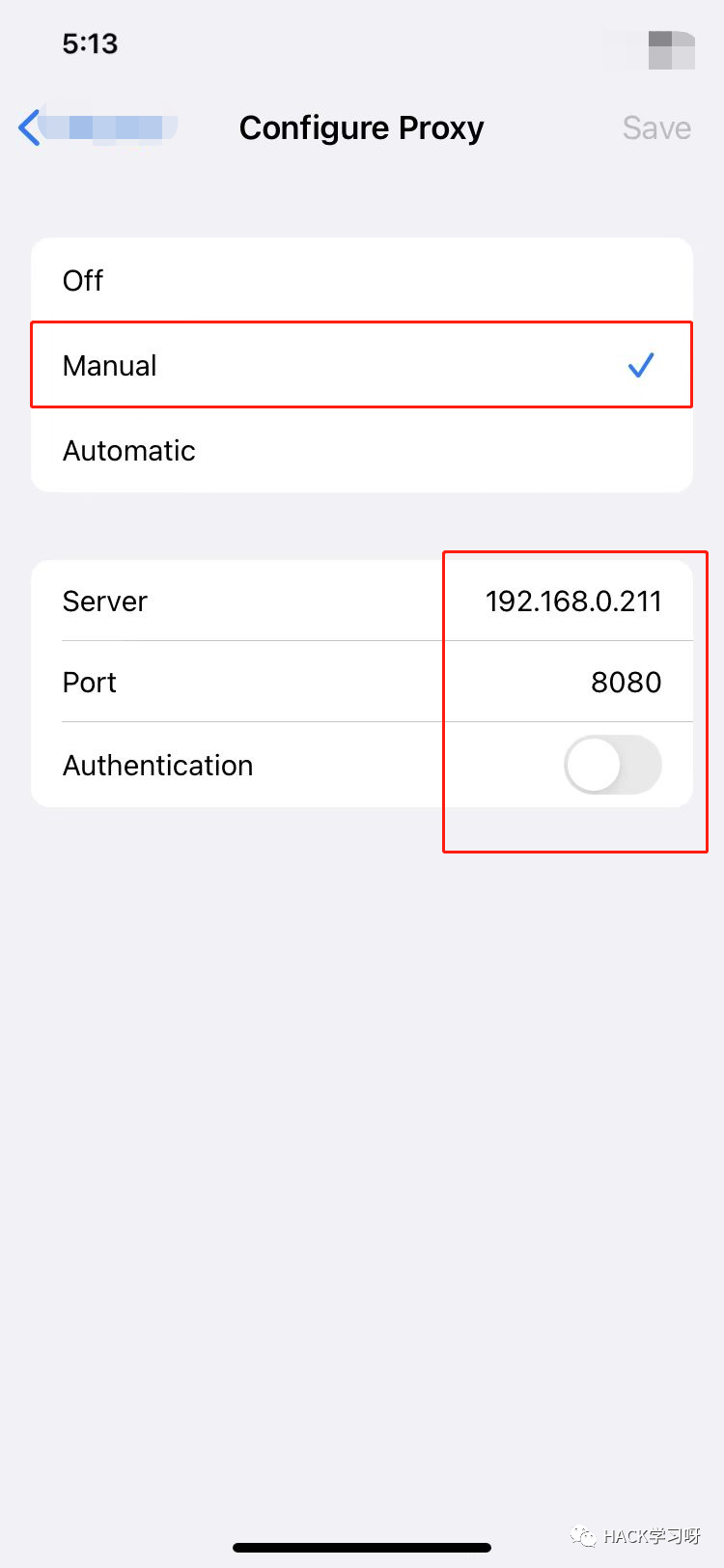

1. 苹果IOS手机设置BurpSuite抓包(详细步骤)[1]

引用链接

[1] 苹果IOS手机设置BurpSuite抓包(详细步骤): https://blog.csdn.net/weixin_43965597/article/details/107864200

推荐阅读:

实战 | 记一次团队合作的情况下还疯狂踩坑的vCenter环境渗透经历

点赞,转发,在看

原创投稿作者:女鬼水妖

作者是HACK学习线上学员

如有侵权请联系:admin#unsafe.sh