导语:深信服深瞻情报实验室监控到某黑产团伙利用高危RCE漏洞发起攻击,并利用定制的“大灰狼远控”作案工具实施远程控制,最终实现控制用户机器和窃取用户隐私数据的目的。

事件描述

深信服深瞻情报实验室监控到某黑产团伙利用高危RCE漏洞发起攻击,并利用定制的“大灰狼远控”作案工具实施远程控制,最终实现控制用户机器和窃取用户隐私数据的目的。

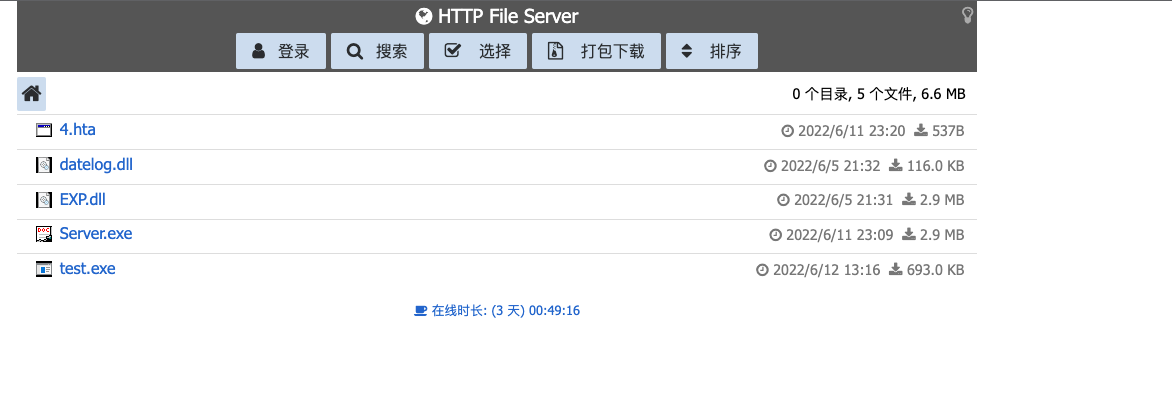

深瞻情报实验室通过分析样本发现了黑客的HFS(HTTP File Server)服务器地址,然后提取到黑客的攻击样本文件。利用服务器提交文件的时间记录可以发现此黑产团伙从2022.6.5号开始搭建服务并分发恶意代码,目前深信服从大数据情报中心发现已有少量客户中招,建议相关单位尽早做好相关的加固防护措施。

情报分析

该黑产团伙利用NC BeanShell远程代码执行漏洞(CNVD-2021-30167)和E-Cology OA代码执行漏洞(CNVD-2019-32204)作为初始攻击,攻击成功则投递大灰狼远控样本test.exe,捕获的攻击特征如下:

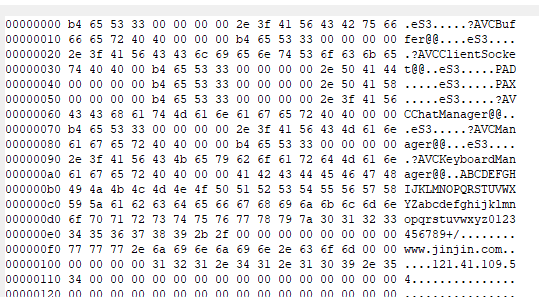

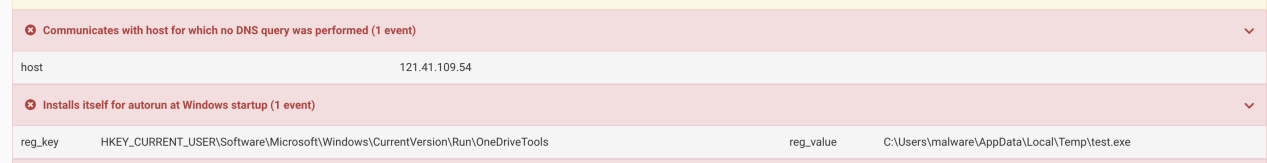

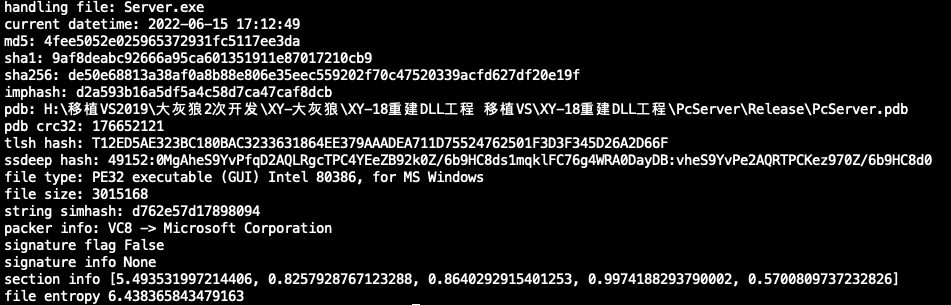

投递样本test.exe是使用go 1.18.1版本进行编译,使用UPX 3.9.6进行加壳保护,内部核心封装了大灰狼远控模块进行通信,通信地址为121.41.109.54:9956,样本执行后也会修改注册表将自身加入启动项进行持久化操作,恶意代码创建的启动注册表名称为OneDriveTools。

通过对该黑产团伙攻击C2的探测,发现该地址搭建了HFS服务,通过该服务器进行了恶意代码的分发,通过时间记录可以发现此黑产团伙从2022.6.5号开始搭建服务并分发恶意代码。

其中datelog.dll为定制化的大灰狼远控模块,后续也持续更新使用了Server.exe,test.exe模块,其核心也是datelog.dll大灰狼远控的代码逻辑。

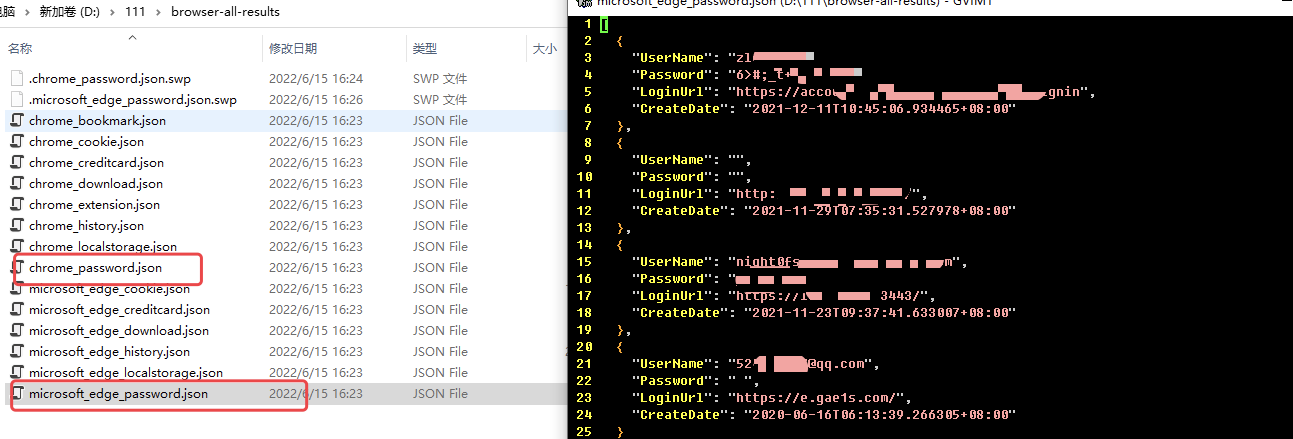

EXP.dll为一个功能完善的浏览器窃密模块,可以导出浏览器历史记录、cookie和保存的密码信息。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh