干货|红蓝对抗溯源的基本思路

2022-7-15 10:5:19

Author: 黑白之道(查看原文)

阅读量:15

收藏

![]()

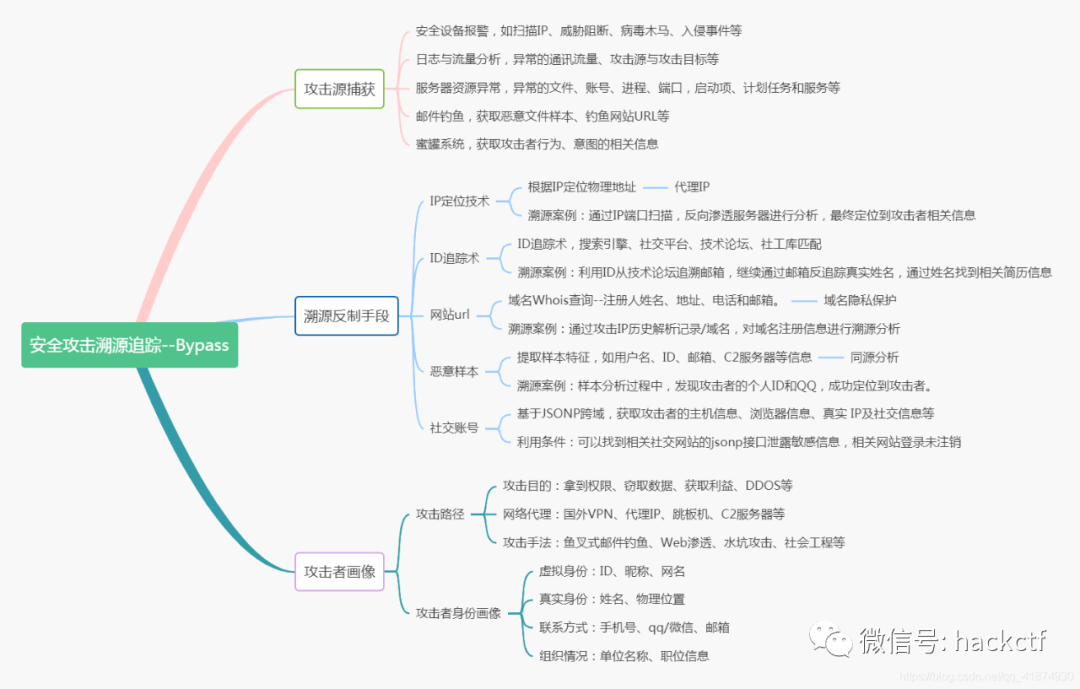

攻击源的捕获是为了获得攻击者的ip、黑客id、手机号、邮箱等信息。输出攻击者画像是为了给这个人一个格式化的档案方便下次查找与信息存储。服务器资源异常,如服务器上多了webshell文件或者计划任务。邮件钓鱼,其中一般有木马文件,通过对木马文件逆向分析获取攻击者信息。如果直接得到攻击者ip,那么直接到溯源信息阶段,如果无法得到攻击者ip则选择上机排查。上机排查的时候如果是linux电脑,则查看history信息还有文件修改信息,这就涉及到了linux应急响应的知识。如果是windows电脑,就查看登录日志4625,通过logontype的类型来分辨攻击者如何登陆的机器并回推攻击方法。local WINDOWS_RDP_INTERACTIVE = “2”local WINDOWS_RDP_UNLOCK = “7”local WINDOWS_RDP_REMOTEINTERACTIVE = “10”local WINDOWS_SMB_NETWORK = “3”

如果黑客使用近源渗透如直接用手机号打电话,则可直接得到手机号查看webshell的编写方式有可能直接获取黑客id,因为不少黑客喜欢将自己的id设为webshell链接密码获得攻击者真实ip或者域名之后我们进行溯源信息阶段。第一步:针对IP或者域名通过公网已有的开放信息进行查询https://www.reg007.com/ #通过手机号或者邮箱获取用户注册过的网站https://www.venuseye.com.cn/https://community.riskiq.com/收集手机号与互联网上的各种ID信息(利用google hacking)。(4) 微博搜索(如果发现有微博记录,可使用tg查询weibo泄露数据)(6) 如果获得手机号(可直接搜索支付宝、社交账户等)注意:获取手机号如果自己查到的信息不多,直接上报工作群(利用共享渠道对其进行二次社工)(7) 豆瓣/贴吧/知乎/脉脉 你能知道的所有社交平台,进行信息收集(8) CSDN ID,利用CSDN老用户的一个漏洞,爆破ID手机号前提是我方部署了蜜罐并且攻击者踩了蜜罐且获取到攻击者的设备指纹。2、某参演单位1也部署了该厂家蜜罐,捕获到某攻击者设备指纹ID和百度ID3、某参演单位2也部署了该厂家蜜罐,捕获到某攻击者设备指纹ID和新浪ID4、某参演单位N也部署了该厂家蜜罐,捕获到某攻击者设备指纹ID和优酷ID如果有能力控制了红队的跳板机,则可进入跳板机进行信息收集,查看命令执行的历史记录与日志等。如果主机桌面没有敏感信息,可针对下列文件进行信息收集:last:查看登录成功日志cat ~/.bash_history :查看操作指令攻击目的:拿到权限、窃取数据、获取利益、DDOS等攻击手法:鱼叉式邮件钓鱼、Web渗透、水坑攻击、近源渗透、社会工程等https://www.cnblogs.com/xiaozi/p/13817637.html博客:blog.csdn.net/qq_41874930黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

![]()

多一个点在看![]() 多一条小鱼干

多一条小鱼干

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650545066&idx=4&sn=26416e53098eff40ccbfbf53b0d1c5a3&chksm=83bd7e4eb4caf7587c6a6076d292be6f0d988e2a138c0c4617e576cab04b0519e26af87c5f4a#rd

如有侵权请联系:admin#unsafe.sh

多一条小鱼干