项目作者:u21h2 项目地址:https://github.com/u21h2/nacs

一、工具介绍

目前共能主要有:

sudo ./nacs -h IP或IP段 -o result.txtsudo ./nacs -hf IP或IP段的文件 -o result.txtsudo ./nacs -u url(支持http、ssh、ftp、smb等) -o result.txtsudo ./nacs -uf url文件 -o result.txt

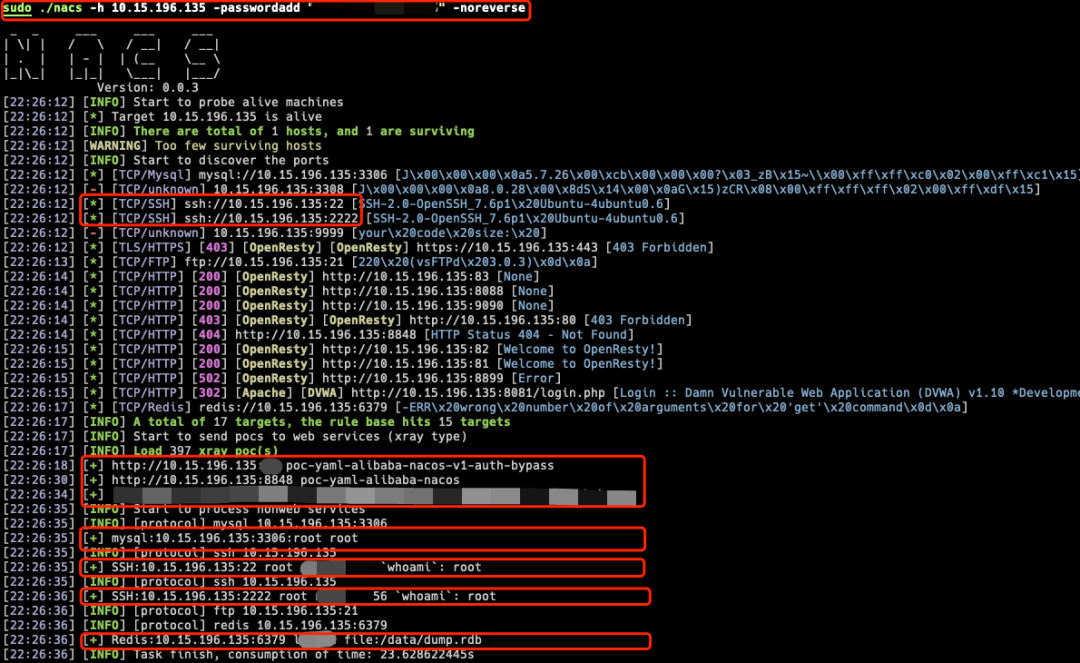

2、 添加目标IP: 对10.15.196.135机器进行扫描, 手动添加密码, 并关闭反连平台的测试(即不测试log4j等)

sudo ./nacs -h 10.15.196.135 -passwordadd "xxx,xxx" -noreversesudo ./nacs -u "ssh://10.211.55.7:22,http://123.58.224.8:13099" -usernameadd test -passwordadd test -command ifcofnig>精彩回顾<

Cobalt Strike免杀脚本生成器|cna脚本|bypassAV

xss bypass备忘单|xss绕过防火墙技巧|xss绕过WAF的方法

【贼详细 | 附PoC工具】Apache HTTPd最新RCE漏洞复现

【神兵利器 | 附下载】一个用于隐藏C2的、开箱即用的Tools

关注我

获得更多精彩

坚持学习与分享!走过路过点个"在看",不会错过

仅用于学习交流,不得用于非法用途

如侵权请私聊公众号删文

觉得文章不错给点个‘再看’吧

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3MTU3NTY2NA==&mid=2247485632&idx=1&sn=4d0b6d0ac14d27bd1089c088b14a4211&chksm=fcdf54dfcba8ddc9df8bd7fb3947096aecee8d17875f729a1807768cbc07970d0dcfff918f69#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh