最新版页面展示

功能介绍

该工具适用于:使用fofa、Hunter、shodan等网络空间测绘引擎采集url,并针对这些url进行某一漏洞的检测。

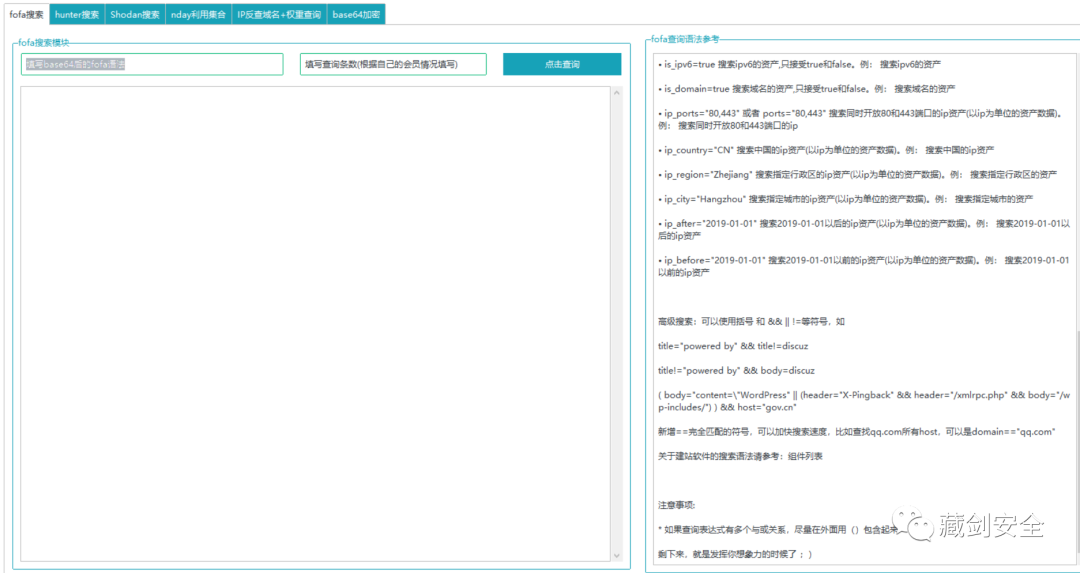

1.fofa搜索

2.hunter搜索

3.Shodan搜索

4.Nday利用

使用方法

1. 安装并运行Serein

pip3 install -r requirements.txt

python3 Serein.py

2. 工具配置

点击左上角的软件配置配置fofa的email和key(注意不是密码,而是https://fofa.info/personalData下方的API KEY),然后就可以愉快地使用fofa搜索啦。

注意:必须是fofa普通/高级/企业账号,因为fofa注册会员调用api需要消耗f币,如果您是注册会员请确保您有f币,否则无法查询!

3. 此处以向日葵RCE漏洞为例

1.我们想批量利用向日葵RCE漏洞,于是我们利用base64加密模块加密语句body="Verification failure",得到:Ym9keT0iVmVyaWZpY2F0aW9uIGZhaWx1cmUi。

2000条(具体条数需要根据自己的会员情况来填写):直接点击

向日葵RCE一把梭:可以看到软件开始批量检测了(可能会出现短时间的空白,请耐心等待程序运行):

删除文件夹下

urls.txt、修正后的url.txt、host.txt这三个文件,准备使用其他一键梭哈模块:

工具下载

关注“藏剑安全”微信公众号,回复“工具”可获得下载链接!请勿用于非法测试!

声明

「由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,EXP 与 POC 仅仅只供对已授权的目标使用测试,对未授权目标的测试作者不承担责任,均由本人自行承担。本文中的漏洞均为公开的漏洞收集,若文中的漏洞出现敏感内容产生了部分影响,请及时联系作者删除漏洞,望师傅们谅解!」

推荐阅读

文章来源: http://mp.weixin.qq.com/s?__biz=MzkxNDAyNTY2NA==&mid=2247489494&idx=2&sn=daac249679f9b4b02e6f4eeb49125b9a&chksm=c175ea79f602636f34ef25b725d5fbf71be8fec5a0779a25df15d64b9ecaedc319e0a05518cc#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh