目前很多用户使用开源情报(OSINT)来收集和获取有关感兴趣的数据的信息。使用OSINT收集的数据的好处是可以解决网络空间产生的安全威胁。但是,如果用户将OSINT收集的数据用于恶意目的,就会收集有关攻击目标的信息,这可能会导致黑客攻击、恶意软件和拒绝服务攻击等各种网络犯罪。因此,从网络安全的角度来看,以积极的方式积极地使用OSINT收集的数据是很重要的。如果被恶意利用,最重要的是制定能将网络犯罪造成的损失降到最低的对策。

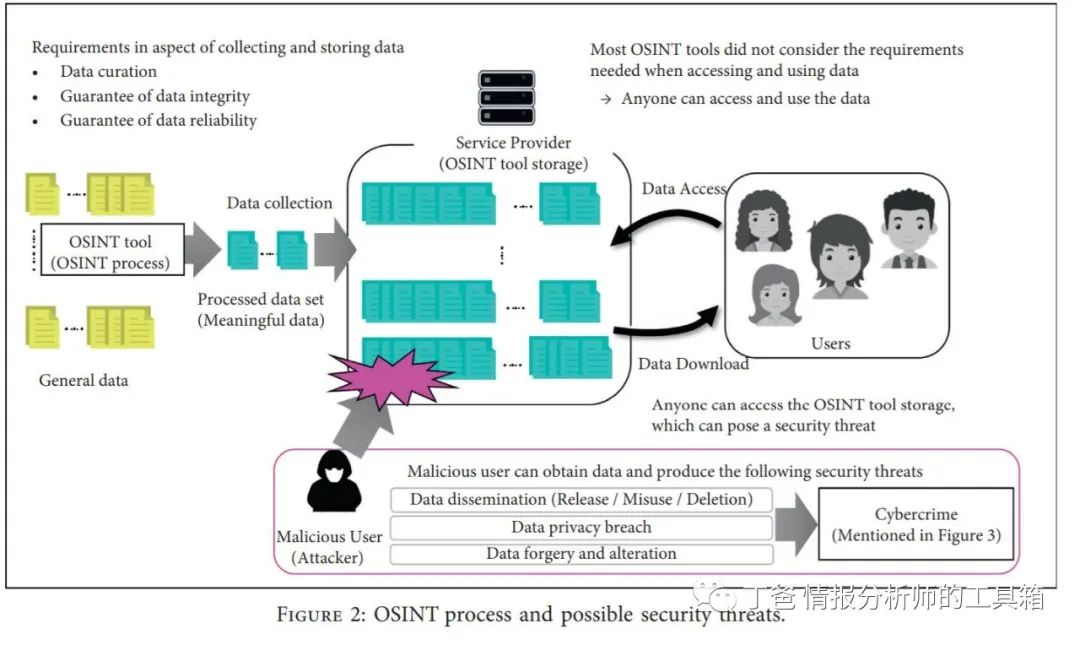

本文将阐述OSINT的现状和安全趋势。具体来说,如果OSINT收集的数据被恶意用户利用,我们提出了可能发生的安全威胁和网络犯罪。此外,为了解决这个问题,我们提出了可以应用于OSINT环境的安全需求。为了在OSINT环境中安全地收集和存储数据,以及安全地访问和使用OSINT收集的数据,所提出的安全要求是必要的。提出的安全要求的目标是将网络犯罪在OSINT环境中发生的危害降到最低。

介绍

物联网(IoT)和大数据的最新发展使得数据量无限增加,加速了开源情报(OSINT)的发展。包括物联网在内的信息收集路径日益多样化,数据分析基于大数据。对我们来说,获取情报变得越来越重要。在这里,intelligence被翻译为情报、机密性和信息。在军事和间谍领域,它被称为间谍活动。世界上每个国家都在收集其他国家的信息。各国收集的大量信息被称为情报监视和侦察(ISR)。ISR等信息收集方法有三种:开源情报(OSINT)、人力情报(HUMINT)和技术情报(TECHINT)。

开源情报(OSINT):使用公开的信息、数据和软件收集情报。公开信息包括日常生活中可以得到的信息,例如互联网、广播、论文和期刊。

人力情报(HUMINT):人类通过活动(如间谍、卧底行动)收集的情报。

(i)白色特工:可以收集公开信息,但不允许从事间谍活动。

(ii)黑特工:秘密窃取机密信息(一级机密信息、高质量信息)。

技术情报(TECHINT):技术和信息资产被用来收集敌人的情报。

(i)情报收集:利用无人机、侦察机、卫星等收集信息。

(ii) SIGINT:分析无线电波、雷达信号等信号,收集信息。

(iii) MASINT:除IMINT和SIGINT以外的设备用于收集信息。

最近,TECHINT成为一种利用技术和信息资产收集敌方情报的信息收集方法。这里的技术和信息资产是指拥有最新的信息收集技术的设备,如图像情报(IMINT)和信号情报(SIGINT)。它的缺点是成本高,当信号和无线电波出现问题时,获取的信息的可靠性较低。

这三种信息收集方法都有优点和缺点,取决于环境。在本文中,我们检查和解释(见第2节)OSINT,这是信息收集方法的基础。目前,所有用户在网上搜索数据时都使用OSINT技术。在此基础上,用户可以获得他们所要寻找的数据的信息。然而,从网络安全的角度来看,使用OSINT收集的数据是一把双刃剑。

(i)积极的方面是,OSINT收集的数据可作为一种解决办法网络安全威胁,它可以追踪网络罪犯或在网络攻击发生前阻止网络攻击。

(ii)消极的一面是,OSINT收集的数据成为攻击者制造网络安全威胁的基础。也就是说,攻击者可以根据数据设定攻击目标,收集相关信息后,进行黑客攻击、恶意软件攻击、拒绝服务攻击等各种网络犯罪活动(DoS) 。

为了解决这个问题,在OSINT环境中收集和存储数据以及用户访问数据的各个阶段建立基本的安全要求是很重要的数据。目前,因为任何人都可以访问OSINT,所以问题是没有考虑到与安全相关的需求。

因此,本文将阐述OSINT的现状和安全趋势。我们特别关注安全意识,从网络安全的角度提到OSINT的重要性,并提供额外的安全需求来解决OSINT环境中发生的安全威胁。这是为了解决未来攻击者滥用OSINT收集的数据时发生的网络犯罪问题,目标是通过安全技术降低网络犯罪的发生率,并将一旦发生的损失降到最低。

本文提出的安全要求是基础性的,可以应用于数据重要性较高的 OSINT 环境,而不是所有 OSINT 环境。在这里,数据重要性是指值得为其提供机密性和完整性的数据,例如安全元素,因为 OSINT 处理的数据的价值很高。重要性低的数据是任何人都可以轻松访问和检查的数据,它不会显着影响网络安全威胁。因此,有必要将基本的安全要求和安全技术应用于重要性高的数据。

论文由以下部分组成:第 2 部分描述了 OSINT 的背景。详细描述了 OSINT 的定义、结构、优点、缺点和使用 OSINT 的示例。第 3 节提到了 OSINT 的基本要求,并解释了当收集的数据被恶意使用时产生的安全威胁和网络犯罪。第 4 节从网络安全的角度描述了 OSINT 的重要性,并提出了解决第 3 节中提到的安全威胁所需的常见安全要求。第 5 节提到了 OSINT 领域未来的挑战或必要的研究,第 6 节总结了本文。

上述资料原文PDF及机器翻译已上传知识星球

长按识别下面的二维码可加入星球

里面已有三千余篇资料可供下载

越早加入越便宜

续费五折优惠

机器翻译支持: 北京百分点科技集团股份有限公司

电话:400-6240-800

邮箱:[email protected] 2022

如有侵权请联系:admin#unsafe.sh