前言

企业安全建设逐渐完善,但仍存在薄弱点,人为因素便是其中之一,无论是在攻防对抗中,还是面对APT威胁中,企业员⼯安全意识成为影响企业安全隐患的重灾区。

钓⻥邮件就是针对企业员工进行的攻击⼿段之一,通过内部钓⻥邮件演练则是提⾼员⼯安全意识的有效途径,可以通过实战演练让员⼯亲身体验安全攻击,以达到提前遏制潜在安全⻛险的目的。

当然除了邮件钓鱼外,我们还可以U盘钓鱼,wifi钓鱼,社交工具钓鱼等方式,具体使用什么方式做钓鱼演练,还要结合企业实际情况,针对性的进行方案设计。本文依据项目经验,给大家分享钓鱼演练的准备及实施过程,欢迎有意合作的公司对接商务进行联系。

信息收集

在开始钓鱼活动之前,我们需要从公开渠道收集邮箱、姓名、职务、手机等个人信息。其主要目的是为针对性钓鱼做准备,或者通过已有规则,批量生成邮箱地址,进行广撒网。

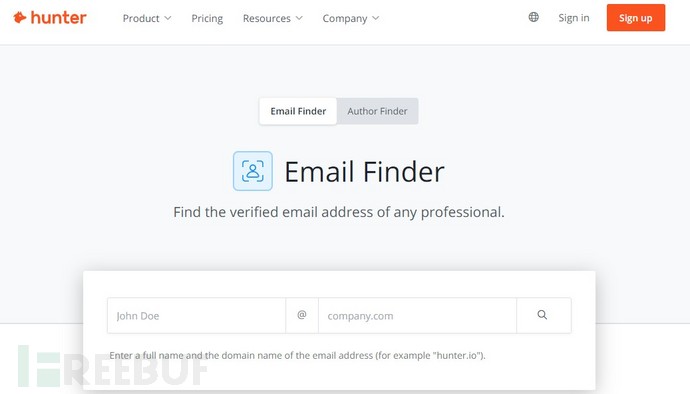

这里推荐大家使用hunter平台,可以直接收集邮箱信息

其次通过邮箱的规则,如常见人名全拼,常见人名简拼,批量生成邮件账户。

通过前期的准备,我们就有了具体的攻击目标,当然在钓鱼演练中,我们可以直接和客户沟通获取到目标信息,可以省去我们前期的准备时间。

诱饵准备

有了目标后,接下来就是准备钓鱼的诱饵了,一般来讲我们常用的话题有以下类型,邮件管理通知、安全告警通知、放假通知、薪资通知、咨询和商务合作、举报材料,桃色新闻、实时热点、疫情防控、中奖通知、单位通告等等,其根本还是利用人性,激发起目标好奇心,才能提高钓鱼的成功率。

对于演练来讲,我们通常结合客户实际情况,结合目标群体,定制化做诱饵投递。不过要注意几点

- 话术要标准,通知不能过于口语化,

- 要注意影响,做钓鱼前要考虑后果,一般涉及到国家、公司、个人等情况,要考虑事件影响,不要传播违法内容或造谣

- 事件合理性和时间合理性 要充分和客户沟通收集相关信息,发起习惯性的活动,并给出限定时间,制造紧张感

鱼钩准备

诱饵准备完毕后,接下来就是投毒了,具体投毒方式也有很多,钓鱼页面盗取账户密码、自解压木马、恶意office文件、hta、快捷方式、CHM等等。不同的手段结合不同场景,加上一些小的迷惑性技巧,如链接转换成二维码、长文件名、字符串反转、图标修改、短网址等操作,往往能达到比较好的钓鱼效果。

对于投放木马文件来讲,最重要的还是是否免杀,现在机器一般都装有杀毒软件,不装的也有windows默认的defender,如果钓鱼的样本免杀都过不了,那钓鱼的效果自然不会好。

对于钓鱼来讲,一个适配性比较好的钓鱼页面,迷惑性的域名往往是成功的关键,通过页面来收集目标的密码也是不错的钓鱼方向。

钓鱼页面准备

钓鱼页面一定要结合客户单位前期的信息收集去做,模拟一个该企业单位完全不用的业务系统,那么自然钓鱼效果会大大折扣。对于外部优先考虑的就是SSO系统、邮件系统、VPN系统,对于内部优先考虑的就是OA系统、堡垒机等

对于登录页伪造要注意两点,一个是界面要标准,可以适配PC端和手机端,其次最好能做到跳转,或者通过js做一些信息提示,对于红队来说,要尽可能防止被钓鱼用户意识到自己被钓鱼了,这样收集到的信息才有价值。

对于页面的克隆,我们有现成的工具SET,或者直接打开相关页面,手动复制一份,然后自己在做简单的修改。

真实的钓鱼演练

这次演练我们使用了gophish作为钓鱼管理的系统,通过域名服务商自带的邮件服务进行发信,准备了简单的通知和一个密码页面来进行。最后效果很好,获得了客户的好评。

gophish

gophish是一款开源网络钓鱼工具包,其具备了钓鱼的很多功能,能满足我们大部分场景下的需求。

gophish 工具安装部署

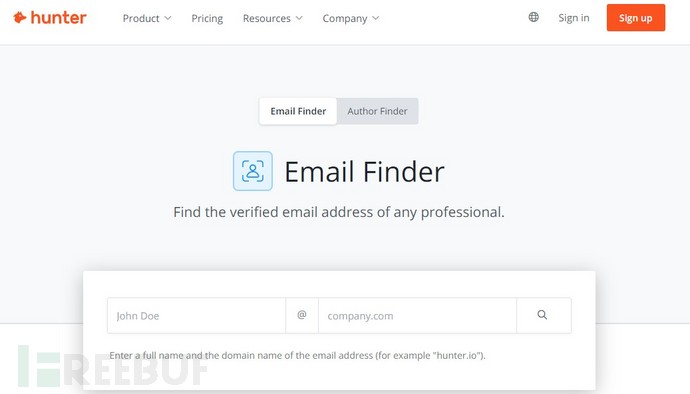

直接到Releases · gophish/gophish (github.com)下载解压

修改config配置,将本地监听改为0.0.0.0

chmod +x gophish \\ 赋予执行权限

启动后会生成临时密码,第一次登录后会提示修改密码

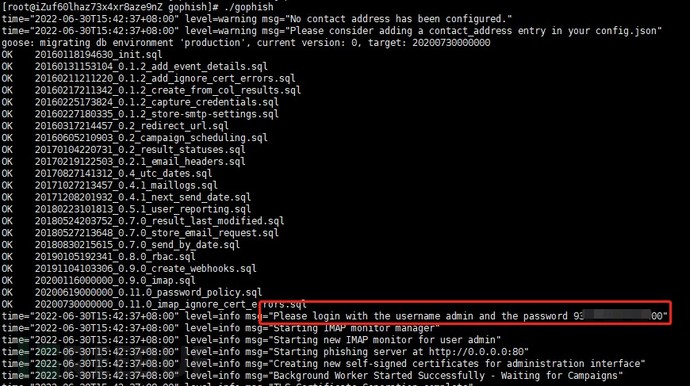

邮件服务器配置

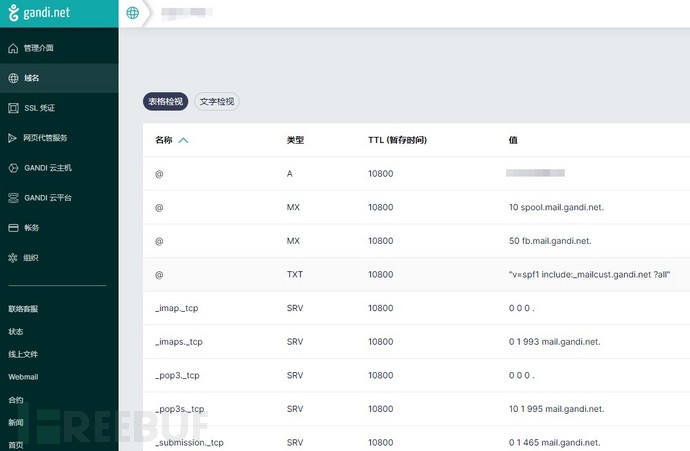

这里的发件邮箱我们可以使用自建邮件服务器,或者使用免费的企业邮箱,注册域名送的邮件服务也可以。这里我用的是域名服务商的邮件服务

开启后会自动配置mx和spv的记录,然后根据信息配置邮件服务即可

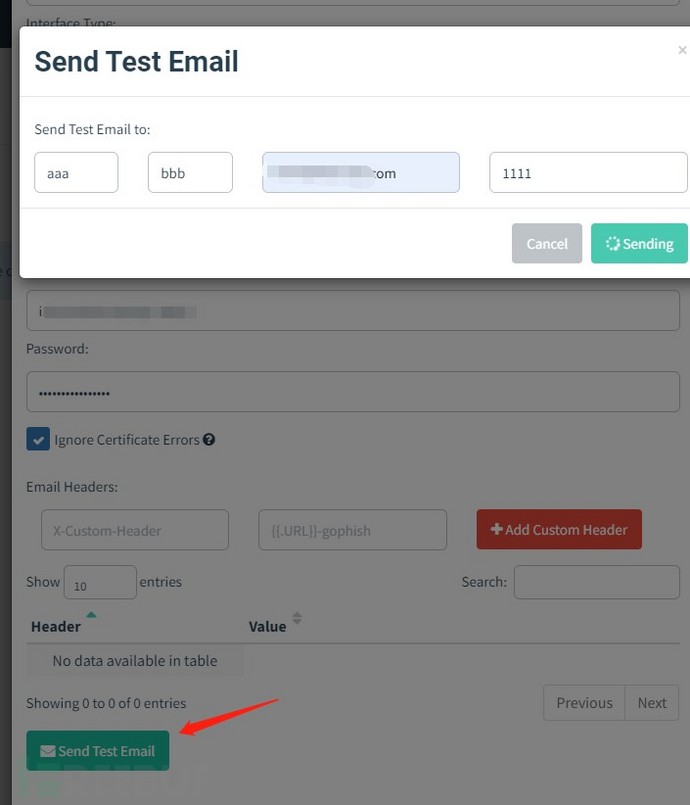

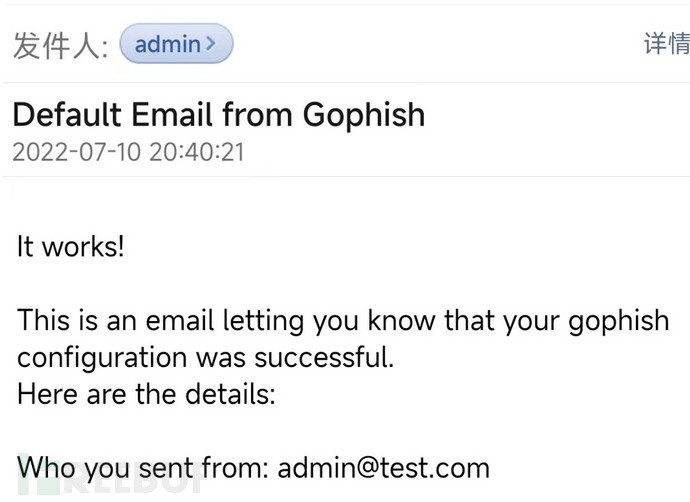

配置完成后点击发信按钮测试

当你收到这封邮件就代表成功配置了,如果发信不成功,可以通过log进行排查。

这里要注意email headers如果不进行配置,那么默认发送的邮件会包含 X-Mailer: gophish 字段,所以建议进行修改,这样可以绕过一些邮件的过滤,推荐设置以下4个值:Mime-Version、Received、X-Mailer、X-Originating-IP:

钓鱼页面配置

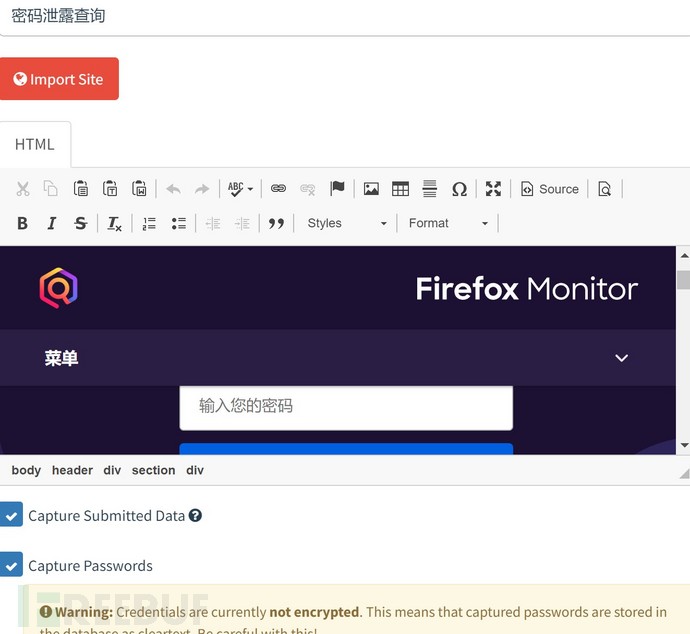

点击Landing Pages选项,这里支持手动填写html,或者导入网站。这里我先导入网站,然后对其进行了简单修改。

注意勾选Capture Submitted Data选项,勾选后可以选择密码记录、重定向配置

重定向页面建议为登录失败的报错页。同时页面要添加一点自己的js代码,以便控制输入。

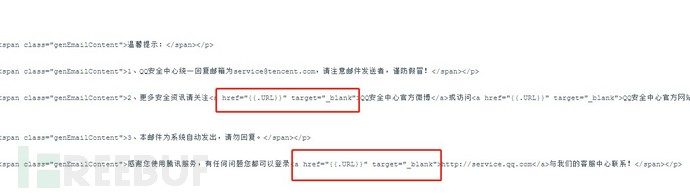

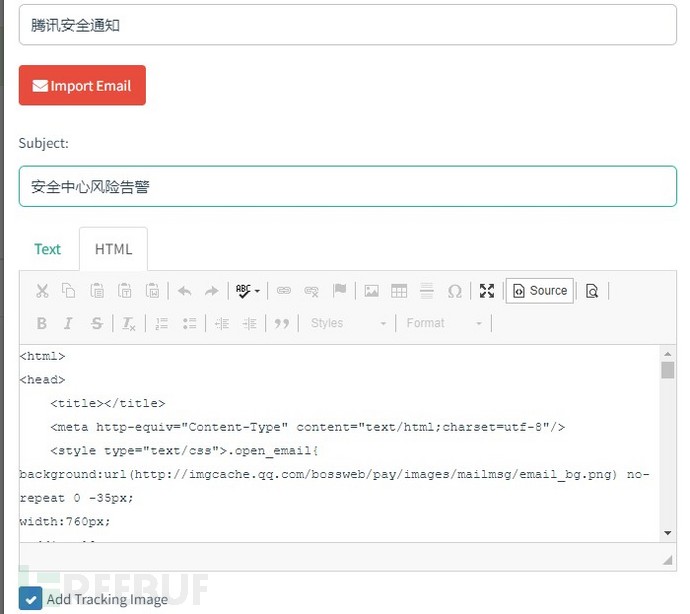

钓鱼邮件模板配置

通过Email Templates选项卡可以配置钓鱼邮件模板,建议使用html文件编辑钓鱼,或者通过导出邮件原文导入。其自动会把邮件中链接指向修改为服务器的钓鱼页面

配置了发件邮箱、钓鱼页面、邮件模板,那么我们就可以正式来一次完整的钓鱼活动了。

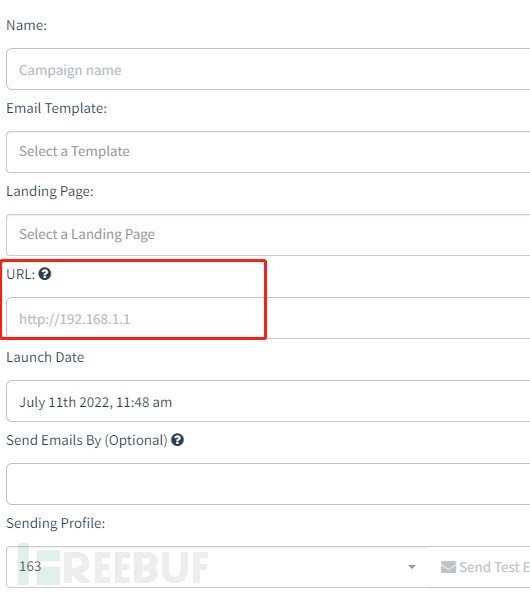

创建活动

gophish的强大之处在于可以跟踪邮件是否打开,链接是否被点击。进一步添加组和用户,可以批量添加钓鱼目标,不过要符合他的默认模板。最后使用Campaigns来发起一次钓鱼活动,注意url配置,如果配置有端口,这里要带上,否则访问不到你的钓鱼页面

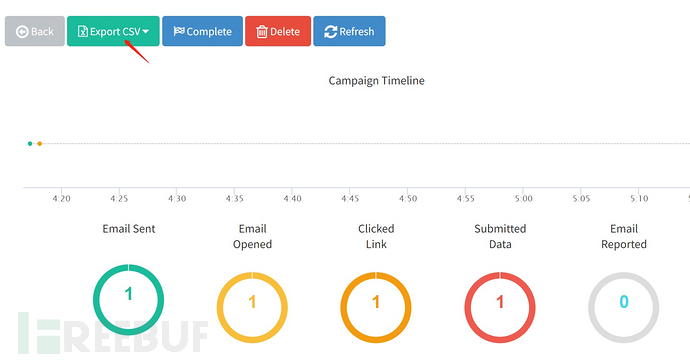

结果汇总

最后我们可以通过仪表盘来查看所有钓鱼的结果或者单次钓鱼的结果,通过export csv可以导出结果excel文件。

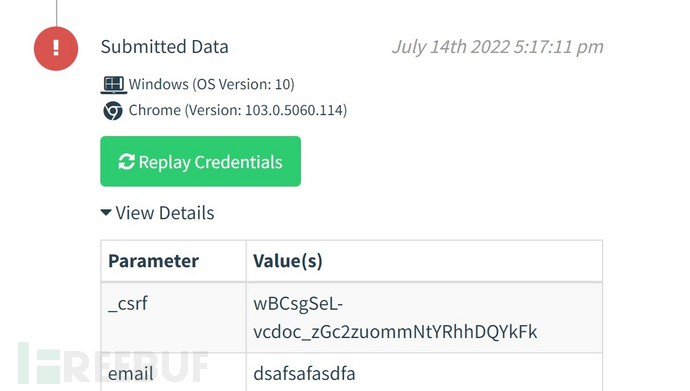

点击下方即可查看每个的邮件的详情结果和捕获到的内容信息

结语

钓鱼一直是一种经久不衰的攻击方式,因为钓鱼而导致网络安全事件也数不胜数,通过钓鱼演练可以进一步提高安全意识,帮助企业安全更进一步。上述文章给大家介绍关于邮件钓鱼-网页钓鱼的操作方式,除了上述钓鱼以外,还有其他的钓鱼演练方式,欢迎大家联系合作。

如有侵权请联系:admin#unsafe.sh